Előválasztási leállás: tényleg támadás okozhatta, de az elkerülhető lett volna

Még mindig sok a ködös részlet az ellenzéki előválasztás informatikai rendszerének szombati leállása körül, és a történtek nyomozása is javában tart még. De néhány dolgot nagy bizonyossággal már most ki lehet jelenteni:

- Az elérhető információk alapján nagyon valószínű, hogy valóban történt támadás.

- Ez a támadás azonban a jelek szerint egy könnyen elkerülhető hiba miatt sikerülhetett.

- És nem is feltétlenül volt olyan volumenű, hogy szükségszerűen a rendszer leállását kellett volna okoznia.

- Amit viszont nem lehet biztosan tudni, hogy ki állhatott a támadás mögött. Az erre vonatkozó kijelentések egyelőre csak tisztán a politikai kommunikációs térben értelmezhetők.

- Az viszont szintén világosan látszik, hogy az online előválasztással olyan kockázatot vállalt az ellenzék, amilyet biztonsági szempontból nem lett volna szabad. Ez különösen akkor igaz, ha feltételezzük, hogy igazuk van, és tényleg a kormány állhatott a támadás mögött, ahogy azt (bármiféle bizonyíték nélkül) állítják.

Megpróbáljuk kibogozni a szálakat, és szétválasztani a tényeket a spekulációtól.

Mi is történt?

Szombaton, alig néhány órával azután, hogy elindult, fel kellett függeszteni az ellenzéki előválasztást, mert az azt lebonyolító informatikai rendszer összeomlott. A szervező ellenzéki pártok először azt állították – a nagy érdeklődésre hivatkozva sikernek beállítva a leállást –, hogy csak a váratlanul sok résztvevő miatti kapacitásbővítés áll a háttérben. Később azonban bejelentették, hogy a rendszert célzott támadás érte: „nem sima túlterhelés vagy jól ismert támadási formák, hanem egy összetettebb, több lépcsőből álló visszaélés történhetett”.

A szervezők azt is bejelentették, hogy a szavazás csak hétfő reggel folytatódhat, vasárnap pedig kiderült, hogy az első forduló időtartamát a kiesés miatt meghosszabbítják. A feltételezett felelős is meglett szombat késő délutánra, a résztvevő pártok közös nyilatkozatban vádolták meg a kormányt a támadással: „A Karmelita kolostor urainak offenzívája csak ideig-óráig akaszthatja meg a munkát” – írták, de erre semmilyen bizonyítékot nem szolgáltattak, azon túl, hogy a motiváció biztosan meglett volna hozzá („nekik az az érdekük, hogy a demokratikus folyamatokat megakasszák”). A kormány helyett a Fidesz reagált egy tömör közleményben: „Saját bénázásukat ne kenjék másra!” – írták.

A szervezők mindenesetre közölték, hogy a támadás miatt feljelentést tettek, a Nemzeti Nyomozó Iroda Kiberbűnözés Elleni Főosztálya nyomozást is indított. Az informatikai háttér biztosításáért felelős civil szervezet, az aHang jelentése szerint kisebb támadási próbálkozások a szombati leállás előtt és azóta is érték a rendszert – legutóbb szerdán –, de ezek nem okoztak fennakadást.

Nem csak az online szavazást érintette

Már szombaton is kicsit zavaros volt, hogy egyáltalán mit érintett a támadás, és ennek a tisztázását az ellentmondásos nyilatkozatok sem segítették. Bár internetes támadásról van szó, ezért sokan az online szavazáshoz társítják a leállást, valójában azt a rendszert érte támadás, amely mind az online, mind a személyes szavazás lebonyolításáért felel. A két dolgot a gyakorlatban nem lehet szétválasztani.

„Azért áll le a személyes szavazás is, hogyha támadás éri a rendszert, mert az egész egyetlen szoftveres környezetben működik. Az aktivistáknak van egy online beosztáskezelő rendszerük, amibe be kell lépni minden reggel új jelszavakkal a tableteken, és a QR-kódokat meg a lakcímkártyakódokat is ezekkel az eszközökkel csippantják le. Tehát amikor az ELEVE keretrendszert éri támadás, akkor nemcsak az online, hanem a személyes szavazás is ellehetetlenül” – tette egyértelművé a Telex kérdésére Hajdu Gergő, az aHang kampányigazgatója.

Ebben az értelemben tehát nem lehet az online szavazásra kenni a leállást. Mégis az a helyzet, hogy az online szavazás léte tette ki a rendszert a támadás kockázatának – erre később még visszatérünk.

Egyáltalán biztos-e, hogy történt támadás?

Nagyon sok a politikai indíttatású megnyilatkozás arról, hogy valóban támadás állt-e a szombati leállás mögött, vagy csak a rendeltetésszerű forgalmat nem bírta a rendszer, majd kifogásként bemondták, hogy támadás történt.

Az előválasztás informatikai rendszerének volt terheléses támadások elleni védelme, ehhez a Cloudflare szolgáltatását használták. Ennek a lényege, hogy a rendszer felé irányuló forgalom nem közvetlenül ömlik rá magára a rendszerre, hanem a Cloudflare fogadja, és ezzel gyakorlatilag elrejti a külvilág elől az általa védett rendszert. Ezt a védelmet úgy tervezték, hogy óriási terheléssel is megbirkózzon, és csak azt engedje át a rendszerhez, amit az kezelni tud. Ezért akár a rendeltetésszerű forgalom növekedne váratlanul nagyra, akár egy támadással akarnák túlterhelni a rendszert, ez nem fog menni. (Illetve csak nagyságrendekkel nagyobb terheléssel sikerülhetne, de itt nem ez történt.)

Mindez azonban csak akkor igaz, ha maga a védett rendszer kívülről tényleg nem érhető el. Ha mégis elérhető, akkor hiába a Cloudflare védelme, az könnyedén megkerülhető. Olyan ez, mintha kinyitnánk egy hatalmas, masszív esernyőt, hogy egy zivatarban ne legyünk vizesek, de óvatlanul nem pont a fejünk fölé tartanánk, hanem kicsit oldalt billentve, hogy az eső még pont be tudjon alá esni. Így egy kisebb záportól is csuromvizesek lehetnénk.

Márpedig a szervezők gyakorlatilag elismerték, hogy egy szerver „kilógott” a Cloudflare védelme alól, így elég volt ennek a szervernek az IP-címét közvetlenül megterhelni, hogy az egész rendszer elhasaljon. „Az előválasztás informatikai rendszerét megbénító szombati esemény nem egy megszokott túlterheléses, vagyis úgynevezett DDoS-támadás volt, mert nem azzal operált, hogy kamu felhasználók sokaságát engedte a rendszerre, hanem valahogy megtudták annak a szervernek az IP-címét, amelyről a rendszer futott, és erre szabadítottak rá jelentős, 1 gigabitnyi adatot” – mondta a Hvg-nek Bedő Dávid, az előválasztást szervező Országos Előválasztási Bizottság momentumos tagja.

Ez tehát a legegyszerűbb része a történetnek: hiába hagytak védtelenül egy szervert, rendeltetésszerű működés mellett oda nem irányulhatott semmilyen adatforgalom. Tehát véletlenül nem is terhelődhetett volna túl, csak akkor mehetett oda forgalom, ha direkt odaküldték, azaz támadást hajtottak végre.

„Az, hogy nem volt támadás, kizárható. Ha kicsi volt, akkor is volt”

– erősítette meg a Telexnek egy kiberbiztonsági szakértő, aki a téma érzékenysége miatt névtelenséget kért.

Mit támadhattak és hogyan?

Egyelőre erről tudunk a legkevesebbet, de szakértői körökben már a leállás napján megindult a kutakodás, hogy kívülről is látható jelek alapján megállapítsák, mi történhetett pontosan. Elsőként a Kiberblog tette közzé, hogy mit talált, leszögezve, hogy biztosat csak akkor lehetne mondani, ha a rendszer üzemeltetői közzétennék a történteket dokumentáló naplófájlokat. Mindenesetre a szerző épp azt vizsgálta meg publikus és legális eszközökkel, amiről fentebb már volt szó: hogy a Cloudflare valóban elfedte-e a mögöttes infrastruktúrát, vagy volt, ami kilógott alóla.

A részletes levezetés a bejegyzésben olvasható, de a lényeg, hogy a szerző addig keresgélt, amíg rá nem akadt a 193.32.232.143 IP-címre, amelyről kiderült, hogy bejön rajta az elovalasztas.hu oldal gyanúsan aktuálisnak látszó változata. Azt nincs mód minden kétséget kizáróan igazolni, hogy valóban az éles oldalról volt szó, de ha igen, az azt jelenti, hogy a Cloudflare-t kikerülve is megcímezhető volt az oldal, azaz közvetlenül lehetett rá terhelést küldeni és ezzel térdre kényszeríteni.

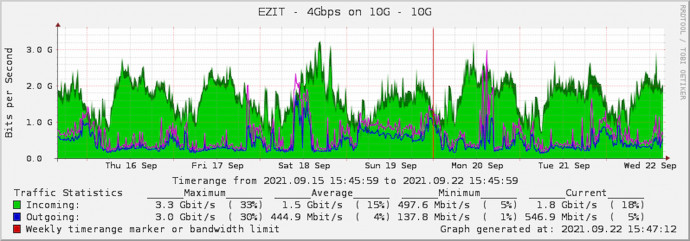

A blogbejegyzés eddig a pontig tart, de nyilvános eszközökkel azonosítható, hogy a megtalált IP-cím az EZIT Kft. szolgáltatói tartományába tartozik. Magyarul ha náluk is érzékeltek támadást, az bizonyíthatná, hogy valóban ez az IP-cím volt a ludas. Úgy tudjuk, hogy az EZIT-nél valóban volt probléma akkortájt: információink szerint épp abban az időszakban volt szolgáltatáskiesés, amikor az előválasztási oldalt is támadás érte. Az EZIT-et már vasárnap délután kerestük az ügyben, de cikkünk megjelenéséig nem reagáltak a kérdéseinkre.

Annak a tényét azonban, hogy egy szerver közvetlen, a védelmet megkerülő terhelése okozta a leállást, gyakorlatilag a momentumos Bedő Dávid is megerősítette, amikor a fentebb is idézett megszólalásában úgy fogalmazott, „valahogy megtudták annak a szervernek az IP-címét, amelyről a rendszer futott, és erre szabadítottak rá jelentős, 1 gigabitnyi adatot”.

Ebből nem derül ki, hogy pontosan melyik IP-címről lehetett szó, és az aHang sem árulta el a kérdésünkre, hogy a megtámadott szerver valóban az az EZIT által üzemeltetett szerver-e, amelyet független szakértők védtelenként azonosítottak. Az mindenesetre biztos, hogy valóban olyan szervert ért támadás, amelyre a Cloudflare védelme nem terjedt ki, és mivel rendeltetésszerűen ilyen szervernek egyáltalán nem is kellett volna léteznie, egyértelműen mulasztás miatt jöhetett létre ez a támadási felület. Ez jó eséllyel az a bizonyos IP-cím volt, amelyet a blogposzt szerzője talált. Vagy ha mégsem, az még rosszabb, mert az azt jelenti, hogy több szerver is védtelen lehetett.

Minden jel arra utal tehát, hogy tényleg történt támadás, de az az elvárható mértékű erőfeszítéssel elkerülhető lett volna. A Bedő nyilatkozatában szereplő „valahogy megtudták” a jelek szerint azt jelenti: rosszul volt beállítva, ezért könnyedén megtalálható volt.

Frissítés (14:15): Cikkünk megjelenése után a cég ügyvezetője, Sűdy András megerősítette lapunknak, hogy valóban az EZIT-nél tárolt szervert érte támadás, de azt nem ők üzemeltették, csak helyet biztosítottak neki, így arról sem volt tudomásuk, hogy milyen szolgáltatás fut rajta. Elmondása szerint szombaton valóban tapasztaltak némi forgalomnövekedést, de ez a cég hálózatában nem okozott leállást.

Mekkora terhelés történt?

Erről is Bedő Dávid nyilatkozatából kaptunk információt: „erre szabadítottak rá jelentős, 1 gigabitnyi adatot”. Ezt a szervezők úgy keretezték, mintha valami elsöprő erejű támadásról lett volna szó. Bedő szerint ez „a tízszerese volt a hétfői, normális előválasztási forgalomnak, amikor a szavazóhelyszínekről 600-700 tabletről érkezik egyszerre adat, plusz az online szavazók is voksolnak.” Az aHang kampányigazgatója, Hajdu Gergő szerint pedig olyan mennyiségű terhelés érkezett hirtelen, „mintha tízmillióan akartak volna egyszerre szavazni”.

Az biztos, hogy ha a Cloudflare jól van beállítva, akkor egy ilyen méretű támadás meg se kottyan neki: még az ingyenes csomagja is másodpercenként 100 terabites, azaz 100 ezer gigabites adatforgalomig nyújt DDoS-védelmet. A megtámadott szervert azonban, ahogy már láthattuk, a Cloudflare nem védte. Ebből az összehasonlításból egyébként az is látszik, hogy ez a szervezők által közölt 1 gigabit nehezen értelmezhető szám, mert a DDoS-támadásoknál nem feltétlenül a puszta adatmennyiség számít, hanem az is, hogy egy időben mennyi párhuzamos kérés érkezik, illetve hogy ezeknek mekkora a méretük. (Ezt RPS-ben, azaz másodpercenként érkező kérésekben szokták megadni.)

Az általunk megkérdezett szakértő szerint mindenesetre ez az adatforgalom nem árulkodik különösebben nagy támadásról, és nem számít olyan mértékűnek, amitől mindenképpen össze kellene omolnia egy szervernek. Még akkor sem, ha a Cloudflare védelme nélkül kell megbirkóznia vele:

„Ha 1 gigabitről van szó, az lehet tényleges terheléses támadás, de olyan, amit fillérekből bármikor megcsinál az ember. Azt gondolom, hogy ekkora forgalmat egy ilyen szervernek röhögve le kéne tudnia kezelni. Ha tényleg csak ekkora adatforgalomról volt szó, akkor ott valami további elszúrásnak is kell lennie.”

Arról a bizonyos védtelen szerverről egyébként a Pesti Srácok egy bloggere is írt egy szakértőt megszólaltatva, és a hétfői bejegyzés meg is nevezi az EZIT Kft.-t, amelyet korábban mi is megkerestünk, viszont azt állítja, hogy nem történt túlterheléses támadás. A szerzőnek nyilatkozó szakértő azonban egyrészt arról beszél, hogy az elovalasztas.hu nem állt le szombaton, csak az eleve.hu, ami nem igaz. Másrészt azt állítja, hogy a nemzetközi internetforgalmat elosztó Budapest Internet Exchange (BIX) forgalmán látszódnia kellene egy ilyen támadásnak, ha elég nagy, és valóban külföldről érkezett. És az EZIT Kft. BIX-forgalmában látható is szombaton egy kis kiugrás:

Az 1 gigabit a teljes forgalmához mérten nyugodtan bele is férhet ebbe a kis kiugrásba. Tehát az, hogy a BIX-en nem látszik nagy kiugrás, az a hivatalosan közölt 1 gigabites történetet nem hogy nem cáfolja, hanem épp hogy igazolja.

Tényleg felkészítették megfelelően a rendszert?

Hajdu Gergő a Hvg-nek azt mondta, a rendszer tervezésénél túlbiztosították az informatikai hátteret, de ilyen terhelést már nem bírt el. Azt azonban közvetve a szervezők is elismerték, hogy a támadás a Cloudflare-t megkerülve érkezett – innentől pedig az biztos, hogy valaki hibázott.

„Egy ilyen rendszer sok háttérkomponensből áll össze. Ezekből elég egyet nem túl-, hanem alulbiztosítani, és az a leggyengébb láncszemként magával ránthatja az egész rendszert. Benne van a pakliban, hogy mindent leellenőriztek, egy dolgot kivéve, de azon keresztül meg tudták fektetni az egészet” – mondta a Telexnek a kiberbiztonsági szakértő. Ez alapján megkérdőjelezhető, hogy a rendszer összessége valóban túl volt-e biztosítva.

Erre utal az is, amit korábbi cikkünkben írtunk: a Telex információi szerint nemcsak informatikai, hanem humán erőforrás szempontjából is alulterveztek a szervezők. Az online szavazás iránti érdeklődés például az első napokban több tízszerese volt annak, amit ki tudtak szolgálni. A humán kapacitás alultervezettsége azóta be is bizonyosodott, hiszen keddig már több mint 80 ezren jelentkeztek online szavazásra, de eleinte csak napi ötezer jelentkezőt tudtak feldolgozni, mert nem volt elég operátor (kamerán keresztül, manuálisan kell igazolni a személyazonosságukat, ez a szűk keresztmetszet a folyamatban). Keddre jelentősen növelték is a számukat, így várhatóan napi 8-9 ezer jelentkezés lesz már kezelhető.

Fontos kérdés az is, hogy a támadás, illetve a rendszer éles elindítása előtt azt alávetették-e megfelelő sérülékenységvizsgálatnak. Bedő Dávid a szombati leállás után azt mondta a 444-nek, hogy „most kifejezetten kiberbiztonsággal foglalkozó szakértők foglalkoznak azzal, hogy biztonságos legyen a rendszer”. Bár a lap nem szó szerinti idézetként ír erről, a megfogalmazás arra utal, mintha csak utólag gondolták volna szükségesnek, hogy egy előválasztási rendszer biztonságával kifejezetten kiberbiztonsági szakértők is foglalkozzanak. Ha ez valóban így történt, az aggodalomra ad okot.

„Külső, független sérülékenységvizsgálat mindenképp kellett volna. Ha ilyen nem történt, csak belső vizsgálat, és annak az eredményét nem validáltatták független céggel, az nem elegendő, akkor nem tettek meg mindent, hogy a rendszer biztonságos legyen” – mondta a Telexnek nyilatkozó szakértő, hozzátéve, hogy az sem mindegy, mennyi idő marad egy ilyen vizsgálatra. „A sérülékenységvizsgálat rákfenéje, hogy a rendelkezésre álló idő alatt a lehető legtöbb sérülékenység megtalálásáról és elemzésről szól – és a kulcs itt az a részlet, hogy »rendelkezésre álló idő alatt«. Ez egy komplex és sokrétű folyamat, ha nem adtak rá elég időt, akkor el tudom képzelni, hogy kimaradt ennek a vizsgálata. De ebben az esetben nem a vizsgáló járt el hanyagul.”

Megkérdeztük az aHangot, hogy a rendszer átesett-e előzetesen külső biztonsági cég által végzett sérülékenységvizsgálaton, és ha igen, ezt melyik cég végezte, illetve mennyi ideje volt erre, de ezt nem árulták el.

A civil szervezettől biztonsági okokra hivatkozva több technikai kérdésünkre sem kaptunk választ, de a szerda este kiadott közleményükből kiderül még néhány kevéssé megnyugtató részlet. A szombati támadás felderítésével kapcsolatban azt írják: „A szerverszoba szolgáltatójánál a hétvégi személyzet első ránézésre nem tapasztalt hardveres vagy forgalmi anomáliákat. A szervernaplókon túl elsősorban a szerverszoba routerjének naplófájljaira lett volna szükség, amelyet válaszuk szerint nem tárolnak. [...] Délután sikerült elérni felsőbb vezetőt a szerverszoba-szolgáltatónál, aki azt közölte, hogy »mégis van a normálistól eltérő külföldi terhelés egy csatornán, ami reálisan megállíthatta a rendszert«. Kértünk minden lehetséges rendelkezésre álló adatot, de mindössze egy grafikont kaptunk meg, amelyen ugyan jól látszik az érintett idősávokban érkezett extrém terhelés, de nem derült ki, hogy ez milyen csatornán, honnan jött, hogyan és pontosan mire irányult (ezeket a részleteket továbbra is próbáljuk kideríteni).”

Ezek technikai apróságoknak tűnnek, de arról árulkodnak, hogy egy olyan kritikus fontosságú rendszer, mint amilyen az előválasztási informatikai rendszer, olyan szolgáltatónál futott, amely nem volt erre megfelelően felkészülve.

A közleményből kiderül, hogy még szombaton „a teljes rendszer azonnali elköltöztetése mellett döntöttek, amit a csoport rögtön meg is kezdett”, majd vasárnap „folytatódott a szerverkörnyezet elköltöztetésének és kiépítésének folyamata”, és „estére felépült az új rendszer a legfejlettebb biztonsági és monitorozási funkciókkal, sikeres tesztelések valósultak meg”.

Kínából jött? A kormány indította? Belső szabotázs volt?

Az előválasztás felfüggesztése után az ellenzék egyöntetűen a kormányt vádolta a támadással, bizonyítékot azonban erre azóta se mutattak. Bedő Dávid a Telexnek még vasárnap azt mondta, nagyon valószínűtlen, hogy konkrét, kézzel fogható bizonyítékot találjanak arra, hogy valóban a kormány áll a támadás mögött, de a pártok szakemberei biztosak abban, hogy ez történt. A momentumos politikus szerint egyedül a kormánynak állt érdekében, hogy leálljon az előválasztás. Hozzátette, hogy annyit már sikerült kideríteniük, hogy a támadás Kínából jöhetett. Erről hétfőn Karácsony Gergely főpolgármester, miniszterelnök-jelölt is beszélt.

Megkérdeztük az aHangtól Hajdu Gergőt, mit gondol ezekről a megállapításról a rendszer fejlesztőjének képviseletében. Szerinte valóban vannak arra utaló jelek, hogy Kínából indították a támadást, de ezen a ponton ezt nem lehet kijelenteni, az esetleges megbízó kilétéről pedig még ennyi sem állítható:

„Azt még nem tudjuk egyértelműen megmondani, hogy ez a támadás honnan jött, csak annyi biztos, hogy kívülről. Az, hogy ennek ország vagy felbujtó szintjén ki a forrása, nyilvánvalóan nem lehet most még megállapítani, ezen most dolgozik a Cyber Services is. Szóval ha egyáltalán lesz ezzel kapcsolatban megbízható információ, az biztos, hogy később jön csak.”

Ahogy arra Hajdu is utalt, a szervezők a Cyber Services nevű céget bízták meg a támadás kivizsgálásával, vagy legalábbis bevonták őket ebbe a munkába. (A cég egyébként négy éve 600 millió forintos befektetést kapott az állami Eximbank egyik alapjától.)

Érdekes mellékszál, hogy Tóth Bertalan, az MSZP társelnöke hétfőn az Atv-ben váratlanul arról kezdett el spekulálni, hogy akár belső szabotázs is történhetett: „Az informatikai rendszerben egy kapun keresztül – nem vagyok informatikus, tehát ennél bővebben nem mennék bele –, (…) de egy elég komoly támadás érte a rendszert. Ez a kapu pedig nem véletlenül maradt nyitva.” Tóth a visszakérdezésre, hogy belső szabotázsról volt-e tehát szó, azt mondta, „ezt pontosan nem lehet tudni”, és nem cáfolta a felvetést, hogy „házon belülről indult-e esetleg a történet”. Úgy tudjuk azonban, hogy a belső szabotázs lehetősége komolyan nem merült fel.

Vállalhatatlan kockázatot jelent az online szavazás

Érdemes azonban megállni egy pillanatra annál a bizonyítatlan ellenzéki feltételezésnél, hogy a kormánynak bármilyen köze lehetett a támadáshoz. Magára az ellenzékre sem vet ugyanis jó fényt, ha ezt reális lehetőségként kezelték, mégis ebben a formában indították el az előválasztást.

„Nagyon fontos megérteni, hogy mit értünk azon, amikor azt mondjuk, hogy egy rendszer biztonságban van. Egy támadónak mindig van motivációja, vannak lehetőségei, és vannak olyan sérülékenységek, amiket ki tud használni. Amikor védeni akarunk valamit, mindig abból kell kiindulnunk, hogy a rendszert annyira kell biztonságossá tenni, hogy a támadónak sokkal több erőforrásba kerüljön a kompromittálása, mint amennyi haszna lehet ebből. Ha egy szerver védelmére ráköltök tízmillió forintot, és a támadónak százmillió forintjába kerül a védelmet áttörni, akkor jó eséllyel a támadók 99 százaléka nem is fog próbálkozni, a maradék 1 százalék jelentős részét meg blokkolja a védelem. De ha a szervezők szerint a kormány el akarja kaszálni az előválasztást, akkor végiggondolva, hogy milyen támadási potenciált képvisel az ellenfél, hogy gondolhatták, hogy a maguk szerény eszközeivel képesek egy ilyen motivációjú és ilyen erőforrásokkal bíró támadónak ellenállni?” – tette fel a kérdést a Telexnek nyilatkozó kiberbiztonsági szakértő.

„Irreálisan magas kockázat mellett indították el a szolgáltatást, és ezt a kockázatot láthatóan nem tudták kellő mértékben csökkenteni, hiszen bekövetkezett az incidens. Szakértőként egyértelmű, hogy ez az egész történet hibás koncepción alapult, nem lett volna szabad online előválasztást indítani egy olyan ellenféllel szemben, aki gyakorlatilag bármit meg tud tenni, és bármennyi ideig fenn is tudja tartani ezt a támadást.”

Ebben az esetben az egyetlen biztonságos megoldás az lett volna, ha nincs online szavazás, ami szükségszerűen kifelé is nyitott, hanem csak személyesen lehet szavazni, aminek a háttérrendszere viszont már zárt rendszer lehetett volna – tette hozzá a szakértő, aki szerint további kockázatot jelent az is, hogy bár a szervezők szerint nem történt adatvesztés vagy adatlopás (mert nem is ez volt a támadás célja), a jövőben ilyen célú támadás sem kizárható.

Az ilyen jellegű döntések, mint hogy legyen-e online szavazási lehetőség, persze nem a rendszer fejlesztőin – egy lelkes, de ilyen kritikus rendszerek fejlesztésében kevéssé tapasztalt civil szervezeten – múlnak, ők megrendelést teljesítettek. Az online előválasztáshoz fűződő politikai érdekekről ebben a cikkben írtunk részletesebben.

Cikkünket frissítettük az EZIT Kft. válaszával.