A Bajszos Kidobóember belarusz internetszolgáltatókon keresztül kémkedik külföldi diplomaták után

Bár azok a minden korábbinál pusztítóbb kibertámadások, amelyektől az orosz–ukrán háború előtt sok szakértő tartott, részben a külföldi segítséggel alaposan felkészült ukrán kibervédelemnek köszönhetően elmaradtak, az orosz állami hekkerek így is folyamatosan támadják Ukrajnát, és az aktivitásukban bizonyos változások is megfigyelhetők a háború kitörése óta eltelt másfél évben – derült ki Robert Lipovsky, a szlovák központú ESET kiberbiztonsági cég egyik vezető kutatójának előadásából.

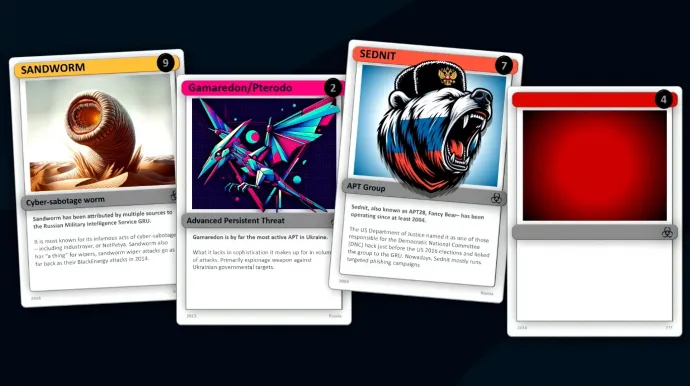

A kiberhadviselés iránt érdeklődők az elmúlt évek során jó pár állami kötődésű orosz hekkercsoport nevét megtanulhatták, mert közülük több is régóta visszatérő szereplő a hírekben. Ezek egy része az orosz–ukrán háborúban egyelőre nem mutatott életjelet, de vannak, amelyek ezen a téren is a mai napig aktívak. Közülük három tevékenységét mutatta be részletesen Lipovsky az ukrán kibervédelem segítésében aktív szereplőnek számító ESET kiberbiztonsági konferenciáján.

Minden korábbinál gyakoribb szabotázsakciók

A legagresszívabb szereplő a főként Sandworm néven ismert csoport, amely az orosz katonai hírszerzéshez (GRU) köthető. Ők főleg szabotázsakciók mögött sejlenek fel, olyan nagy hírt vert korábbi támadások fűződnek a nevükhöz, mint a zsarolóvírusnak álcázott, de valójában a puszta rombolást (adatmegsemmisítést) végző NotPetya 2017-es bevetése, amelyet minden idők legnagyobb rombolással járó kibertámadásaként tartanak számon. De ők álltak a még a háború előtt ukrán áramszolgáltatókat lekapcsoló támadások mögött is.

A Sandworm előszeretettel vet be úgynevezett wipereket, amelyekkel a megfertőzött gépek adatait visszaállíthatatlanul törlő, ezért súlyos károkozásra képes kártevők. Ez a módszer közel sem új elem az eszköztárukban, de korábban ritkább időközönként hajtottak végre egy-egy ilyen támadást, a háború tavaly februári kitörése környékén azonban sokkal magasabb fokozatra kapcsoltak: az ESET kutatói a háború első évében nagyjából húsz különböző wipercsaládot azonosítottak , ami ilyen rövid idő alatt kiugrónak számít.

„A bomlasztó kibertámadások ilyen sűrűsége példa nélküli”

– mondta Lipovsky, aki éppen ezért kutatótársaival a wiperek évének nevezte el 2022-t Ukrajnában.

Ezek a wiperek technológiailag és fejlettségi szintjükben nagyon változatosak. Az első ilyen támadás, a HermeticWiper nevű kártevővel, mindössze órákkal az invázió előtt indult útjára. Lipovsky szerint azóta is ez az egyik legfejlettebb wiper, amellyel a háború alatt találkoztak. A CaddyWipert a hekkerek több alkalommal bevetették, talán mert viszonylag egyszerű, cserébe megbízható eszköz. Többek között ezt használták a tavaly április 8-i, energetikai létesítményeket célzó támadásban is, amely Lipovsky szerint a háború eddigi legjelentősebb kibertámadása volt még úgy is, hogy sikerült kivédeni.

Az ilyen támadásokban jellemzően maga a kártevő az érdekes technológiai szempontból, de a CaddyWiper esetében az azt célba juttató letöltőprogram is figyelemre méltó, amelyet a megcélzott rendszerekbe először bejuttattak.

Az ilyen úgynevezett loader programoknál jellemző módszer, hogy valamilyen legitim szoftverbe bújtatják bele őket. Így történt ez a CaddyWipert letöltő ArguePatch esetében is, de a hekkerek választása egy szokatlan szoftverre esett: egy olyan hibavadász programra, amelyet a célba vett energetikai létesítményekben nem is alkalmaznak, azt inkább kiberbiztonsági kutatók szokták használni. Lipovsky szerint a legvalószínűbb magyarázat, hogy a hekkerek kifejezetten az ő megtrollkodásuk érdekében döntöttek így. Ezt a hipotézist aztán lényegében igazolta egy későbbi támadás, amelyben ugyanezt a kódot az orosz hekkerekre aktívan vadászó ESET egyik programjában rejtették el.

A kezdeti kiberroham után a tavalyi nyár viszonylag nyugodtan telt Ukrajnában, amihez Lipovsky szerint az is hozzájárulhatott, hogy az ilyen támadások előszítéséhez idő kell: be kell épülni a célba vett rendszerekbe, hogy az ideális pillanatban elindítható legyen maga a támadás. Márpedig a háború eleji intenzív támadásokban ezek az előre kialakított támadói pozíciók elhasználódtak, és időbe telt, amíg újakat alakítottak ki.

Ősszel azonban újabb támadáshullám indult. Ekkor találkoztak a kutatók először a Prestige nevű „zsarolóvírussal” is – azért idézőjelben, mert ez a kártevő ugyanúgy csak zsarolóvírusnak álcázott wiper volt, mint évekkel ezelőtt a NotPetya is. A hekkerek feltehetően azért folyamodnak ehhez a trükkhöz, hogy a támadás után a mögöttük álló ország hitelesebben tagadhassa az érintettségét, hiszen egy zsarolóvírust bármilyen kiberbűnöző is bevethet pénzügyi motivációból, míg egy kizárólag rombolásra alkalmas wiper szabadon engedése mögött csak politikai motiváció állhat.

A Prestige-zsel logisztikai cégeket vettek célba, több mint száz rendszert fertőztek meg nemcsak Ukrajnában, hanem Lengyelországban is. Ez azért volt jelentős fejlemény, mert bár korábban is voltak Ukrajnán túlra nyúló támadások (mint a NotPetya esetében is), azok valószínűleg nem szándékosan érintettek más országokat. Ez esetben viszont Lipovsky szerint már egyértelműen szándékosságról lehet beszélni Ukrajna egyik legaktívabb támogatója ellen.

Idén év elején a Sandworm mintha az egyszerűbb módszerek felé tolódott volna el. Nem teljesen új módszer, de Ukrajnában új trendnek számít, hogy legitim eszközökkel éltek vissza: a rendszerekbe bejutva például a Microsoft által fejlesztett SDelete alkalmazást használták a fájlok törlésére. Ahogy a kutatók átnézték a támadásokból begyűjtött adatokat, találtak néhány régebbi ütemezett feladatot, amelyek Amerikában, egy Georgia állambeli szervezet ellen vetették be ugyanígy az SDelete-et. A dátum 2019. október 28. volt, erre rákeresve kiderült, hogy georgiai tévéállomások elleni támadásokról van szó, amelyeket akkoriban nyilvánosan is a Sandwormhöz kötött az amerikai külügyminisztérium. Tehát valójában egy már korábban is használt módszert melegítettek fel a hekkerek Ukrajnában.

Nonstop kiberkémkedés folyik

Egy másik jól ismert orosz hekkercsoport Ukrajnában a Gamaredon. Őket egy másik orosz titkosszolgálathoz, a kémelhárításért felelős, de külföldön is aktív FSZB-hez szokás kötni. Érdekességük, hogy az ukrán titkosszolgálat szerint a megszállt Krím félszigetről indítják a támadásaikat. Ők messze a legaktívabb orosz állami hekkercsoport, de a Sandwormmel ellentétben nem szabotázsban, hanem kémkedésben utaznak, a fő célpontjaik kormányzati szervek.

Viszont nem tipikus kiberkémek, mert nem kifejezetten óvatosak, mintha nem bánnák, ha azonosítják őket. Lipovsky szerint nem kifinomult rejtőzködéssel, hanem a bevetett kódjaik megértését és visszafejtését nehezítő eljárás (obfuszkáció) gyakori, szinte napi változtatásával próbálják elkerülni a detektálást. A minőség hiányát mennyiséggel ellensúlyozzák:

„Az elmúlt évben szinte mindennap észleltünk Gamaredon-támadásokat. Gyakorlatilag megállás nélkül támadnak”

– mondta Lipovsky, hozzátéve, hogy az adataik szerint az FSZB hekkereinek aktivitása Ukrajnában a mai napig folyamatosan növekszik.

A Gamaredon főleg spear phishing, azaz személyre szabott adathalász támadásokkal operál: a kiszemelt célszemélyekhez igazított emailekkel próbálják átverni őket, és gyakran az áldozataik fiókjából indítanak újabb támadást, ami növeli a siker esélyét. A megfertőzött gépekre különféle kémprogramok széles skáláját juttatják be. A fő célpontjaik ukrán kormányzati szervek, de idén év elején lengyel, lett és litván kormányzati intézményeket is célba vettek.

Szintén sokaknak nem kell bemutatni a leggyakrabban Fancy Bear vagy APT28 néven emlegetett (az ESET által Sednitnek hívott) csoportot, amely a Sandwormhöz hasonlóan a GRU kötelékében működik. Ők a legrégebbi ismert, állami hátszelű orosz hekkerek, legalább 2004 óta aktívak, és egy sor nagy figyelmet kapott akció mellett a 2016-os amerikai elnökválasztási kampány során is ők voltak az egyik beavatkozó orosz hekkercsoport. Manapság ők is főleg spear phishinggel nyomulnak Ukrajnában és környékén. Eleinte idén nyáron örmény, tádzsik és ukrán kormányzati célpontokat támadtak, majd ősszel az ukránok mellett horvát, szerb, görög és lengyel szervezeteket is célba vettek, de egy másik kampányban európai uniós célpontjaik is akadtak.

Feltűnik a bajszos belarusz

Lipovsky megemlített egy olyan hekkercsoportot is, amely a változatosság kedvéért nem Oroszországhoz köthető, hanem annak leghűségesebb szövetségese, Belarusz érdekei mentén operál. A neve MoustachedBouncer (bajszos kidobóember), és évek óta észrevétlenül működik, az ESET augusztusi publikációja előtt nem nagyon foglalkozott még vele más.

A belarusz kötődés azért is érdekes, mert az ország kiberképességeiről ritkán esik szó, pedig a jelek szerint egészen fejlettek lehetnek. (Egyébként a Ghostwriter nevű, sokáig orosznak hitt, de valószínűleg szintén inkább belarusz csoport is feltűnt már korábban Ukrajnában.)

A MoustachedBouncer Belaruszban állomásozó külföldi diplomatákat vesz célba. (Remélhetőleg erről a magyar elhárítás a Belaruszba mostanában előszeretettel látogató Szijjártó Péter külügyminiszternek is szólt.) Céljuk a megfigyelés és a kémkedés, de érdekesebb, hogy ezt hogyan teszik: az ESET kutatói szerint az ország internetszolgáltatóinál a helyi törvények alapján jogszerűen telepített lehallgatóberendezésekbe férkőznek be, és a diplomaták gépeire hamis Windows-frissítéseket küldenek, bennük a kártevővel.

Robert Lipovsky szerint tehát továbbra is nagyon aktívak az orosz hekkerek Ukrajnában, de van néhány érdekes változás a tevékenységükben:

- Tavalyhoz képest idén kevesebb wipertámadást hajtottak végre, de nem feltétlenül azért, mert ne próbálkoznának, csak kevesebb ilyen támadás jár már sikerrel a hatékony védekezés miatt.

- Folytatódik a kiberkémkedés, és úgy tűnik, ez kezd prioritássá válni a romboló célú támadások helyett.

- Ukrajna továbbra is a fő célpont, de EU- és NATO-országok is egyre gyakrabban kerülnek a háborút a kibertérben megtámogató orosz hekkerek célkeresztjébe.