Komoly számítógépes hálózatok tízezreit veszélyeztetheti egy biztonsági rés, 61 magyar szervezet is érintett

Világszerte közel ötvenezer eszköz lehet veszélyben egy tűzfalakat érintő súlyos sebezhetőség miatt. Egy hekker a napokban közzétette az érintettek IP-címének listáját, amely alapján bármilyen támadó könnyedén hozzáférhet az általa kiválasztott célpont adataihoz. A veszélynek kitett szervezetek között legalább 61 magyar is megtalálható – tudta meg a Telex az Alverad Technology Focus magyar kiberbiztonsági cég kutatóitól.

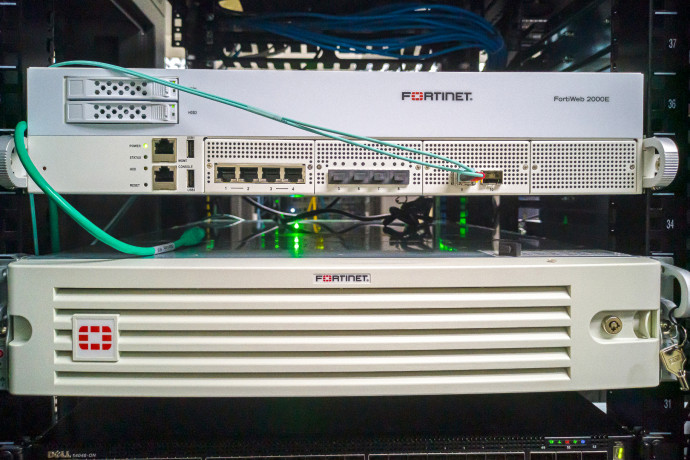

Maga a sérülékenység már 2019 óta ismert, és az amerikai Fortinet által fejlesztett, nagyvállalati és intézményi körökben használt FortiGate tűzfalat érinti, annak is a hálózatok távoli elérését lehetővé tevő VPN komponensét. A hiba lényege, hogy a segítségével a támadók távolról kiolvashatják a VPN-kapcsolaton keresztül csatlakozó felhasználók nevét és jelszavát, így a nevükben képesek lehetnek bejelentkezni az adott cég vagy intézmény hálózatába, és hozzáférni annak szervereihez és adataihoz.

Biztonsági résekre minden szoftver esetében rendszeresen derül fény, ebben nincs semmi rendkívüli, és a cég annak rendje és módja szerint gyorsan javította is a kritikus hibát. Ahogy azonban ez lenni szokott, a javítás a mai napig nem feltétlenül jutott el mindenhová, mert az adott tűzfalat használó szervezetek közül soknál előfordulhat, hogy azóta se frissítették az első védelmi vonalukat jelentő szoftvert. A közzétett lista szerint egészen pontosan 49 577-en: a hekker állítása szerint legalább ennyi cég és intézmény van a világon, amelyek másfél évvel a hiba ismertté válása és javítása óta is védtelenek lehetnek.

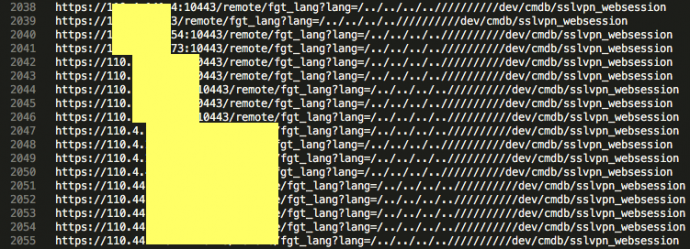

A sebezhető eszközök listáját egy pumpedkicks nevű hekker hozta nyilvánosságra, olyan módon, hogy a segítségével különösebb erőfeszítés nélkül lehet támadást indítani tetszőlegesen kiválasztott célpontok ellen.

„A lista gyakorlatilag egy összekészített forrásállomány, amelyet csak be kell tölteni egy automatikus eszközbe, és a program IP-ről IP-re haladva összegyűjti a VPN-csatlakozáson keresztül bejelentkezett felhasználók azonosítóit és jelszavait. A támadóknak utána már csak ki kell választaniuk, melyik áldozat rendszerébe akarnak bejelentkezni. A támadók számára hozzáférhetővé válhatnak a szerverek, illetve az azokon tárolt adatok is, mivel rendelkezni fognak a felhasználók azonosítójával és jelszavával, amely nemcsak a VPN-csatlakozáshoz, de a felhasználók levelezésének, illetve a különféle szerverek adatterületeinek eléréséhez is felhasználhatók” – mondta Tusor Tamás, az Alverad szenior etikus hekkere.

Fontos megjegyezni, hogy a listán szereplő eszközök közül nem feltétlenül mindegyik sérülékeny jelenleg is. Ezt biztosan csak olyan módon lehetne ellenőrizni, ami már túllép a törvényes kereteken. Bizonyos részletek igazolhatók etikus hekker módszerekkel, de az nem, hogy egy biztonsági rés még mindig kihasználható-e, vagy már javították. „A nemzetközi információk alapján a lista komoly fenyegetést jelent, még akkor is, ha lehetséges, hogy vannak olyan eszközök, amelyeket időközben frissítettek vagy akár le is cseréltek” – mondta a Telexnek Kocsis Tamás, az Alverad munkatársa.

Magyar szervezetek is veszélyben lehetnek

A nemzetközi beszámolók szerint a védtelen szervezetek között nagy pénzügyi cégek és kormányzati szervek is megtalálhatók. Október végén például az FBI és az amerikai belbiztonsági minisztérium kiberbiztonsági és infrastruktúra-biztonsági ügynöksége (CISA) – ez az a szervezet, amelynek a vezetőjét Donald Trump elnök kirúgta a novemberi elnökválasztás után – arra figyelmeztetett, hogy az Energetic Bear becenevű, állami kötődésű orosz hekkercsoport a közelmúltban amerikai kormányzati szervereket tört fel többek között ennek a sérülékenységnek a kihasználásával.

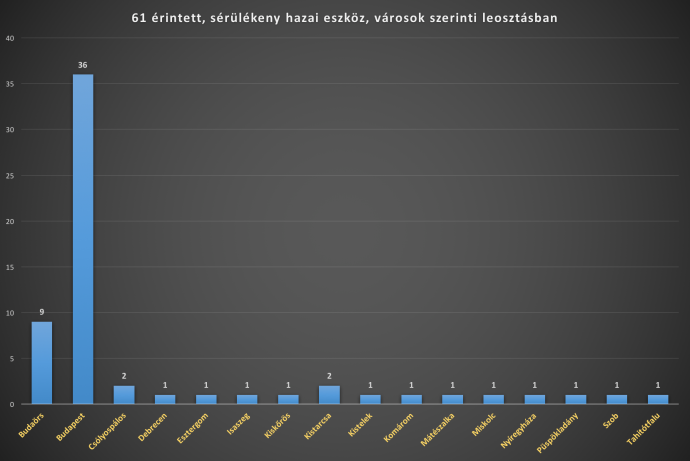

Az Alverad megszerezte a listát, és az adatok vizsgálata alapján arra jutottak, hogy legalább 61 magyar szervezet is támadható lehet a sérülékenységen keresztül.

Magyar állami kötődésű szervből egyet sikerült biztosan azonosítani, de az ő esetükben kiderült, hogy bár szerepelnek a listán, a rendszert időközben már frissítették, így ez a sérülékenység már nem jelent kockázatot rájuk nézve.

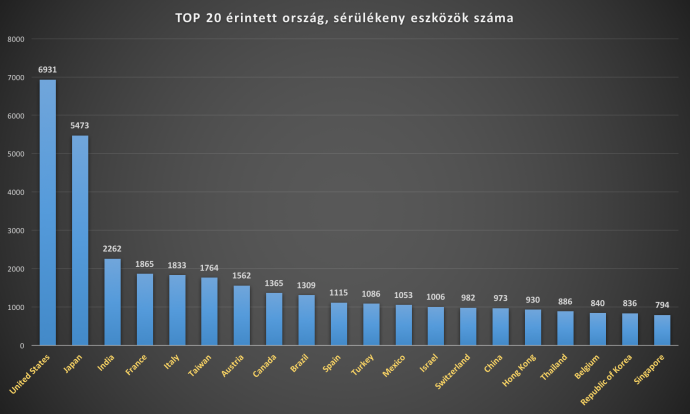

Más országokkal összehasonlítva összességében nem rossz a magyar helyzet. A feldolgozott adatokból a listában szereplő eszközök földrajzi eloszlása is kirajzolódik: a legtöbb, 19 240 Ázsiában található, de Európában is van 12 776, illetve Észak-Amerikában 11 227 potenciális célpont. Országra lebontva az Egyesült Államok a leginkább érintett 6931 eszközzel, Európán belül pedig Franciaország 1865-tel, de a szomszédos Ausztriában is található 1562 potenciálisan védtelen eszköz.

Magyarország a listában szereplő 190 országból csak a 67. helyen szerepel a 61 lehetséges érintettel. Az országon belül a legtöbb, 36 Budapesten van, de Budaörsön is találtak a kutatók kilencet. A konkrét cégek neve nem ismert, de a FortiGate tűzfalak árából arra lehet következtetni, hogy az érintettek nagyobb vállalatok és intézmények. Itt a teljes mezőny városok szerint:

Most különösen rosszkor jön

A távmunka sok területen vált megkerülhetetlenné a koronavírus-járvány alatt, a home office-t lehetővé tevő legtöbb szervezetnél pedig a biztonságos munka alapfeltétele a megbízható VPN-kapcsolat. Az ezt érintő biztonsági rések ezért most különösen nagy veszélyt jelentenek, hiszen azokon keresztül a támadók szinte bármilyen céges vagy intézményi rendszerhez hozzáférhetnek. A kockázat komolyságát jelzi, hogy a hazai kiberbiztonság állami felügyeleti szerve, a Nemzeti Kibervédelmi Intézet is figyelmeztetést adott ki a sebezhetőségről.

„A tűzfalak jelentik az elsődleges védelmet, így kiemelten fontos, hogy figyelemmel kísérjük az eszközeink állapotát, és ha új sérülékenység jelenik meg, akkor a helyzet értékelése után a lehető leggyorsabban frissítsük az eszközöket olyan verzióra, amelyben a gyártó javította az adott sérülékenységet”

– mondta Kocsis Tamás.

A hiba a FortiGate 5.6.3 és 5.6.7 közötti, illetve a 6.0.0 és 6.0.4 közötti verzióit érinti, ahol ezek valamelyike fut, ott érdemes azonnal frissíteni. Némi védelmet jelenthet, ha az érintettek a VPN-hez több tényezős hitelesítést állítottak be, amikor a jelszó mellett egy egyszer használatos kód is szükséges a bejelentkezéshez.

Ez azonban csak azt akadályozza meg, hogy a támadó belépjen a VPN-en keresztül a hálózatba. Azt viszont nem, hogy megismerje a jelszót, amelyet aztán más, két tényezős hitelesítéssel nem védett szolgáltatásban felhasználjon – figyelmeztet Tusor Tamás. Ezért is fontos minden szolgáltatásban más-más jelszót használni, de ahogy a szoftverek frissítése, gyakran ez az elővigyázatossági lépés is elmarad.

A megszerzett adatok akár adathalász támadásokhoz is felhasználhatók, illetve Kocsis Tamás szerint jó eséllyel fel fognak tűnni a darknetes és más online feketepiacokon is, így a két éve javítatlanul hagyott hiba várhatóan nagy mennyiségű adatszivárgáshoz fog vezetni.

Frissítés:

Cikkünk megjelenése után a Fortinet jelezte, hogy a sérülékenységet nem 2018-ban, hanem 2019-ben fedezték fel. Így nem kettő, hanem másfél év telt el a nyilvánosságra hozatala óta. A hibát javítottuk.

Cikkünk eredeti verziója külön is hangsúlyozta, hogy a listán szereplő eszközök nem feltétlenül sérülékenyek jelenleg is, de ezt azóta a cikk egy pontatlanul fogalmazó mondatában is egyértelművé tettük.

A cég a lapunknak küldött reakciójában jelezte, hogy maga is figyelmeztette az ügyfeleit a hibára, és általánosságban is nagy hangsúlyt fektet a felhasználói tudatosság fejlesztésére, a szoftverfrissítések fontosságának kiemelésére.