Putyin hekkerei is látják a magyar külügy titkait, az Orbán-kormány évek óta nem bírja elhárítani őket

2021. december 30-án Moszkvában Szergej Lavrov orosz külügyminiszter feltűzte magyar kollégája, Szijjártó Péter öltönyére a Barátságért Érdemrendet. Bár az érdemrendet Lavrov adta át, annak odaítéléséről maga Vlagyimir Putyin orosz elnök döntött. Nem véletlenül, hiszen a földgömböt körbe ölelő olívaág-koszorút formázó medál – hátoldalán a cirill betűs felirattal: „Béke és Barátság” – a legmagasabb orosz állami kitüntetés, amit külföldi kaphat.

„Büszke vagyok rá, hogy az elmúlt évek rendkívül kedvezőtlen globális és regionális folyamatai ellenére – szövetségesi kötelezettségeink tiszteletben tartásával párhuzamosan – fenn tudtuk tartani a nemzeti érdekeinknek megfelelő, kölcsönös bizalmon alapuló együttműködésünket Moszkvával” – dicsekedett a kitüntetésével a magyar külügyminiszter Facebook-oldalán.

Szijjártó Péter akkor már rég tudta, hogy Oroszország titkosszolgálatai megtámadták és feltörték az általa vezetett Külgazdasági és Külügyminisztérium (KKM) informatikai rendszereit. Már 2021 második felére kiderült, hogy az oroszok teljesen kompromittálták a külügy számítógépes hálózatát és belső levelezését, és feltörték a „korlátozott terjesztésű” és „bizalmas” minősítésű állami és diplomáciai információk továbbítására használt, csak szigorú biztonsági előírások betartásával használható titkosított hálózatot is.

Egy, a birtokunkba jutott belső irat szerint még 2022 januárjában is célzott támadások érték a külügyminisztériumot. A külügy kommunikációs csatornáinak orosz feltöréséről többek közt olyan volt állami tisztviselők osztottak meg velünk részleteket, akik az incidenst közvetlenül ismerő tisztviselőktől értesültek azokról.

Volt titkosszolgálati tisztek szerint a kibertámadások nyomai alapján a Magyarország külügyminisztériuma elleni műveletek mögött egyértelműen az orosz titkosszolgálatok hekkercsoportjai állnak. Ezek a hekkerek egyrészt a korábban Putyin által is irányított Szövetségi Biztonsági Szolgálatnak, az FSZB-nek, másrészt az orosz katonai titkosszolgálatnak, a GRU-nak dolgoznak. A források elmondása szerint a magyar állami szervek régóta és jól ismerik őket, mivel már legalább egy évtizede folyamatosan támadják a kormányzati hálózatokat. A hazai orosz támadások legtöbbször más NATO-s országok elleni hekkelésekkel függenek össze, és a támadások beazonosításában a nyugati szövetség tagjai rendre együttműködnek, információkat osztanak meg.

A magyar diplomácia a külügyi hálózatok feltörésével gyakorlatilag nyitott könyvvé vált Moszkva számára. Az oroszok előre tudhatják, miről mit gondol és mit tervez a magyar külügy, ráadásul mindez egy nagyon érzékeny időszakban történik. Az orosz fertőzöttség az ukrajnai invázió előtt és részben utána, a jelenlegi EU-s és NATO-s válságtanácskozások idején is aktív maradt. Eközben nincs semmi jele annak, hogy a magyar kormány nyilvánosan tiltakozott volna Oroszországnál a támadás miatt.

A Direkt36 a magyar külügy elleni orosz titkosszolgálati műveletet és annak legalább egy évtizedre visszanyúló előzményeit, illetve a feltáró-elhárító intézkedések elégtelenségét a külügyes dokumentumok, illetve több mint harminc háttérbeszélgetés segítségével rekonstruálta. Például olyan volt magyar titkosszolgálati tisztekkel is beszéltünk, akik munkájuk során foglalkoztak az orosz hírszerzéssel, és konkrét információkkal rendelkeznek számos, ebben a cikkben bemutatott esetről. A kibertámadás minisztériumi kezeléséről pedig a külügyminisztérium belső ügyeit ismerő források osztottak meg velünk információkat.

A KKM-nek, a Belügyminisztériumnak – mely a kibervédelemért és kémelhárításért elsősorban felel –, valamint a Miniszterelnöki Kabinetirodának részletes kérdéseket küldtünk a cikk minden fontosabb állításáról még múlt héten. Ezekre egyelőre semmilyen választ nem kaptunk.

Nem szóltak a külügyes dolgozóknak, hogy már rég fertőzöttek a számítógépeik

2021 őszétől korábban szokatlan körlevelek jelentek meg a Külgazdasági és Külügyminisztérium belső levelező listáin. Míg a minisztérium dolgozói korábban elvétve kaptak csak ilyen kiberbiztonsági témájú emaileket, tavalytól pár heti rendszerességgel küldtek a minisztérium dolgozóinak ilyeneket.

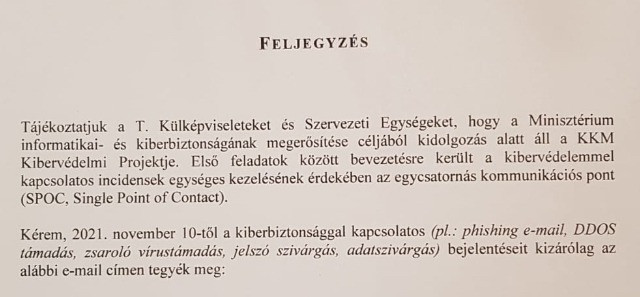

A Direkt36 által megszerzett egyik külügyminisztériumi körlevél szerint 2021. november 11-én jelentették be, hogy „a Minisztérium informatikai- és kiberbiztonságának megerősítése céljából kidolgozás alatt áll a KKM Kibervédelmi Projektje”. Első lépésként megadtak egy központi emailcímet, ahová a külügyesek „a kiberbiztonsággal kapcsolatos (pl. phishing email, DDOS támadás, zsaroló vírustámadás, jelszó szivárgás, adatszivárgás) bejelentéseit” várják.

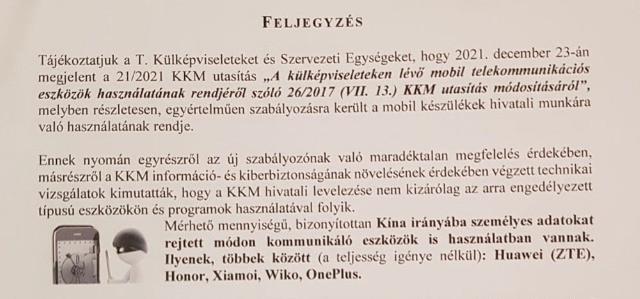

Karácsony előtt a minisztérium már egy utasítást is kiadott a külképviseleteknek, melyben szigorította a mobiltelefonok hivatali munkára való használatát, majd 2022. január 7-én a kibervédelmi felelős leszidta a munkatársakat, amiért nem tartják azt be. „A KKM információ- és kiberbiztonságának növelésének érdekében végzett technikai vizsgálatok kimutatták, hogy a KKM hivatali levelezése nem kizárólag az arra engedélyezett típusú eszközökön és programok használatával folyik” – áll a Direkt36 által megismert minisztériumi belső levélben.

A külügyben a levelek miatt egyre többen kezdett el gyanakodni rá, hogy elég komoly lehet a baj. A minisztérium belső ügyeit ismerő egyik forrás akkor még azt gondolta, hogy talán a kínaiak törték fel a külügy rendszerét. Erre az egyik minisztériumi körlevél is utal: „Mérhető mennyiségű, bizonyítottan Kína irányába személyes adatokat rejtett módon kommunikáló eszközök is használatban vannak. Ilyenek, többek között (a teljesség igénye nélkül): Huawei (ZTE), Honor, Xiaomi, Wiko, OnePlus”.

Ez a megjegyzés nem csak azért figyelemre méltó, mert a kormányzati kommunikáció súlyos sebezhetőségére hívja fel a figyelmet. A levél azért is érdekes, mert kiderül belőle, hogy a kormány tisztában van a kínai eszközök által jelentett biztonsági kockázattal, miközben évek óta tagadja, hogy ez probléma lenne, és a kínai telekommunikációs eszközök használatának egyik legnagyobb támogatója Európában. Szijjártó például számtalanszor kiállt a Huawei mellett és állította, hogy a kínai cég eszközei semmiféle kockázatot nem jelentenek.

A külügyes körlevelek más sérülékenységekről is beszámolnak. Az egyik szerint egy belső vizsgálat azt is kimutatta, hogy sokan előszeretettel használják az amerikai BlueMail nevű levelező klienst, ami szintén veszélyes. A kibervédelmi felelős szerint a BlueMail „a beírt jelszavakat nyíltan tárolja; rengeteg programozási hibával rendelkezik, ami egy támadás során könnyen kihasználható; három különböző szerverre folyamatosan küldi a mobilkészülék adatait”.

A kínai eszközökkel szemben óvatosságra intő levél után mindössze egy héttel, 2022. január 14-én egy másfajta fenyegetésről szóló figyelmeztetést adott ki széles körben a KKM. Eszerint egy adathalász üzenet „a héten több külképviseleten is megjelent”. Az angol nyelvű adathalász email azt állította, hogy a címzett @mfa.gov.hu-s, azaz minisztériumi emailfiókjához tartozó jelszava hamarosan lejár, ezért módosítani kell azt. „A beírt jelszavak automatikusan hozzárendelésre kerülnek a támadó e-mail címhez, melyek azonnal illetéktelenekhez kerülnek, akik azzal könnyedén hozzáférést szerezhetnek a postafiók teljes tartalmához” – áll a figyelmeztető körlevélben.

A minisztérium Kiberbiztonsági Projektjét azonban korántsem csak a tudatosság növelése miatt indították, és a belső vizsgálatok sem csupán potenciális kockázatokat tártak fel. 2021 második felére az is nyilvánvalóvá vált a tárca vezetése számára, hogy a minisztériumi rendszerek aktív, súlyos fertőzöttsége mögött orosz hekkerek állnak – állította a Direkt36-nak több olyan korábbi magyar állami tisztviselő, akik az orosz műveletet közvetlenül ismerő kollégáktól tudtak meg részleteket, vagy korábban foglalkoztak orosz hírszerzéssel kapcsolatos területtel.

A hekkereknek a korábbi magyarországi és nemzetközi kibertámadásokból ismert módszerei, a fertőzés technikája, valamint az általuk hagyott egyéb nyomok (IP-címek, hálózati forgalom kiindulása és célja, a célpontok) alapján a külügyes támadás felderítésében érintett szervek számára kezdetektől egyértelmű volt, hogy az orosz titkosszolgálatok támadták meg a magyar külügyet. Például a nyomok egy része olyan más NATO-s országok elleni ismert támadással függött össze konkrétan vagy mutatott kísérteties hasonlóságot, melyekről már korábban kiderült, hogy Oroszország állt mögöttük.

A fertőzés részben adathalász támadásokkal és vírusokat tartalmazó email-csatolmányokkal került be a magyar külügyminisztériumba, majd szétterjedt a teljes belső hálózaton – a Bem téri minisztérium és a több mint 90 külképviselet több mint 150 objektumának számítógépei mind-mind érintettek. A volt tisztiviselők szerint a fertőzés már hosszú évek óta lappangott, és azt annyira későn fedezték fel, hogy utólag már nem is lehet teljeskörűen megmondani, milyen pontokon és hányféle módon másztak be az oroszok a külügy rendszereibe.

A minisztérium belső ügyeit ismerő források szerint Szijjártó Pétert és a külügy felső vezetését a hálózatok biztonságáért felelős szervek legalább fél éve tájékoztatták a felfedezésről, de azóta már Pintér Sándor és a Belügyminisztérium irányítói is tisztában vannak a részletekkel az általuk felügyelt titkosszolgálatokon keresztül. A kiberbiztonság felelőse a külügyön belül a minisztérium Biztonsági, Informatikai és Távközlési Főosztálya (BITÁF) valamint a tárcához tartozó polgári hírszerzés, az Információs Hivatal (IH), összkormányzati szinten pedig a Nemzetbiztonsági Szakszolgálat (NBSZ). Több volt titkosszolga szerint azonban a kormányzati hálózatokat fenntartó Nemzeti Infokommunikációs Szolgáltató Zrt. (NISZ), illetve a kémelhárítás, az Alkotmányvédelmi Hivatal (AH) is foglalkozik az incidenssel.

Szijjártó tavaly december elején a parlament nemzetbiztonsági bizottságában elmondta, hogy a kolóniavédelemért – vagyis külföldön működő magyar nagykövetségek nemzetbiztonsági védelméért – is felelős IH egy új koncepciót dolgozott ki a védelem megerősítésére, és „az erre vonatkozó munka a tervek alapján idén meg is kezdődött”. Azt is hozzátette, hogy az IH-ban is „több intézkedést tettünk a belső biztonság erősítésére.” Azt ugyanakkor nem említette, hogy ennek bármiféle kibertámadáshoz lenne köze.

Ugyanezen a bizottsági ülésen Pintérnek is volt egy aggodalmakat jelző megjegyzése. Miután elmondta, hogy a magyar kibervédelemért „teljes egészében” az általa felügyelt NBSZ felel, azt is hozzátette, hogy „ettől függetlenül minden egyes területi szervnek a kibervédelmi feladatait végre kell hajtani, mert az kevés, ha van egy központi elképzelés, de az egyes munkatársaink nem fordítanak kellő figyelmet a számítógépes, internetes használatra”.

Míg azonban Szijjártóék már jó ideje tisztában vannak a kockázatokkal, a külügyi apparátusnak a figyelmeztető körleveleken túl azt már nem árulták el, hogy a mindennapi munkaeszközeik és a külügyminisztériumi hálózatok már jó ideje kompromittálódtak. Ráadásul az orosz titkosszolgálat kizárása a magyar külügy hálózataiból rendkívül lassan halad, és a folyamat a mai napig nem fejeződött be. Volt titkosszolgálati tisztek szerint ennek oka többek közt a széttöredezett és lassú döntéshozatal, valamint a szakemberhiány.

Pedig a magyar kormányzat és a magyar külügy elleni orosz kibertámadások már legalább egy évtizede érkeznek.

Az oroszok ki-be mászkáltak a rendszerbe

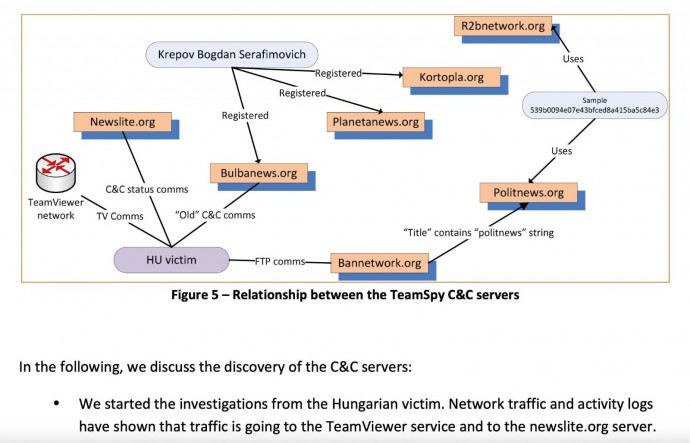

Az orosz hekkerek éppen úgy láttak mindent a magas rangú magyar kormányzati tisztviselő számítógépén, mintha fizikailag is ott ültek volna a székében a monitor előtt, Magyarországon. 2012 őszén egy TeamViewer nevű, távoli hozzáférést lehetővé tevő alkalmazás módosított verzióját telepítettek fel tudta nélkül a számítógépére, amivel gyakorlatilag mindent – dokumentumokat, jelszavakat, rendszerbeállításokat, hálózati kapcsolatokat – láttak.

A csaknem egy évtizeddel ezelőtti orosz kibertámadásnak nem ő volt az egyetlen magyar kormányzati áldozata, de a célpontok közt nem is csak magyarok voltak. Pár hónappal később, 2013 februárjában egy NATO- és EU-tagország moszkvai nagykövetsége is áldozatul esett a később TeamSpy néven emlegetett támadási módszernek, csakúgy, mint többek közt francia és belga kutató- és oktatási intézmények. A támadás részletei később egy szakértői elemzésben jelentek meg anonimizált formában.

A hatalmas kiterjedtségű orosz TeamSpy-támadást nem a nyugati országok elhárítása, hanem a magyar Nemzeti Biztonsági Felügyelet (NBF) kibervédelmi központjának (NBF CDMA) szakemberei fedezték fel, mondta egy, az esetet ismerő kiberbiztonsági szakember. A 2011-ben létrejött magyar központ minisztériumok és állami szervek felett állva gyűjtötte össze a szaktudást és kibervédelmi képességet, pár évvel később pedig már a NATO kibervédelmi munkacsoportját is egy magyar vezette.

Az esetet jól ismerő kiberbiztonsági szakember szerint a TeamSpy-támadásra a magyarok agresszív visszatámadással reagáltak. Feltörték az oroszok támadó infrastruktúráját, beazonosították a többek közt orosz és ukrán internetkávézókból tevékenykedő orosz hekkereket, ráadásul megszerezték a TeamSpy-támadások célpontlistáját is. NATO-s partnerekkel közös akcióban, az áldozatok gépeibe belépve a világ minden pontján egyszerre kapcsolták le a fertőzött gépeket, elvágva az orosz hekkereket rengeteg információtól. Egy ilyen művelet komoly szervezést és szakértelmet igényel, ami a Direkt36 több kiberbiztonsággal foglalkozó és az esetet is ismerő forrása szerint mutatja, hogy milyen fejlett volt akkoriban még a magyar kibervédelem.

A 2010-es elejétől kezdtek el az orosz titkosszolgálatok – főként a belső elhárítás (FSZB) és a katonai hírszerzés (GRU) – igazán ráfeküdni a hekkertámadásokra. „Oroszország számára a kiberhadviselés egy állandó információs hadviselés részét képezi. Ez a hadviselés abból indul ki, hogy a nyugati világ alá akarja ásni Oroszország hatalmi pozícióját, és végső soron az ország alávetésére irányuló átfogó és folyamatos tevékenységet folytat” – mondta a Direkt36-nak Buda Péter, az AH volt nemzetbiztonsági főtisztje.

Mivel az oroszok a NATO-t egyszerűen az Egyesült Államok katonai érdekérvényesítő eszközének tartják, ezért Buda szerint kiberkémkedésük „fő célja a képességek és szándékok folyamatos monitorozása mellett a NATO-szövetség egységének esetleges megbontására alkalmas információk, érdekellentétek felderítése”. Az oroszok által is űzött, Advanced Persistent Threatnek (APT; „előrehaladott, állandó fenyegetés”) nevezett kiberkémkedési módszer pedig nem azonnali, látható károkozásra törekszik, ahogy mondjuk egy sima hekkertámadás, hanem a célba vett informatikai rendszeren belüli tartós jelenlétre.

Miközben Orbán Viktor miniszterelnök már nagyban a keleti nyitás politikáját hirdette, a GRU és az FSZB orosz hekkerei – az APT28 és APT29-ként ismert csoportok – ugyanúgy ellenségként kezelték és támadták Magyarországot, mint más EU- és NATO tagállamokat. Az Orbán-kormány egyik akkori tisztviselője elmondta, hogy 2012-2014-ben a magyar Külügyminisztérium mellett a Belügyminisztériumot, sőt a Honvédelmi Minisztériumot is kompromittálták a hekkerek, akik a nyomok alapján és a nemzetközi partnerekkel való információcsere alapján szintén az oroszok lehettek.

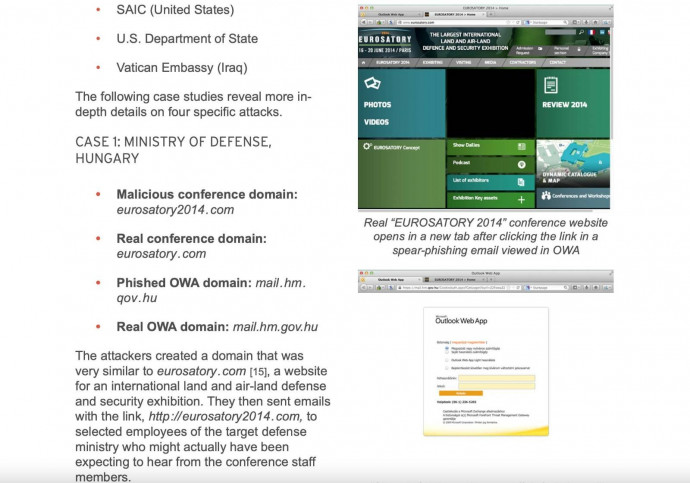

„Misspelling domaineről jöttek például a támadások, ilyen volt mondjuk a mail.hm.qov.hu, GOV helyett QOV-val” – idézte fel a volt tisztviselő. Ha valaki rákattintott erre a jelszóhalász emailre, a minisztérium lemásolt oldalára jutott el, ahol bejelentkezési adatokat kértek tőle. Erről a támadásról 2016-ben egy kiberbiztonsági elemzőcég hozott nyilvánosságra részleteket, köztük képernyőmentéseket.

A második Orbán-kormány idején a Külügyminisztériumot és képviseleteit érő kiterjedt orosz támadásról azonban semmi sem került korábban nyilvánosságra. „A teljes külügyi háló minden végpontját megfertőzték, mindenki érintett volt. Az oroszok konkrétan ki-be mászkáltak a rendszerbe domain adminisztrátori jogosultsággal” – mondta az Orbán-kormány volt tisztviselője. Állításait olyan volt titkosszolgálati tisztek is megerősítették, akik orosz hírszerzéssel kapcsolatos területtel is foglalkoztak. A külügy rendszereinek integritását 2013 körül sikerült helyreállítani.

Hogy az oroszok miféle kiberbiztonsági hiányosságokat használhattak ki, arról számos történetet osztottak meg források. Egy volt magyar diplomata például felidézte, hogy pár évvel ezelőtt még államtitkári szinten is meg lehetett beszélni munkaügyeket Facebook Messengeren – vagyis egy olyan nem biztonságos csatornán, ahol egyáltalán nem lenne szabad ilyenről kommunikálni, és amit hekkerek az elmúlt években számtalanszor fel is törtek. Egy másik pedig azt, hogy korábban a KKM gépein az egyik alap belépési jelszó az volt, hogy „titkosXX” (két azonos szám). „Ha pedig meg kellett változtatni, akkor a szám mindig egyel nőtt. De azért ’a biztonság kedvéért, nehogy elfelejtsük’ alapon több titkárság, illetve osztott gép is inkább megtartotta az eredeti jelszót” – tette hozzá a volt diplomata.

Ráadásul a mai napig elérhető online több olyan, évekkel ezelőtti hekkertámadásokból származó adatbázis, melyben magyar külügyesek emailcímei mellett jelszavak is szerepelnek. A Direkt36 például korábban egy magyar nagykövet elérhetősége után kutatva nem csupán a diplomata privát címét találta meg egy sima Google kereséssel, de egy hozzá tartozó „punci..” kezdetű jelszót is.

Az Orbán-kormány egy, az orosz kibertámadásokat ismerő volt tisztviselője azt is elmondta, hogy az oroszok a 2010-es évek első felében nem csak a magyar külügy saját dokumentumait csapolták meg. A fertőzött kormányzati gépek egy részét egy zombihálózatba csatlakoztatták, majd arról támadtak tovább más, Moszkva számára érdekesebb NATO-tagországokat (a zombihálózatok olyan gépeket és eszközöket jelentenek, melyek felett a hekkerek távolról titokban átvették az irányítást, és melyekről összehangolt támadásokat indítanak). Előfordult, hogy a magyarországi fertőzést egy azon keresztül megtámadott NATO-s harmadik ország vette észre először – kifele ugyanis IP-címek alapján ilyenkor úgy tűnik, mintha a magyar minisztérium gép lenne a támadó.

„Fontos érteni, hogy Magyarország nem a fő célpontja ezeknek a támadásoknak, hanem egyszerűen annyira rossz a biztonsági szintje a magyar állami- és magáninfrastruktúráknak, hogy itt a legkönnyebb bejutni” – mondta a jelenségről egy kiberbiztonsági szakember.

Az NBF kibervédelmi központjának akkori vezetője, Frész Ferenc egy 2015-ös előadásában beszélt arról, hogy munkájuk jórészt ezeknek a sérülékenységeknek a kezeléséről szólt. Csakhogy ekkorra már az NBF kibervédelmi központja gyakorlatilag megszűnt. Frész az előadásában azt állította: úgy szétverték a magyar kibervédelmet, hogy azzal teljesen megszűntek Magyarország védelmi képességei, és „orosz gazdasági nyomásra történt mindez”. Azt nem fejtette ki, hogy ezt mire alapozza, és a Direkt36 megkeresésére sem kívánta az akkori állítását kommentálni.

A magyar politika látványos oroszbarát fordulata 2014-ben állt be, miután Orbán és Putyin bejelentették a paksi bővítésről kötött megállapodásukat, majd a külügy vezetését a kiterjedt orosz kapcsolatokkal rendelkező Szijjártó Péter vette át. 2014 novemberében a Nemzeti Biztonsági Felügyeletet vezetőjét leváltották, az intézményt bevitték a Belügyminisztérium alá, pár hónappal később pedig átszervezésre hivatkozva felmondtak a kibervédelmi központ munkatársainak.

Egy, az esetet ismerő kiberbiztonsági szakember értelmezése szerint a magyar kibervédelemre az Orbán-kormány a magyar-orosz közeledés kerékkötőjeként kezdett tekinteni, és többek közt a paksi bővítésről szóló megállapodás hozott negatív fordulatot. Egy másik kiberbiztonsági szakember ezt azzal egészítették ki, hogy a kibervédelmisek azzal is elszigetelték magukat, hogy kendőzetlen stílusban, „diplomáciázás nélkül” tárták a különféle minisztériumok elé, hogy milyen kritikus sérülékenységekre bukkantak a kormányzati hálózatokban.

A harmadik Orbán-kormány idején a kibervédelmi feladatokat így a Belügyminisztérium alá tartozó szervek vették át, elsősorban a Nemzetbiztonsági Szakszolgálat (NBSZ). Csakhogy a kibervédelmi központ megszüntetése után valójában mindegyik titkosszolgálati és állami szerv elkezdett egy kicsit kibervédemi feladatokkal foglalkozni. Az Orbán-kormány egy volt tisztviselője szerint ennek az lett a következménye, hogy a különféle szervek rendszeresen egymásra mutogatnak és a másikra várnak, egymástól elszigetelten működnek, olykor pedig még kifejezetten rivalizálnak is.

A következő nagy orosz támadási hullám meg is mutatta az új felállás gyengeségeit.

Beindul „az intézményi kussolás”

Amikor egy 2016 novemberi reggelen a Külgazdasági és Külügyminisztérium tisztviselője benyitott Bem téri minisztériumi irodájába, rögtön észrevette, hogy az íróasztaláról eltűnt a számítógépe. „Első körben csak meglepődtem. Odamentem a titkárnőnkhöz, hogy mi történt, mert gép nélkül nem tudok dolgozni” – emlékezett vissza a Direkt36-nak az akkori külügyes tisztviselő. A titkárnőnek annyit sikerült kiderítenie, hogy a számítógép vírusos lett, és érkezik majd helyette valamikor egy másik.

A vírus egy fertőzött emailen keresztül jutott be a számítógépbe még 2016 októberében – osztott meg részleteket az esetről egy volt magyar titkosszolgálati tiszt. Az oroszok a külügyes tisztviselőt egy olyan, spearphishingnek nevezett megoldással vezették félre, amelynek a lényege, hogy egy megtévesztő, személyre szabott emailt szerkesztettek. Az emailről ebben a konkrét esetben úgy tűnhetett első blikkre, mintha a NATO brüsszeli központjának egyik dolgozója küldte volna. Ilyen emailcím és ilyen nevű személy valójában nem szerepel a NATO brüsszeli központjának címadatbázisában, de már a cím formátuma sem stimmelt – mondta a Direkt36-nak egy volt NATO-s tisztviselő.

A feladó keresztneve azonban teljesen megegyezett a külügyes tisztviselő egy közeli külföldi ismerősének nevével. „A név megtévesztő lehetett, és nyilván automatikusan kattintottam. A NATO is ügyes húzás volt, ha nem a név, akkor meg emiatt kattintok” – mondta a volt tisztviselő, aki szerint az email tartalma teljesen érdektelen volt, és nem emlékszik már rá, hogy a levélen belül linkre vagy csatolmányra kattintott-e.

„Semmi gyanús nem történt a kattintás után, nem jelentek meg kis halálfejek” – tette hozzá. Még a gépe eltűnésekor sem gondolt semmi rosszra, csak akkor, amikor később az IH vizsgálódni kezdett, azonban még ez is számára megnyugtató – őt bármilyen gyanú alól felmentő – eredménnyel zárult. Második körben viszont betoppantak az AH kémelhárító tisztjei is, akik két körben ültették le elbeszélgetni, és másodszor már egy hazugságvizsgáló gépre is rákötötték. Azt próbálták kiszedni belőle, vajon Oroszországnak kémkedik-e.

Egy volt magyar titkosszolga szerint az emailes átverés minden eleme az eltervezett pszichológiai hatás részei voltak, azért, hogy a célpont mindenképp megnyissa a levelet. A forrás azt is hozzátette, hogy az orosz titkosszolgálat ekkor már jó ideje tanulmányozta a külügyi tisztviselő környezetét, kapcsolatait és érdeklődését. Ezt onnan tudja, hogy minderről a brit titkosszolgálat osztott meg információkat az AH-val, az pedig szólt erről az IH-nak és az NBSZ-nek is. A Direkt36 megkérdezte erről a brit nagykövetséget, de egyelőre nem válaszoltak.

Az email megnyitásával nem csak a külügyi tisztviselő saját gépe fertőződött meg. „Egy polipszerű vírus volt, ami egy gépen behatol, majd eljut a rendszeren keresztül az összes többihez” – mondta. Ezt azonban ő is csak később, informálisan, magas rangú kormányzati kapcsolatain keresztül tudta meg. Akkor egy kormányzati ismerősétől az az információ jutott el hozzá, hogy legalább húsz másik külügyes is érintett. Olyanok kaptak hasonlóan személyre szabott, fertőzött emaileket, akik például NATO-val, biztonságpolitikával, a kelet-európai térséggel foglalkoztak. „Nekem az ismerősöm azt mesélte, hogy több ponton próbálkoztak az oroszok, és én csak az egyik voltam” – tette hozzá a volt külügyi tisztviselő.

A 2016-os időszak magyarországi orosz kibertámadásairól Bencsik Balázs, a szakszolgálaton belül létrejött Nemzeti Kibervédelmi Intézet (NKI) igazgatója a Tusványosi Szabadegyetemen árult el információkat 2017 nyarán. Minisztériumot nem nevezett meg, de azt állította, hogy a 2016-os amerikai elnökválasztások előtt gyanús tevékenységet fedeztek fel egy magyar kormányzati szerveren, mely Hollandiába és Németországba továbbított adatokat. Később pedig már arra is rájöttek, hogy az amerikai Demokrata Párt szervereit is feltörő orosz hekkercsoportokkal állnak szemben.

Bencsik a magyar kormányzati rendszerek elleni hasonló támadásokról azt mondta, hogy azok „gyakoriak és folyamatosak”, de nem elsősorban Magyarország ellen irányulnak. Például állítása szerint a 2016-ban feltört magyar kormányzati szervert is arra használták az oroszok, hogy álcázzák („IP-cím maszkolás”) az Egyesült Államok elleni támadásukat az elnökválasztási kampány idején. Vagyis megint ugyanazt csinálták az oroszok, mint a külügynek a 2012-13 körüli feltörésekor, és ismét más NATO-tagországok elleni hekkertámadásra használták a feltört magyar kormányzati számítógépeket.

Az oroszok nem csak a magyar külügyet támadták: ugyanebben az időszakban a cseh külügyminisztérum is nagyon hasonló orosz támadás alatt állt, aminek a részletei a cseh kémelhárítás (BIS) 2017-es évkönyvében jelentek meg. Az oroszok 2016 eleje óta legalább 150 cseh külügyi tisztviselő emailfiókjához fértek hozzá, ahonnan időszakosan minden információt leszívtak. Ezzel párhuzamosan 2016 decemberétől a cseh külügy több száz emailfiókja ellen egy eltérő típusú, kevésbé szofisztikált „brute force” támadás is indult, amikor a támadó az összes lehetséges bejelentkezési kulcsot kipróbálja.

Lubomír Zaorálek akkori cseh külügyminiszter 2017 elején elárulta, hogy vezető cseh diplomaták tucatjainak emailfiókjába férkőztek be a támadók, az ellopott információk egy része NATO-s és EU-s témákat érintett. A Neovlivni.cz cseh oknyomozó oldal szerint még Zaorálek és államtitkárai fiókjait is feltörték, és dokumentumok ezreit töltötték le. A BIS szerint a cseh külügy emailfiókjainak kompromittálása „számos kulcsfontosságú szempontból egybevág más hasonló kiberkémkedésekkel, melyek más európai országokban folytak”.

Míg a csehek a nyilvánosságot választották, az Orbán-kormány a 2012-2014-es magyar esetekhez hasonlóan a külügy rendszereit 2016-ban érő kibertámadásokat is elhallgatta a nyilvánosság elől. „Ment az intézményi kussolás” – fogalmazott a fertőzött emailt megnyitó volt külügyes, akit a kémelhárítók pár hónappal később nemzetbiztonsági kockázattá minősítették. Ez azt jelenti, hogy a tevékenységét vagy a kapcsolatait valamiért nem találták összeegyeztethetőnek a minisztériumi munkájával, és erre hivatkozva kirúgták a külügyből.

Annak ellenére tették ezt, hogy az eset részleteit szervezetük belső információi alapján ismerő volt titkosszolgálati tisztek azt állították a Direkt36-nak: a vizsgálatok igazolták, hogy a külügyi tisztviselő nem játszott össze az oroszokkal, egyszerűen csak rákattintott a levélre. Később ráadásul egy másik NATO-s európai ország kormányzatának kezdett dolgozni, melynek a nemzetbiztonsági átvilágításán már gond nélkül átment.

„Sajnos több áldozatot is kinyírtak” – mondta az Orbán-kormány egy volt tisztviselője, aki közvetlenül ismert ilyen eseteket. Szerinte az AH több alkalommal is kémgyanúval indított vizsgálatot és rúgatott ki minisztériumi alkalmazottakat, akik fertőzött leveleket nyitottak meg. „Egyszerűen nem hiszik el, hogy ezeket a támadásokat tényleg mindenféle pattanásos szentpétervári gyerekek csinálják” – magyarázta. A forrás szerint ez alapvetően annak köszönhető, hogy a Belügyminisztérium rendőri vezetői mentalitással kezeli még a kibervédelmet is: „Mit csinál egy rendőr? Kapásból intézkedni kell, meg fizikailag is fülön csípni valakit” – fogalmazott.

A kattintgató dolgozók kirúgása azonban nem segített a támadásokat megállítani.

Ablaktalan titokszobákba is bejutottak az oroszok

Teljesen zárt, ablak nélküli, vagy lefüggönyözött „VKH-szoba” a világon mindenhol található, ahol működik magyar külképviselet, még a legeldugottabb országokban is. Ezek a helyiségek őrzik a zárt rendszerű Védett Külügyi Hálózat (VKH) végpontjait, vagyis azokat az üzeneteket rejtjelező számítógépeket, melyekhez elviekben semmiféle külső eszközt nem lehet csatlakoztatni, magyarázta az Orbán-kormány egyik volt nagykövete.

A VKH-szobákat akkor használják a külügy munkatársai és a magyar diplomaták, ha államtitoknak számító nemzeti, NATO-, vagy EU-információkat akarnak közölni kollégáikkal és feletteseikkel. Ezekbe a szobákba „csak érvényes személyi biztonsági tanúsítvánnyal és felhasználói engedéllyel, és külön kártyás jogosultság birtokában, vagy a biztonsági vezető írásbeli engedélyével és kísérettel lehet belépni” – áll a külügy biztonsági szabályzatában.

Aki bejut ebbe a rendszerbe, „korlátozott terjesztésű” és „bizalmas” minősítésű magyar államtitkokhoz és szövetséges információkhoz is hozzáférhet. Ezek a törvény szerint olyan minősített adatok, melyeknek nyilvánosságra vagy illetéktelen személyekhez kerülése hátrányosan érintené vagy károsítaná a közérdeket, titkosításuk pedig alapból 10, illetve 20 évre szól.

A volt nagykövet felidézte a kommunikáció nehézkes folyamatát. Ha egy diplomata üzenni akar a VKH-n, akkor beviszi a szobába a papíron készített jegyzetét, a klaviatúrán begépeli az üzenetet számítógépbe, majd a rendszer azt egy véletlenszerűen generált egyedi kóddal titkosítja. A papíron lévő jegyzetet meg kell semmisíteni. A VKH-helyiségbe se mobiltelefont, se más elektronikus eszközt nem szabad bevinni. A rendszer pedig naplózza, ki mennyi időt tölt bent a szobában, ki milyen anyaghoz kért hozzáférést.

Az orosz titkosszolgálat a VKH-t már az első, 2010-es évek eleji nagyobb támadási hullámban sikerrel feltörte, árulta el a Direkt36-nak az Orbán-kormány egy, az esetet közvetlenül ismerő volt tisztviselője, amit olyan akkori magyar diplomaták is megerősítettek, akik szintén hallottak az incidensről. A volt kormánytisztviselő elmondta, hogy 2013 körül ezért a világ összes VKH-szobájában, a Bem téri minisztériumban és a magyar külképviseleteken is kicserélték a gépeket, amivel helyreállították a hálózat sértetlenségét. Az Orbán-kormány volt nagykövete felidézte, hogy neki azzal magyarázták a cserét a minisztérium biztonsági főosztályának hozzájuk kiutazó emberei, hogy a régi eszközök elavultak, ezért a hálózatot teljesen lecserélik.

A majdnem tíz évvel ezelőtti gépcsere nem sokáig oldotta meg a problémát. Több, a külügy elleni kibertámadást hivataluk érintettsége miatt ismerő volt titkosszolga is azt állította a Direkt36-nak, hogy a VKH-t az elmúlt években ismét feltörték az oroszok informatikai eszközökkel. A parlament külügyi bizottságának egyik tagja a VKH sérülékenységével kapcsolatban felidézte: magyar diplomaták már legalább másfél éve jelezték, hogy a rendszer ismét elavult, nem biztonságos, és emiatt kértek is pénzt a VKH fejlesztésére.

Több beszámoló alapján azonban a rendszer fizikai biztonságával is akadtak gondok, ám arról nincs információnk, hogy ezek a legutóbbi betöréshez hozzájárultak-e.

Az Orbán-kormány volt nagykövete szerint például tipikusan ilyen probléma volt, hogy a biztonságos VKH-szobát távoli képviseleteken nem mindig sikerült megfelelően kiépíteni. A külügyi bizottság tagja ezt megerősítette, azzal kiegészítve, hogy maguk az építkezések is további kockázatot jelentettek – például egy átépítés során felügyelet nélkül heverhetett VKH-gép a munkaterületen. Egy volt külügyes tisztviselő pedig egy olyan incidensről számolt be még a 2010-es évek első feléből, amikor tudomása szerint egy közép-ázsiai magyar képviseleten felfeszítve találták a VKH-helyiség ajtaját. Egy hasonló eset nyilvánosságot is kapott még 2017-ben. Az üzbegisztáni képviselet diplomatája akkor hiába jelzett súlyos biztonsági hiányosságokat Szijjártóéknak, annyi választ kapott informálisan, hogy „állítsd le magad”.

Az orosz titkosszolgálatok a VKH feltörésével az azon továbbított dokumentumok közül bármihez hozzáférhettek. Hogy téma szerint pontosan milyen anyagok is kompromittálódtak, és mikor, arról a Direkt36-nak részleteket eláruló források nem mondtak konkrétumokat. A VKH-n továbbított minősített dokumentumok ugyanakkor nem csupán magyar forrásból származó információkat tartalmaznak. A tárca biztonsági szabályzata szerint érkeznek például bizalmas NATO-s és EU-s dokumentumok is, illetve az Orbán-kormány volt nagykövete hozzátette, hogy ezen a csatornán érkeznek különféle NATO-s vagy EU-s tárgyaláson elhangzottakat lejegyző magyar jelentések is.

A VKH-n is továbbított „korlátozott terjesztésű” és „bizalmas” minősítésű információknál azonban léteznek még szigorúbban védett, alapértelmezésben harminc évig titkos információk is. Ezek kapják meg a „titkos” vagy „szigorúan titkos” minősítést. Az Orbán-kormány volt nagykövete szerint az általa vezetett képviseletre nem érkeztek ilyenek a VKH-n. A legsúlyosabb államtitoknak számító iratokhoz szerinte legfeljebb a Bem téri minisztériumban fér hozzá egy szűk belső kör, külön csatornákon, ahogy azt a minisztérium biztonsági szabályzata is előírja. A Direkt36-nak arról nincs információja, hogy ezek a még érzékenyebb csatornák is kompromittálódtak volna.

Egy, az incidensről közvetett információkkal rendelkező volt titkosszolga szerint a VKH sértetlenségét 2022 február környékén elvileg sikerült ideiglenesen helyreállítani, ám a mostanra elavult VKH-gépeket még nem cserélték le. Azt is hozzátette, hogy a külügy normál belső hálózata viszont továbbra is fertőzött maradt.

A Direkt36-nak 2022 februárjában még féltucatnyi EU-s és NATO-s tagállam diplomatája is azt állította, hogy a magyar külügy részéről nem kaptak semmiféle hivatalos tájékoztatást sem az orosz kibertámadás tényéről, sem annak súlyosságáról, sem arról, hogy az érintett-e NATO-s és EU-s információkat. „Magától értetődő lenne, hogy ha egyedül nem vagy képes felszámolni a fertőzést, segítséget kérsz a szövetségesektől. Legfeljebb abban az esetben nem szólsz nekik, ha rögtön el tudod hárítani a támadást” – mondta erről egy volt NATO-s tisztviselő. Szerinte az észak-atlanti szövetségen belül ráadásul „van olyan gentlemen’s agreement, hogy ha tudod, hogy a hálózatod fertőzött, akkor megpróbálod kizárni belőle a NATO-t érintő dokumentumokat”. Egy EU-s ország magas rangú diplomatája viszont arról beszélt, hogy egy kormány mérlegelhet, mit oszt meg és mit nem, nincsenek ugyanis konkrét előírások.

A diplomáciához képest azonban a kémelhárítás szempontjából jóval egyértelműbbek a szabályok. „Minden sebezhetőség, ami lehetővé teszi a szövetségi rendszer védett adatainak kompromittálását, utólag nehezen jóvá tehető kárt okoz” – mondta a Direkt36-nak Buda Péter volt AH-s főtiszt. Szerinte a védett informatikai rendszer támadásának elhárítása elsődleges fontosságú kellene hogy legyen. Ha a gyors elhárítás mégis elmarad, az akarva vagy akaratlanul a támadó fél érdekét szolgálja.

A titkolózó magyar diplomáciával ellentétben a magyar kémelhárítás azonban már korábban értesítette a partnereket a külügy kompromittálódásáról.

Egy sör mellett végül csak elmondták a magyar kémelhárítók, hogy baj van

2021 őszén Európa titkosszolgálatainak képviselői ismét összegyűltek a Berni Klub elnevezésű fórumon, hogy átbeszéljék az aktuális problémákat, melyek között az elsőszámú téma már akkor Oroszország volt. A Berni Klub a nyugati elhárítószervek egyik legfontosabb információmegosztó fóruma, ahol a 27 EU-tagország, valamint Norvégia, Svájc és Nagy-Britannia képviselteti magát, és ahová többek közt az amerikaiakat és a kanadaiakat, olykor még az izraelieket is meg szokták hívni. A fórum magyar résztvevője az Alkotmányvédelmi Hivatal.

Ezúttal nem vezetői szintű találkozóra gyűltek össze a titkosszolgák, hanem egy alacsonyabb, szakmai szintű tanácskozásra. Ilyenkor a meghívott résztvevők olyan középvezetők, mondjuk kémelhárítási igazgatók, akik tisztában vannak egy-egy fontosabb művelet részleteivel, és azokat meg tudják beszélni a külföldi kollégákkal. A lényeg azonban nem a viszonylag formális és általános napközbeni konferenciaprogram, hanem az a közös esti vacsora és sörözés, ahol sok érdekes információ elhangzik.

Egy a tavaly őszi találkozón történeteket közvetve ismerő volt titkosszolga a Direkt36-nak azt mondta, hogy az AH képviselője is ekkor, a hivatalos megbeszéléseket követő informális iszogatáskor árulta el a nyugati kollégáknak, hogy a magyar külügyminisztériumot minden jel szerint rendkívül súlyos orosz támadás érte. Válaszul több európai résztvevő rögtön elkezdte sorolni, hogy náluk is hányszor, hányféle módon próbálkoztak az elmúlt időszakban oroszok.

Akkor a legfrissebb eset épp Németországé volt, ahol a német választási kampányban feltörték Bundestag-képviselők és más politikusok emailfiókjait, amit az oroszok „dezinformációs és befolyásolási műveletekkel ötvöztek” az NBSZ kibervédelmi intézetének weboldalán közölt beszámoló szerint. Hasonló orosz kibertámadások érték az elmúlt években Ausztriát, Csehországot, Szlovákiát vagy éppen Lengyelországot is. Ezek az EU-s államok nagyjából azonos protokoll szerint kezelték a kiberkémkedést: a bajt észlelték, hozzáfogtak a gyors elhárításhoz, közben információkat osztottak meg szövetségeseikkel, majd a történteket végül nyilvánosságra hozták, és tiltakoztak Oroszországnál.

A volt titkosszolga szerint az AH képviselője nem a Külügyminisztérium vagy az Orbán-kormány külön hivatalos utasítására osztott meg információkat a Berni Klub tagjaival. „Az AH-nak alapvető érdeke, hogy információt osszon meg, mert ha nem ad, akkor ő sem kap” – mondta erről egy, korábban a hivatallal is kapcsolatban álló kiberbiztonsági szakember.

Ott lebeghetett a magyar elhárítás szeme előtt elrettentő példaként Ausztria esete is, akiket megbízhatatlanságuk miatt pár évvel ezelőtt gyakorlatilag felfüggesztettek a klubban. „A NATO számára éppen az elmúlt jónéhány évben az egyik legkiemeltebb terület éppen az orosz kibertámadások elhárításában való szövetségi szintű együttműködés erősítése lett” – magyarázta az orosz ügyekben történő információmegosztás fontosságáról Buda Péter volt AH-s főtiszt.

A Berni Klub találkozóját követően az elmúlt hónapokban a magyar külügy feltörésének híre már jóval szélesebb körhöz, kül- és biztonságpolitikai témákkal foglalkozó szakemberekhez, köztük külföldiekhez is eljutott. „Ma már teljesen köztudott az európai hírszerző közösségben, hogy az oroszok feltörték a magyar külügyminisztériumot, és rengeteg magyar külképviselet is kompromittálódott” – mondta egy EU-tagállam nemzetbiztonsági ügyekkel foglalkozó tisztviselője, aki erről saját intézményétől értesült még 2022 januárjában.

Az Orbán-kormány a titkos információmegosztáson túl azonban látványosan tartózkodik az orosz hírszerzői aktivitással szembeni nyílt fellépéstől. Korábban a Direkt36 például kiderítette, hogy a Magyarországon tetten ért orosz kémek sorsa mindig „csendes kiutasítás” lesz, azaz egyszerűen hazaküldik őket, és sosem hozzák az eseteket nyilvánosságra.

Az egyetlen magyar kivételről, a Szkripal-mérgezés után kitiltott budapesti orosz diplomata esetéről pedig megírtuk, hogy Budapest és Moszkva direkt úgy vezényelték le a kitiltást és ellenkitiltást, hogy azzal a ne okozzanak kárt a baráti kapcsolatokban. Budapestről például egy olyan oroszt utasítottak ki, aki amúgy is befejezte diplomáciai kiküldetését és készülődött hazautazni.

Az orosz kémügyek puha kezelésére egészen látványos példák is akadnak. A volt moszkvai diplomata Kiss Szilárd például azután is pozíciójában maradhatott, hogy kétszer is megbukott a nemzetbiztonsági ellenőrzésen orosz titkosszolgálati kapcsolatai miatt. A kémkedés előkészítéséért azóta már el is ítélt Kovács Béla volt EP-képviselőről pedig Szijjártó Péter korábban azt nyilatkozta még a régi Indexnek, hogy az ügyet egyik korábbi orosz nagykövetnek sem hozta fel. Kovács azóta Moszkvában él és tanít, illetve napjainkban épp orosz propagandaoldalakon elemzi az Ukrajna elleni inváziót.

Magyarország a nemzetközi hírekbe orosz kiberkémkedéssel kapcsolatos témában legutóbb akkor került be, amikor pár hete kiderült, hogy az Orbán-kormány blokkolja a súlyos orosz kibertámadásokat is elszenvedő Ukrajna csatlakozását a NATO Kooperatív Kibervédelmi Kiválósági Központjához. A decemberi EU-csúcson hiába kérték Orbán Viktortól, hogy hagyjon fel a vétóval, erre csak az Ukrajna elleni orosz katonai invázió után lett hajlandó.