Orosz állami hekkerek fegyvere volt, most kiderült: magyar kormányhivatalok is terjesztik

- Kiberbiztonsági kutatók olyan állami dokumentumokat találtak kormányhivatali weboldalakon, amelyek állami ügyintéző felületekre lennének hivatottak továbbirányítani az állampolgárokat, de a szövegben található, kattintható linkek ehelyett olyan oldalra mutatnak, amelyről néhány éve kiderült, hogy az orosz katonai hírszerzéshez köthető hekkerek használták fel a magyar kormány elleni adathalász támadáshoz.

- Nem arról van szó, hogy az oroszok behekkelték magukat ezekbe a dokumentumokba, a magyarázat ennél meghökkentőbbnek tűnik: az iratok beszkennelésekor véletlenül, hibás karakterfelismerés miatt kerülhettek be olyan linkek, amelyek a magyar kormányzati oldalak gov.hu végződése helyett az arra nagyon hasonlító qov.hu domainre mutatnak.

- Nem életszerű, hogy állami hekkerek ilyen módon jussanak be kormányzati rendszerekbe, az eset mégis fontos tanulságokkal szolgál. Nemcsak azért, mert a hiba megkönnyíti az állampolgárok elleni adathalászatot, hanem azért is, mert nagy óvatlanságról tanúskodik, miközben az orosz hekkerfenyegetés nemzetközileg egyre fokozódik.

- A történet egyetlen pozitívuma, hogy a hibára valószínűleg idejében fény derült, és az állami szereplők léptek is.

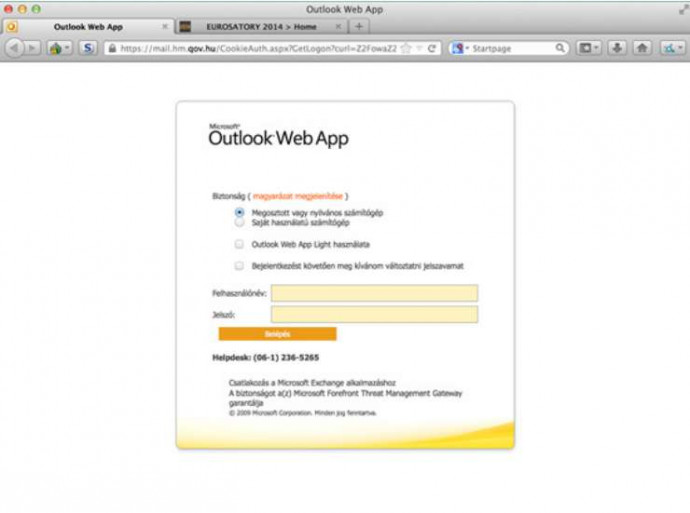

2014-ben célzott adathalász (spear phishing) támadás érte a Honvédelmi Minisztériumot. A támadók úgy próbáltak meg bejutni a minisztériumi levelezőrendszerbe, hogy az ott dolgozók érdeklődési körébe eső weboldalakat másoltak le és tettek elérhetővé az eredetihez nagyon hasonló linkeken, majd ezeket tájékoztató emailnek álcázva elküldték nekik.

A linkre kattintva nemcsak az oldalak nyíltak meg, hanem a háttérben a minisztériumi levelezőrendszer webes belépőfelületének másolata is, szintén az eredetihez nagyon hasonló doménen: mail.hm.gov.hu helyett mail.hm.qov.hu címen, g betű helyett q-val.

A szakmai oldalak bezárása után a gyanútlan felhasználók ide tértek vissza, és ha a támadó szándékának megfelelően azt hitték, hogy olvasgatás közben lejárt a munkamenetük, és újból be kell jelentkezniük a levelezésbe, akkor rögtön meg is adták a jelszavukat a támadóknak. Az ilyen jellegű támadást typosquattingnak hívják: a támadók egy szándékosan elírt, még szabad domént (ez esetben a qov.hu-t) regisztrálnak be, hogy arra vagy véletlenül, az URL elgépelésével tévedjenek oda az áldozatok, vagy a támadó hathatós közreműködésével, ahogy a 2014-es esetben is történt.

Erről a támadásról annak idején több külföldi kiberbiztonsági cég is megemlékezett. Tőlük tudható az is, hogy az akció az orosz katonai titkosszolgálat (GRU) kötelékében dolgozó APT 28 vagy Fancy Bear néven ismert hekkercsoporthoz köthető, és egy nagyobb nemzetközi kampány része volt.

Az APT 28 a világ egyik legismertebb és legaktívabb állami hekkercsoportja, a 2016-os amerikai elnökválasztási kampány megzavarásáért is őket teszik felelőssé (az APT 29 vagy Cozy Bear nevű csoport mellett, amely egy másik orosz hírszerzőszolgálathoz, az FSZB-hez köthető). A magyar nyilvánosság csak évekkel később értesült az ügyről, nagyobb figyelmet azután kapott, hogy 2017-ben hosszabban írt róla a 444.

Mindezt most azért idéztük fel, mert az ebből az akcióból jól ismert, régóta a szakemberek radarján lévő qov.hu domén újra feltűnt a magyar kormányzat környékén. Ezúttal azonban nem támadók küldték ki adathalász levelekben, hanem állami oldalakra feltöltött, valódi dokumentumokban lehet beléjük botlani.

Feltűnik egy régi ismerős

Azt, hogy a qov.hu domén felbukkan kormányhivatali dokumentumokban, Frész Ferenc, a Cyber Services alapító-vezérigazgatója és munkatársai fedezték fel, majd közzé is tették a CyberThreat.Report nevű zárt Facebook-csoportban. Ezt ők hozták létre az orosz–ukrán háború kitörésekor, azzal a céllal, hogy elősegítsék a kiberbiztonsági szakértők közötti információmegosztást és a közös elemzést.

A kiberhírszerzésben utazó biztonsági cégeknél a mindennapos munka része, hogy monitorozzák az általuk ismert támadó doméneket, amelyekből több millió létezik. Most a háború miatt nagyon aktívak az orosz hekkerek, és az APT 28 tevékenysége is újra előtérbe került, március végén pedig a Direkt36 írt arról, hogy orosz állami kiberkémek az egészen közeli múltban újra bejutottak magyar kormányzati rendszerekbe. Mindezek hatására elkezdték újra megvizsgálni a 2014-es támadásból ismert elírt (misspelling) doménneveket, így bukkantak rá az anomáliára – mondta el a Telexnek Frész Ferenc.

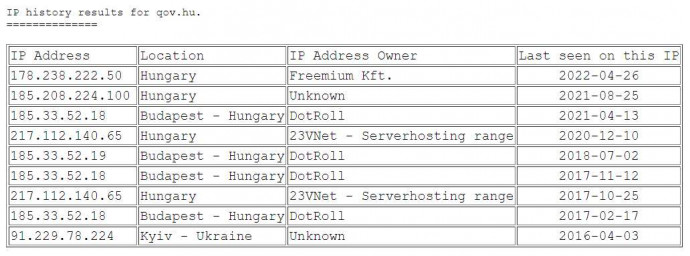

A doménnevek a weboldalak számunkra is értelmes címei, amelyeket be szoktunk pötyögni a böngésző címmezőjébe. Ezt fordítja le aztán a doménnévrendszer (DNS) egy számokból álló IP-címre, amely alapján a böngésző megtalálja a betöltendő oldalt. Frészék észrevették, hogy a qov.hu domén újra elérhetővé vált, azaz megint került mögé IP-cím, ráadásul magyarországi. Az ilyen támadó infrastruktúrát úgy szokták üzemeltetni, hogy bejegyzik a használandó doméneket, és folyamatosan birtokolják is őket, de van, amikor nincs mögöttük élő IP-cím. Ezt hívják doménparkoltatásnak, ilyenkor pihentetik az oldalakat, hogy az aktiválásuk után beindíthassák az előkészített támadást, majd dolguk végeztével újra eltüntessék az oldalakat – magyarázta Frész. Most arra lettek figyelmesek, hogy a qov.hu egy magyar IP-n, a Freemium nevű doménszolgálatónál egy ideje újra elérhető.

De ez még csak az egyenlet egyik fele: az éledező qov.hu-ra oda is kell terelni valahogy az embereket ahhoz, hogy a történet igazán problémássá váljon. Ezt végezte el ebben az esetben tudtán kívül több kormányzati oldal is.

Nvuadiibiztositasi ügyek

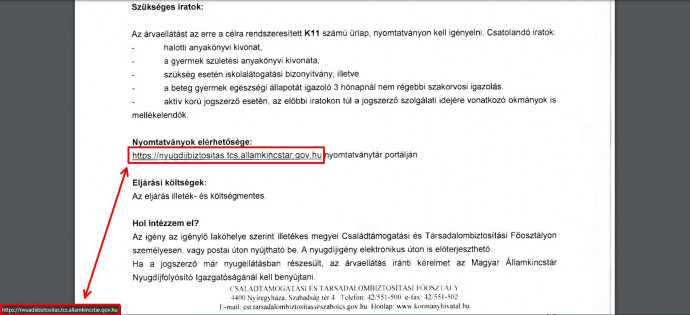

Aki járt már állami weboldalon, biztosan keresett olyan információt, amely PDF formátumban volt elérhető. Jó eséllyel olyannal is találkozott, amely láthatóan egy nyomtatott dokumentum beszkennelt változata volt. 2015-ben kezdte meg a működését az egységes kormányzati ügyiratkezelő rendszer érkeztető rendszere (KÉR), amelynek a tavalyi megszüntetéséig az volt a feladata, hogy digitalizálja a nyomtatott formában beérkező iratokat, és úgy küldje tovább a címzett állami szervnek. A papíralapú dokumentumokat is digitális formátumból nyomtatták ki, mielőtt papíralapon feladták őket, hogy később a visszaszkennelés sorsára jussanak. Így a végeredményül kapott, szkennelt szövegekben is találhatók linkek, amelyeket a szkennelés során (újra) kattinthatóvá tettek. Ennek a procedúrának a mellékterméke lehet a qov.hu-s támadási felület létrejötte.

Az eredeti dokumentumokban ugyanis gyakran szerepelt valamilyen állami oldalra mutató, gov.hu-s cím. Ezek az URL-ek a dokumentumok kinyomtatásakor aláhúzott szövegként jelentek meg, majd a visszaszkenneléskor kattintható linkként ismerte fel őket a program. Az aláhúzás miatt azonban rosszul azonosította azokat a karaktereket, amelyek belelógtak az aláhúzásba, ezért hibás URL-ek kerültek a kattintható szövegrész alá.

Ez a jelek szerint senkinek nem tűnt fel, mert ebben a formában tették elérhetővé az érintett dokumentumokat. Így kerültek be állami oldalakról a cikkünk írásakor is letölthető, hivatalos dokumentumokba olyan linkek, amelyek kormányzati oldalak helyett a qov.hu domén különböző aloldalaira mutatnak.

Amelyről ugye legalább öt éve tudni lehet, hogy az orosz titkosszolgálat hekkerei használták fel őket a támadásaikban. Mindeközben a dokumentum szabad szemmel olvasható szövegében természetesen továbbra is a helyes, gov.hu-s cím látszik.

Tehát nem orosz (vagy bármilyen) hekkerek törték fel a kormány oldalait, és helyeztek el ott található dokumentumokban a saját kamuoldalaikra mutató linkeket, hanem maga az államigazgatás tette meg akaratlanul ezt a szívességet a potenciális támadóknak. Egy automatizmus útján olyan doméncímeket ágyazott az egyébként legitim dokumentumokba, amelyek mögé bármilyen tartalommal elhelyezhető egy magánkézben lévő oldal.

„Ez egy óriási baki, amire jó, hogy most fény derült, mert ha ezek a domének aktívak, márpedig most aktívak, akkor onnantól kezdve nagyon egyszerű a támadó dolga

– mondta Frész Ferenc. – Innentől kezdve, ha valaki ezt felismeri, és megnézi, hogy ezekben a dokumentumokban milyen URL-ek szerepelnek, ezeket beregisztrálja az egyébként a birtokában lévő qov.hu alá, akkor még adathalász támadásra sincs szüksége.”

Ráadásul még csak nagyon keresgélni sem kell, mert a Google keresője indexeli ezeket az oldalakat, persze már a hibás linkekkel. Így ha valaki rákeres az elírt doménre, több kormányhivatali oldalt is talál qov.hu-s linket vagy emailcímet tartalmazó dokumentummal. Elég innen kinézni, hogy pontosan melyik aloldalakat érdemes létrehoznia. A támadói oldalról csak az szükséges, hogy regisztrálják a magát a fődomént egy doménregisztrátornál, aztán ez alá már bármilyen aldomént létre lehet hozni külön regisztráció nélkül.

A konkrét példa, amelyet Frész Ferencék megtaláltak, a Szabolcs-Szatmár-Bereg Megyei Kormányhivatal által kiadott dokumentum az Államkincstár Adategyeztetési és Nyugdíjbiztosítási Osztályához tartozó árvaellátási ügyekről. Ebben szerepelt egy link, a szándék szerint az Államkincstár nyugdíjbiztosítási aloldalára, valójában azonban a qov.hu domén egy aloldalára, amelynek a címében, szintén az aláhúzott szöveg rossz felismerése miatt, szerepelt a „nvuadiibiztositas” szó is. Maga ez a konkrét államkincstáros aldomén egyébként egy szakemberek által évek óta ismert, veszélyesként számontartott oldal.

Miért nem vették még el?

Felmerül a kérdés, hogy egyáltalán miért lehet még mindig magánkézben egy olyan domén, amelyről nemcsak elméletben világos, hogy felhasználható megtévesztő módon magyar kormányzati oldalak utánzására, de már évek óta tudjuk, hogy ez egy állami hátszelű hekkertámadásban meg is történt.

Az ilyen adathalász typosquatting fejlett támadási technikának számít abból a szempontból, hogy ismeretlenül nagyon nehéz kiszűrni, mert csak emberi erőforrással fedezhető fel. Ha viszont már tudjuk, hogy milyen misspelling domének vannak használatban egy adott célpont támadásához, akkor azokra már lehet szűrni doménnév szintjén. Bár azt még így sem könnyű lekövetni, ha mozgatják a domént, azaz váltogatják alatta az IP-címet.

Ennél azonban létezik radikálisabb ellenlépés is: elvenni a problémás domént a használójától, hogy ne is lehessen vele többé problémát okozni.

Az erre hivatott állami szervek ezt indokolt esetben meg is tehetik – mondta kérdésünkre Frész Ferenc, aki 2014-ig maga is az állami kibervédelem irányítója volt. A gyakorlatban ilyenkor nem magát a domén használati jogát veszik el, hanem egy úgynevezett sinkhole-lal (szó szerinti fordításban víznyelővel) ártalmatlanítják: egy olyan doménnévszervert tesznek az oldal mögé, amely nem az eredetileg mögé rakott IP-címre irányítja a forgalmat, hanem elnyeli azt.

Nem csak állami szervek szoktak ilyen módszerrel támadó hálózatokat felszámolni. A Microsoft például az elmúlt hetekben kétszer is hasonlóval került a hírekbe: április elején épp az APT 28 hét doménje fölött vették így át az irányítást, miután megkapták ehhez a bírósági felhatalmazást; majd egy héttel később, szintén egy bírósági végzés birtokában, a ZLoader botnetet számolták fel 65 domén átirányításával.

Hogy ez az évek óta ismert qov.hu domén esetében miért nem történt meg, az nem világos. Annyit lehet tudni róla, hogy 2016-ban még egy ukrán IP-cím volt mögötte, majd 2017-ben már magyar címen tűnt fel, és szolgáltatótól szolgáltatóhoz vándorolva végül idén áprilisban kötött ki a most használt, freemiumos IP-címen. A doménről a magyar központi doménnyilvántartóból csak annyi derül ki, hogy egy természetes személy a használója, aki 2017 februárjában regisztrálta (maga az oldal természetesen már korábban is létezett, hiszen már korábban is felhasználták támadásokban).

A domént a jelek szerint jelenleg árulja a tulajdonosa. Az éles oldalon cikkünk írásakor is látható volt az angol felirat, hogy eladó, illetve egy GIF, amely felhívja a figyelmet a gov és a qov hasonlóságára, be is lőve ezzel a potenciális vevőkört. Az URL-je alapján a GIF-et tavaly szeptemberben töltötték fel, e szerint már az ősszel is árulhatták az oldalt. A Wayback Machine archívumában a 2021. decemberi verzió a legkorábbi, amikor már árulták, az időben visszafelé következő mentés 2018-as, ott még nem. (Az oldalról legkorábban 2016 elejéről érhető el mentés, akkor még a Supermicro nevű amerikai csipgyártó logójával ellátott bejelentkezési felület volt látható rajta, feltehetően egy másik adathalász akció részeként.)

Érdekesség, hogy az oldal egy korábbi tulajdonosa épp a napokban került be újra a hírekbe. A Hvg.hu kiszúrta, hogy egy Oroszország melletti budapesti szimpátiatüntetés Facebook-oldalának adminisztrátorai között feltűnt egy bizonyos P. Zoltán, akinek a neve a Honvédelmi Minisztérium elleni 2014-es orosz támadással kapcsolatban is felmerült. A lap információi szerint nem puszta névegyezésről van szó, hanem ugyanarról az emberről. P. Zoltánról a Népszava írta meg 2017-ben, hogy akkoriban az ő tulajdonában állt a néhány évvel korábban orosz hekkertámadásban felhasznált domén, de a férfi akkor azt mondta a lapnak, hogy mindehhez semmi köze.

Egyébként elméletileg most sem zárható ki, hogy egy magánember kezében van a korábban felszabadult oldal, és semmiféle támadó szándéka nincs vele – természetesen ez lenne a legjobb, mert így elméleti kockázat maradna, hogy kormányzati PDF-ek irányítanak át az oldalra. Az eladósorban lévő oldalon szerepel egy emailcím, ahol elvileg érdeklődni lehet, ezen kerestük is az illetőt, de cikkünk megjelenéséig nem kaptunk választ.

Nem így törnek be az orosz hekkerek, de attól még aggályos

Már utaltunk rá, de érdemes külön is leszögezni, hogy nem arról van szó, hogy kiderült volna, hogy az oroszok épp meghekkelték a magyar kormányt – ahogy a Direkt36 cikkében olvashattuk, erre vannak hatékonyabb és jól bejáratott módszereik is.

„Ezen a hibán keresztül nem juthatnak be kormányzati rendszerekbe. Ehhez az kéne, hogy valaki, akin keresztül be lehet jutni, letöltsön egy ilyen PDF-et, abban kattintson egy linkre, stb. Egy csomó olyan feltétel van, aminek teljesülnie kellene támadói szempontból ahhoz, hogy ezt meg lehessen csinálni. Sokkal egyszerűbb és észszerűbb spear phishinggel megszórni az összes minisztériumot meg emailcímet, aztán valaki majd csak klikkel. Ez sokkal hatékonyabb, mint arra várni, hogy állampolgári szinten egy PDF-be valaki belekattint” – mondta Frész Ferenc.

„De ha támadóként azt látja valaki, hogy a magyar közigazgatásban kiadtak egy olyan dokumentumot, hogy itt és itt lehet jelentkezni az állami támogatásokért, és ott a hibás link, akkor egészen kézenfekvő, hogy lemásolja az oldalt, és ott begyűjti az infót. Tehát klasszikus adathalászatra és a magánszemélyek megkárosítására nagyon jó. És ha ezt mi észrevettük, akkor más is észreveheti.”

Az állampolgárokra vonatkozó kockázat mellett a másik ok, amiért különösen figyelemreméltó ez a hiba, az egyre fokozódó nemzetközi helyzet. Az orosz hekkertevékenység és az ezzel járó kockázat a háború kitörése óta egyre fokozódik, és bár arra egyelőre nincs közvetlen bizonyíték, hogy Magyarországon készülnek valamire az orosz hekkerek, a nemzetközi folyamatok alapján ez reális lehetőség, amellyel jó lenne felkészülten szembenézni.

„Mi nem úgy dolgozunk, hogy kapunk egy riasztást egy megtörtént támadásról, és azt kivizsgáljuk. Megpróbálunk előre dolgozni, hogy még mielőtt gáz lenne, állítsunk fel olyan szcenáriókat, hogy hogyan támadnának meg minket, ezekre dolgozzunk ki védekezési eljárásokat, és előzzük meg – magyarázta Frész Ferenc. – A kiberhírszerzés és ezen belül a fenyegetettségelemzés arról szól, hogy figyeljük, hogy az adott támadó aktorok éppen merre mozognak, mit csinálnak, aktívak-e. Ilyenkor azt kell megnézni, hogy a fenyegetett terület (ez esetben Magyarország) és a fenyegető tényező (például az APT 28) jelenleg korrelációban van-e, tehát támadhatnak-e minket. Aztán jön az, hogy milyen módszerekkel és ahhoz milyen infrastruktúrával tudnak minket támadni, és ha ezt folyamatosan elemezzük, akkor időről időre azt látjuk, hogy megnő a fenyegetettségünk, mert a támadó motivációja épp magasabb.

A publikusan megjelenő híreket meg az általunk összegyűjtött dark webes és deep webes információkat összeolvasva felállítunk az adott időszakra egy threat landscape-et [fenyegetettségi környezetet], és ebbe most pont beleillik ez a sztori. Az orosz agresszió miatt is, meg amiatt is, hogy elkezdték visszajelezni az amerikai és a nyugat-európai források, hogy az APT 28 és 29 újra kopogtat. Ezután lehet elkezdeni megnézni, hogy az ismert misspelling doménekkel mi a helyzet, és így esik ki, hogy egy ilyen qov.hu-s keresésre a Google vajon miért ad ki egy kormányhivatalos címet.”

A jelek szerint nem pusztán egy évekkel ezelőtti sztori nyomait fedezték fel most, hanem egy aktuálisan alakuló történést vettek észre. Frész Ferenc azt mondta, a szakmai tapasztalata alapján ha egy ilyen támadó domén nincs parkoltatva, hanem van élő IP-címe, akkor ott valaminek vagy épp vége van, és a domén parkingba készül, vagy épp kivették a parkingból, és valami készülődik. „Ha figyelünk, akkor korán észleljük a bekészítést, amikor az infrastruktúrát felhúzzák támadásra. Ilyenkor szoktuk azt tapasztalni, hogy a misspelling domének mögött megjelennek weboldalak, és ha ezeket a tartalmakat elemezzük, akkor látjuk, hogy ha mondjuk megjelenik egy kamu Gmail-felület vagy valami hasonló, akkor spear phishing és jelszólopás várható.”

„Az, hogy Magyarország régóta az FSZB és a GRU fókuszában van, egészen biztos, időről időre hol magasabb, hol alacsonyabb intenzitással. Nem célországként, hanem átjáróházként: rajtunk keresztül támadnak előszeretettel. De ezzel a jelenséggel mindenképp foglalkozni kell.”

Frész Ferenc szerint a történet pozitívuma, hogy az állami szereplők a hiba felfedezése után rögtön léptek: „Szerintem nagy eredmény, hogy a Facebook-csoportunkban ott vannak az állami szereplők is, és ezek a kollégák nagyon gyorsan reagáltak.”

Az orosz–ukrán háború kiberfrontjáról legutóbb itt írtunk, de részletesebben itt mutattuk be, arról pedig ebben a cikkben olvashat, hogy a háború előtti években hogyan vált egyre inkább az orosz hekkerek játszóterévé Ukrajna.