Amikor az oroszok lerohanták Ukrajnát, mindenki egy új típusú háborúra számított, amiben a hagyományos fegyverek mellett nagy szerep jut az olyan új harcmódoknak is, mint amilyen például a drónok használata, a nyílt forrású hírszerzés internetes, bárki által elérhető változata, vagy a kibertámadások. Bár sok szempontból megvalósult ez az új típusú háború, az igazán nagy kibertámadások elmaradtak, ami főleg orosz oldalról meglepő, hiszen Oroszország félhivatalos hekkerei évek óta játszótérként használják Ukrajnát a különböző kibertámadási módszerek fejlesztésére.

Az úgynevezett Vulkan Akták most segíthetnek megérteni, hogyan tervezték az oroszok kibertámadásokkal és dezinformációval megzavarni az ellenfelüket.

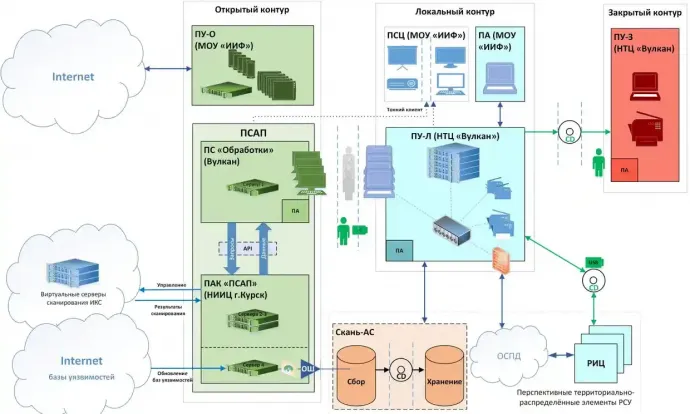

Több ezer oldalnyi bizalmas vállalati dokumentum szerint az orosz hírszerző ügynökségek együttműködtek egy moszkvai székhelyű védelmi céggel, az NTC Vulkannal, hogy megerősítsék a képességeiket kibertámadások indítására, dezinformáció terjesztésére és internetes megfigyelésre – írja a Washington Post. A dokumentumok a vállalkozás nyomán Vulkan Akták néven kerültek nyilvánosságra, és egy sor olyan számítógépes programot és adatbázist mutatnak be, amelyek lehetővé teszik az orosz hírszerző ügynökségeknek és hekkercsoportoknak, hogy megtalálják a sebezhetőségeket, koordinálják a támadásokat és ellenőrizzék az online tevékenységeket. A dokumentumok azt sugallják, hogy a Vulkan támogatta a közösségi médián keresztül terjesztett dezinformációt, és olyan, fontos célpontok távoli megzavarását célzó képzéseket is tartott, mint amilyenek a tengeri, légi és vasúti infrastruktúra-irányítórendszerek.

A Vulkan Aktákat egy névtelen informátor adta át a német Süddeutsche Zeitung riporterének a tavaly februári orosz inváziót követő néhány napban – írja a Guardian. Az informátort felbőszítette a támadás, ez sarkallta arra, hogy nyilvánosságra hozza a titkos dokumentumokat, a személyazonosságát azonban nem volt hajlandó elárulni. „Az embereknek tudniuk kell ezekről a veszélyekről. Az ukrajnai események miatt úgy döntöttem, hogy nyilvánosságra hozom ezt az információt. A cég rossz dolgokat csinál, az orosz kormány pedig gyáva és tévedésben él. Dühös vagyok az ukrajnai invázió és az ott zajló szörnyű dolgok miatt. Remélem, ennek az információnak a segítségével meg tudják mutatni, mi történik zárt ajtók mögött” – mondta az informátor.

A dokumentumokon hónapokig dolgozott 11 médium azért, hogy meggyőződjön a hitelességükről. A mappákban a 2016 és 2021 közötti időszakról több mint ötezer oldalnyi fájl árulkodik. Öt nyugati hírszerző ügynökség és több független kiberbiztonsági cég dolgozója szerint a kiszivárgott információk hitelesek. Az ilyen jellegű szivárogtatás ritkaságszámba megy a nagyon diszkrét orosz katonai rendszerben, és a Washington Post szerint azt mutatja, milyen nem várt következményei vannak Vlagyimir Putyin orosz elnök háborújának. A dokumentumok azért fontosak, mert ritka bepillantást nyerhetünk velük az orosz titkosszolgálat és a katonaság működésébe, és abba, hogyan akart a Kreml kibernagyhatalommá válni. Most már csak az a kérdés, hogy miért nem sikerült neki.

Az orosz titkosszolgálathoz köthető tucatnyi privát vállalkozás egyike

A Vulkant 2010-ben alapította Anton Markov és Alekszandr Irzsavszkij, jelenleg nagyjából 135 dolgozója van, és egyaránt végez fejlesztéseket magán- és állami szervezeteknek is. A honlapja szerint a központja Moszkva északkeleti részén található. 2011-től a Vulkan különleges állami engedélyeket kapott titkos katonai projektekkel és államtitkokkal kapcsolatos munkára. Nem tudni, hány magánvállalkozó kap hozzáférést ilyen érzékeny projektekhez Oroszországban, de egyes becslések szerint nem több egy tucatnál.

Az alapítók mindketten a szentpétervári katonai akadémián végeztek, és korábban a hadseregben szolgáltak, századosi, illetve őrnagyi rangig jutottak. „Jó kapcsolataik voltak ebben az irányban” – mondta egy korábbi alkalmazott. A Vulkan akkor indult, amikor Oroszország villámgyorsan bővítette kiberképességeit. Az alapvetően a kémelhárításért felelős, de külföldi hírszerzői tevékenységet is folytató ügynökség, a Szövetségi Biztonsági Szolgálat (FSZB) vette át a vezetést a kiberügyekben, 2012-ben pedig Putyin az ambiciózus Szergej Sojgut nevezte ki védelmi miniszterének, aki saját kibercsapatokat akart létrehozni, olyanokat, akik közvetlenül neki jelentenek.

A cég weboldalán található promóciós videó a Vulkant egy olyan hagyományos techstartupként mutatja be, amely „vállalati problémákat old meg” és „kényelmes munkakörnyezetet” biztosít. A videó azzal zárul, hogy kijelenti: a Vulkan célja, hogy „jobb hellyé tegye a világot”. A promóciós videó nem tesz említést katonai vagy hírszerzési szerződéses munkákról. A cégnek tehát van egy kereskedelmi oldala is, az orosz állami munkáit azonban – érthető módon – fű alatt tartja.

A Vulkan néhány korábbi alkalmazottja később nagy nyugati cégeknél dolgozott, köztük az Amazonnál és a Siemensnél. Mindkét cég közleményt adott ki, amelyben nem vitatták, hogy a szóban forgó emberek náluk dolgoztak, de azt mondták, hogy a belső vállalati ellenőrzések védelmet nyújtanak az érzékeny adatokhoz való jogosulatlan hozzáférés ellen. A Vulkannak vannak más kapcsolatai is amerikai cégekkel: az IBM, a Boeing és a Dell például egy időben dolgozott a céggel kereskedelmi szoftverfejlesztésen. A három cég képviselői nem vitatták, hogy korábban a Vulkannal dolgoztak, de azt mondták, hogy most nincs üzleti kapcsolatuk a vállalattal.

Magyar szempontból érdekes lehet, hogy a Vulkan partnere Oroszország legnagyobb bankja, az a Sberbank is, ami végül a szankciók miatt itthon csődöt jelentett. A Sberbank leánybankjait a krími szankciók béna kacsává változtatták, de az ukrán invázió már földbe is döngölte a bankot – írtuk korábban.

A Washington Post utal néhány olyan volt Vulkan-dolgozóra, akik névtelenséget kérve információkat adtak a cégről. Elmondták, hogy a Vulkan pénzügyi nyilvántartásai, amelyeket a sztoriba bevont híroldalak egymástól függetlenül szereztek meg, több esetben egyeznek a dokumentumokban szereplő azon kimutatásokkal, amelyek több millió dollár értékű tranzakciókat részleteznek ismert orosz katonai vagy hírszerző szervezetek és a cég között.

Az Amezit, amivel akár egy svájci atomerőművet is meg lehetne támadni

Bár konkrétum az oroszok által ténylegesen használt programokról nem sok található a dokumentumokban, a segítségükkel viszonylag pontos képet kaphatunk arról, hogy az orosz katonai hírszerzés (GRU), a Külföldi Hírszerző Szolgálat (SzVR), illetve az FSZB milyen módszereket, taktikákat, célokat vázolhatott fel a kibertámadásokra. A dokumentumokban szó van lehetséges célpontokról, és található bennük például egy térkép az Egyesült Államokról, megjelölve néhány szóba kerülő támadási célt.

A dokumentumokban leírt projektek közül talán az Amezit nevű rendszer az, amit a legnagyobb valószínűséggel ténylegesen bevetett az orosz hírszerzés.

Ez többek között részletezi azokat a taktikákat, amelyekkel hatalmas mennyiségű hamis közösségimédia-fiók hozható létre automatikusan a dezinformációs kampányokhoz. Egy dokumentum leírja például, hogyan lehet mobiltelefonos SIM-kártyákat használni a Facebookon, a Twitteren és más közösségi hálózatokon arra, hogy az új fiókok verifikálását ki lehessen játszani.

Ez az Amezit alrendszer lehetővé teszi az orosz hadseregnek, hogy nagyszabású titkos dezinformációs műveleteket hajtson végre a közösségi médiában és az interneten keresztül, valós személyekre emlékeztető fiókok létrehozásával. Az profilok nevekkel és ellopott fényképekkel rendelkeznek, amelyeken aztán hónapokon keresztül dolgoznak az illetékesek, hogy valósághű digitális lábnyomot készítsenek.

A Monde, a Spiegel és a Paper Trail Media újságírói Twitteren végigkövették a dokumentumokban felsorolt profilokat, és megállapították, hogy valószínűleg több országban, több dezinformációs művelet során használták is őket – többek között a 2016-os amerikai elnökválasztási kampányban, de akkor is, amikor az oroszok szíriai támadásainak civil áldozatairól akarták elvonni a figyelmet.

A dokumentumokból kiderül, hogy az Amezit más funkciókkal is rendelkezik, amelyek lehetővé teszik az orosz hírszerzőknek, hogy az általuk ellenőrzött régiókban megfigyelhessék, szűrjék és felügyelhessék az internet egyes részeit. A program részben nem kifelé, hanem befelé összpontosít: olyan eszközöket is tartalmaz, amelyek befolyásolják, hogy az Oroszország által birtokolt területeken internetezők mit láthatnak és mit nem a közösségi médiában. Ez, ha bevetik, különösen fontos lehet a megszállt ukrajnai területeken, hiszen az oroszok már azelőtt képesek lehetnek korlátozni az internetes tartalmakat, hogy azok elérnék a felhasználót.

A háború kezdete óta Oroszország háborúellenes tüntetőket tartóztatott le, és olyan törvényeket fogadott el, amelyekkel megakadályozza a Putyin által „különleges katonai műveletnek” nevezett harcok nyilvános bírálatát. A Vulkan-fájlok egy olyan FSZB-akcióról is tartalmaznak dokumentumokat, amely a célja a közösségi média Oroszországon belüli használatának monitorozása és az „ellenséges” tartalom észlelése szemantikai módszerekkel. Egy, a Vulkan munkáját ismerő névtelen forrás szerint a cég Fraction néven tömeges begyűjtésre használható programot fejlesztett ki az FSZB-nek. Ez olyan oldalakat fésül át, mint a Facebook vagy az Ok.ru nevű orosz közösségi oldal, előre meghatározott kulcsszavakat keresve. A cél a lehetséges ellenzéki személyek azonosítása nyílt forrású adatok segítségével.

Egy 2016-os, szintén az Amezithez tartozó tervdokumentum egyik verziója lehetővé teszi a használójának, hogy a kurzort egy-egy objektum fölé vigye a térképen, és megjelenítse a hozzá tartozó IP-címeket, domainneveket és operációs rendszereket, valamint a „fizikai objektumokkal” kapcsolatos egyéb információkat. Ez az a térkép, amit korábban említettünk: berajzolja az Egyesült Államokban és más országokban található potenciális célpontokat. Az egyik ilyen fizikai objektum – élénk zölddel kiemelve – a svájci külügyminisztérium épülete, amely egy kitalált emailcímet és a támadási célt mutatja ahhoz, hogy a támadó „root felhasználói jogosultságokat szerezzen”, azaz hozzáférjen a minisztérium belső rendszereihez. A másik kiemelt objektum a térképen a szintén svájci, 2019 óta egyébként leállított Mühleberg Atomerőmű.

Dmitrij Alperovitch, a CrowdStrike kiberfenyegetésekkel foglalkozó amerikai hírszerző cég társalapítója a Washington Postnak elmondta, hogy a dokumentumok azt mutatják: az Amezit célja kritikus létesítmények, például vasutak és erőművek felderítése és feltérképezése is lehetett, de csak akkor volt használható, ha a támadó fizikailag is hozzáfért az adott létesítményhez. Az eszközt egy helyszíni hálózatra kellett csatlakoztatni, így pedig fel lehetett fedezni a hálózat gyenge pontjait. A dokumentumok szerint az oroszok minimum tesztelték a rendszert 2020-ban, legalábbis erre utal, hogy a használója változtatásokat kért a Vulkantól.

A dokumentumok szerint a Vulkant 2018-ban felkérték arra, hogy 30 embert tanítson meg az Amezit használatára, és megemlítik „az Amezit rendszer tesztelését a vasúti, légi és tengeri szállítás vezérlőrendszereinek letiltására”. Nem derül ki egyértelműen, hogy a Crystal-2V névre keresztelt képzési program megvalósult-e. A felkérés szerint a hekkerek emellett „olyan módszereket tesztelnének, amelyek segítségével hozzáférést lehet szerezni az infrastruktúra és lakossági létesítmények létfenntartó számítógépes és technológiai hálózataihoz”.

A Skan, amit a leghíresebb orosz hekkercsoport is használhatott

Az Amezit mellett a másik fő projekt, amit a dokumentumok leírnak, a Skan: ez lehetővé teszi, hogy a támadók folyamatosan monitorozzák az internetet potenciális sebezhetőségek után kutatva, majd ebből egy adatbázist rakjanak össze. Joe Slowik, a Huntress kiberbiztonsági vállalat fenyegetés-felderítési menedzsere szerint a Skan valószínűleg egy kiegészítő program lehetett valamilyen másik rendszerhez.

Slowik szerint az egyik leghírhedtebb orosz hekkercsapat, a GRU-hoz köthető Sandworm profitálhatott az ilyen szoftverekből. Szakértők szerint ez a csoport felelős több nagy visszhangot kiválót támadásért is: még a háború előtti években kétszer okozott kibertámadással áramszünetet Ukrajnában, megzavarta a 2018-as phjongcshangi téli olimpiát, és elindította a NotPetyát, a történelem gazdaságilag legpusztítóbb kiberkártevőjét. Az olyan hekkercsoportok, mint a Sandworm, úgy hatolnak be a számítógépes rendszerekbe, hogy először a gyenge pontokat keresik. A Skan ezt teszi lehetővé, illetve azt is, hogy egymástól független hekkercsoportok információkat osszanak meg egymással a lehetséges támadási műveletekről és sebezhetőségekről.

A dokumentumokban bizonyíték található arról, hogy a Skan legalább egy részét az orosz katonaság rendelkezésére bocsátották.

A Sandwormmel azért is lehet reális a kapcsolat, mert a dokumentumok szerint a Vulkan fejlesztője, Oleg Nyikitin egy 2020. május 27-én kelt emailben leírta: összegyűjtött egy listát azokról az alkalmazottakról, akiknek „meg kell látogatniuk a működőképes programot használók bázisát”, hogy telepítsék a Skan projekthez szükséges berendezéseket, frissítsék és konfigurálhassák a szoftvert, és bemutassák, hogyan működik. A funkcionális felhasználót „Himkiként” írják le, utalva arra a moszkvai külvárosra, ahol a Sandworm székhelye található. A dokumentumokban a Sandworm kódjelét, a 74455-öt használják.

Ezekenkívül az egyik dokumentum szerint a Vulkan mérnökei azt javasolják Oroszországnak: növelje saját kiberképességeit az Egyesült Államok Nemzetbiztonsági Ügynökségétől (NSA) 2016-ban ellopott és az interneten közzétett hekkereszközök segítségével.

John Hultquist, a Mandiant kiberbiztonsági cég hírszerzési elemzésekért felelős alelnöke, aki látta az iratokat, a nyomozást végző médiumoknak azt mondta: „Ezek a dokumentumok azt sugallják, hogy Oroszország a polgári kritikus infrastruktúra elleni támadásokat és a közösségi médiában zajló dezinformációs kampányokat egyformának tekinti: ugyanaz a küldetés, amely lényegében az ellenség harcolni akarását akarja meggátolni.”

A nyugati hírszerzők és kiberbiztonsági szakemberek nem találtak bizonyítékot arra, hogy az oroszok valóban telepítették-e a szóban forgó rendszereket, de a dokumentumokból egyértelműen kiderül: az orosz biztonsági szolgálatoknak és több, az államhoz köthető kutatócsoportnak végzett teszteléseket a Vulkan, és kifizetések is történtek a cég felé. A dokumentumokban azonban van szó az állami tesztelésről, az ügyfelek által kívánt változtatásokról és a kész projektekről, ami erősen utal arra, hogy legalább néhány program próbaverzióját aktiválták – valószínűleg használták tehát az Amezitet és a Skant is, kérdés, hogy milyen minőségben és mennyire széles körben.