A vakcináért folytatott hajsza minden lépcsőfokát végigkísérik a hekkertámadások, a fejlesztéstől az engedélyezésen át a szállítmányozásig. A támadások mögött jellemzően állami kötődésű hekkerek állnak, így ezek az akciók is a minden szinten zajló vakcinaharc egy sajátos frontjának tekinthetők.

Korábban többször is írtunk arról, hogy a vakcinapiaci helyezkedés már hónapok óta intenzíven folyik, hogy minden ország időben biztosítsa a szükséges mennyiségű oltást a saját lakosságának. Az országok versenyt futnak az idővel és egymással is, és közben a politikai kommunikációban is eszközként használják fel a vakcinák ügyét.

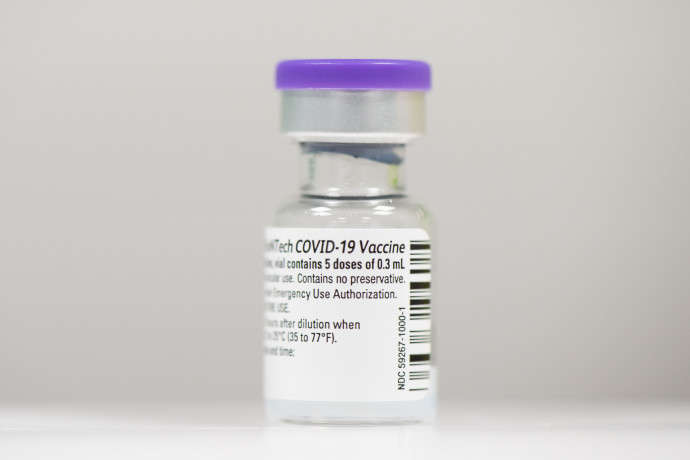

Utóbbira egyébként jó példa a magyar kormány is: miközben Orbán Viktortól Szijjártó Péteren és Menczer Tamáson át egészen Hollik Istvánig, sőt, Selmeczi Gabrielláig mindenki elmondta már, hogy „a vakcina nem politikai kérdés”, rendre azzá teszik. Például amikor Orbán arról beszélt, hogy lám, az EU-ból kilépett britek mennyivel gyorsabban tudtak reagálni – miközben a britekre valójában december 31-ig ugyanazok a szabályok vonatkoznak, mint ránk, és ugyanúgy tudták külön, mindenki más előtt engedélyezni a Pfizer-BioNTech vakcináját, ahogy mi készülünk az orosz és kínai vakcinákat.

A gazdasági-politikai szkanderezés egyik emlékezetes példája volt az is, amikor májusban Emmanuel Macron francia elnök nehezményezte, hogy a francia központú Sanofi vezére egy interjúban arról beszélt, hogy mivel amerikai támogatással fejlesztettek vakcinát, az Egyesült Államok kap majd belőle először. Végül júniusban megállapodtak a felek, a cég új franciaországi befektetést jelentett be, és biztosította az uniós vakcinaellátást. A küzdelem azonban nemcsak gazdasági lobbi és diplomáciai szócsaták szintjén zajlik, hanem a kibertérben is.

Hekkerek, hekkerek mindenhol

Már tavasszal, az Egészségügyi Világszervezet (WHO) megtámadásakor is felmerült a gyanú, hogy a koronavírus elleni gyógyszerek vagy vakcinák kutatási dokumentációját próbálhatták megszerezni a hekkerek.

Júliusban kapott először nagyobb figyelmet a probléma, amerikai, brit és kanadai kormányügynökségek arról számoltak be, hogy az orosz hírszerzéshez köthető – a 2016-os amerikai választások körüli orosz beavatkozás idejéről is jól ismert – Cozy Bear / APT 29 nevű hekkercsoport célba vette a vakcinafejlesztési programokat, elsősorban kormányzati, egészségügyi szereplőket és think tankeket támadva. Novemberben egyébként a másik hírhedt orosz csoport, az Fancy Bear / APT 28 is feltűnt, akárcsak a legnevesebb észak-koreai hekkerkollektíva, a Lazarus Group.

Szintén még júliusban az Egyesült Államok vádalt emelt két kínai hekker ellen (miután már májusban is megfogalmaztak hasonló vádakat). A vád szerint egy évtizede végeztek ipari kiberkémkedést a kínai államnak több mint tíz országban, több százmillió dolláros kárt okozva, és a legutóbbi akciójukkal a koronavírus elleni kezeléseket, vakcinát és teszteket fejlesztő cégeket vettek célba.

Ebből az esetből is jól látszik, hogy nem arról van szó, hogy a járvány új frontokat nyitott volna a kiberkémkedésben, inkább a színfalak mögött már eddig is folyó online kampányokat terjesztették ki az épp legforróbb témának számító – és legnagyobb haszont ígérő – vakcinafejlesztésekre is. Igaz lehet ez az állami hátszelű hekkerekre ugyanúgy, mint az egyszerű haszonszerzés reményében tevékenykedő kiberbűnözőkre. Pláne, hogy a kettőt a világ több országában nem is mindig választja el éles határvonal.

Természetesen nem csak nyugati cégek kerülnek célkeresztbe. Októberben támadás érte például a Dr Reddy's nevű indiai központú céget is, amely nem sokkal azelőtt kezdte el tesztelni az orosz fejlesztésű Szputnyik V vakcinát. A kínai kormányt pedig a DarkHotel nevű dél-koreai és az Ocean Lotus nevű vietnámi állami hekkercsoport támadta még áprilisban, feltehetően azért, hogy rálátást nyerjenek a kínai járványkezelésre.

Lopni, szabotálni, elbizonytalanítani

Ahogy egyre közelebb kerülünk a vakcinák bevetéséhez, a kibertámadások is egyre szaporodnak. December legelején észak-koreai hekkerekről derült ki, hogy célba vettek két amerikai vakcinafejlesztőt, a Janssent és a Novavaxot, illetve a dél-koreai Genexine-t, Shin Poong Pharmaceuticalt és Celltriont. A támadások mögött az állami kötődésű Kimsuky hekkercsoport állhatott.

Szintén észak-koreaiak támadták meg az AstraZenecát is november végén. A támadók munkaerő-toborzónak adták ki magukat LinkedInen és Whatsappon, és kamu állásajánlatokkal keresték meg a brit cég alkalmazottait, akiknek munkaköri leírásnak álcázott, valójában fertőzött dokumentumokat küldtek. De a Microsoft korábban más országok gyártói ellen is azonosított hasonló észak-koreai kampányokat.

A legutóbbi támadás december 9-én derült ki: ismeretlen eredetű támadók meghekkelték az Európai Gyógyszerügynökséget (EMA), és a hatóság szerverén hozzáfértek a Pfizer és a BioNTech által fejlesztett vakcina engedélyeztetési dokumentumaihoz. Maguknak a cégeknek a rendszereit nem érte támadás. A BioNTech közleménye szerint nem tudnak arról, hogy a vakcina klinikai vizsgálatában résztvevő bármelyik tesztalanyt sikerült volna azonosítaniuk a támadóknak, azaz személyes adatok valószínűleg nem kompromittálódtak, de a cél feltehetően nem is ez volt. Az ilyen támadások mögött szakértői vélemények szerint általában háromféle motiváció állhat:

- a vakcinafejlesztés dokumentációjának, értékes információknak a megszerzése, akár közvetlen anyagi haszonszerzés reményében (az információk eladásával), akár ipari kémkedés formájában (saját vakcinák fejlesztésének elősegítésére);

- ritkábban, de felmerülhet az ipari szabotázs, azaz a fejlesztések megakasztása konkrét károkozással (a gyártási dokumentáció manipulálása, fontos adatok megsemmisítése vagy gyártási rendszerek meghekkelése útján); illetve

- hitelrombolás, bizonyos vakcinák iránti bizalom megingatása.

Már a teljes ellátóláncot támadják

A hekkerekre is igaz, hogy igyekeznek lépést tartani az eseményekkel. Korábban koronavírus elleni gyógyszerek fejlesztőit támadták, például iráni hekkerek a remdesivirt kifejlesztő amerikai Gileadot. Később egyre inkább a vakcinafejlesztőkre fókuszáltak. Majd ahogy a hangsúly elkezdett áttolódni a vakcinák fejlesztéséről az óriási logisztikai kihívást jelentő elosztásukra, a támadók figyelme is a hideg elosztási lánc szereplői felé fordult. Ezeknek a cégeknek kulcsszerepük van a vakcinák globális disztribúciójában, mert ők biztosítják az érzékeny oltások megfelelő hőmérsékletű tárolását és szállítását. A náluk jelentkező esetleges üzemzavarok ezért a teljes vakcinabeszállítói láncot érzékenyen érintenék.

Az IBM december elején jelentette, hogy azonosított egy szeptember óta zajló globális spearphishing (erősen célzott adathalász) kampányt, amely hat európai és ázsiai ország cégei ellen irányult. A támadást az IBM szerint állami kötődésű hekkerek indíthatták, de azt nem sikerült meghatározni, hogy melyik állam állhatott mögötte. Az sem világos, sikerrel jártak-e a támadók.

Az érintett cégeket nem nevezte meg az IBM, csak annyit árult el, hogy energetikai, gyártási és szoftveres szektorban működnek, és mindannyian a Gavi nevű globális vakcinaszövetséggel dolgoztak együtt. A támadók egy kínai cég, a szintén a Gavi vakcinaelosztási programjában részt vevő Haier Biomedical nevű hideg elosztó szolgáltató vezetőinek adták ki magukat.

A kormányok nemcsak a kibertámadások mögött sejlenek fel, hanem a érdekeltségeikbe tartozó vagy velük együttműködő cégek védelmét is igyekeznek erősíteni. Az Egyesült Államok például az Operation Warp Speed nevű nagyszabású kormányzati program keretében támogatott több vakcinafejlesztést és kapcsolódó logisztikai beruházást is. A tudományos-finanszírozási program árnyékában azonban fut egy számos kormányzati védelmi ügynökség együttműködésével folyó kibervédelmi akció is, amely a beszállítói láncot hivatott megvédeni a körülötte ólálkodó hekkerektől – ami a maga nemében hasonlóan ambiciózus vállalkozás, mint a vakcina disztribúciójának megszervezése. Olyan ez, mint maguknak a vakcináknak a fejlesztése: óriási a nyomás, hogy minél gyorsabban haladjanak, de a biztonságot nem lehet feláldozni a hatásosság oltárán, mert abból hosszú távon csak még nagyobb baj lenne.