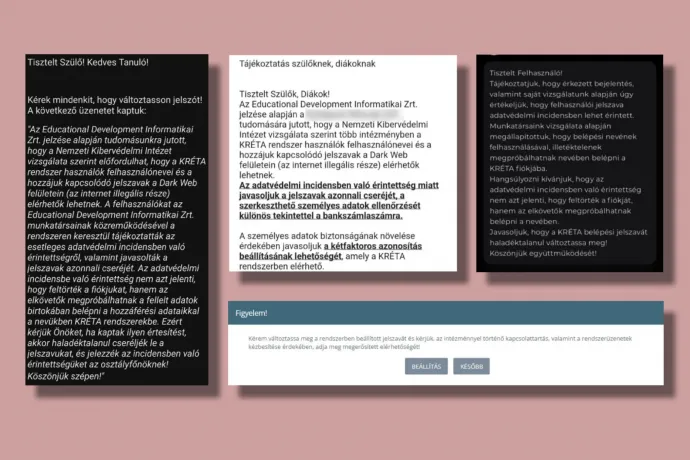

Újabb szokatlan üzenetet kaptak a szülők a KRÉTA közoktatási rendszerben, de ezt most nem Orbán Viktor írta: „Tisztelt Felhasználó! Tájékoztatjuk, hogy [...] felhasználói jelszava adatvédelmi incidensben lehet érintett [...], illetéktelenek megpróbálhatnak nevében belépni a KRÉTA fiókjába.” Így kezdődik az a rendszerüzenet, amelyet több iskolában is elküldtek a KRÉTA felhasználóinak – értesült a Telex.

Az üzenet több variációban is eljutott hozzánk, de a lényeg mindegyikben ugyanaz: a KRÉTA fejlesztője, az Educational Development Informatikai Zrt. (EduDev) értesítette az érintett iskolákat, hogy a Nemzeti Kibervédelmi Intézet (NKI) vizsgálata szerint KRÉTA-s felhasználónevek és jelszavak lehetnek elérhetőek a lopott adatok terjesztésére előszeretettel használt dark weben. Ezeknek az adatoknak a felhasználásával pedig illetéktelenek megpróbálhatnak belépni az érintett felhasználók fiókjába. Ezért aki így járt, annak javasolják a mielőbbi jelszócserét, a szerkeszthető fiókadatok, például a megadott bankszámlaszám ellenőrzését, illetve a biztonságosabb bejelentkezés érdekében a kéttényezős hitelesítés beállítását.

Egy héttel ezelőtt megkerestük az EduDevet, az NKI-t, illetve a tankerületeket összefogó Klebelsberg Központot (KK) és a szakképzési centrumokat fenntartó Nemzeti Szakképzési és Felnőttképzési Hivatalt (NSZFH) is, hogy valóban történt-e ilyen incidens, és ha igen, hány intézmény, hány felhasználó érintett, és sikerült-e a lopott adatokkal be is lépni felhasználói fiókokba. Cikkünk megjelenéséig sehonnan sem érkezett válasz, de független forrásból sikerült megerősíttetnünk, hogy a hozzánk eljutott üzenetek valódiak. Úgy tudjuk, az adatvédelmi incidensről az érintett szervezetek a Nemzeti Adatvédelmi és Információszabadság Hatósághoz (NAIH) is bejelentést tettek.

Nem a KRÉTA-t hekkelték meg, hanem a felhasználóit

„Hangsúlyozni kívánjuk, hogy az adatvédelmi incidensben való érintettség nem azt jelenti, hogy feltörték a fiókját, hanem az elkövetők megpróbálhatnak belépni a nevében” – emeli ki a rendszerüzenet. Azaz nem magát a KRÉTA-t hekkelték meg, hanem máshonnan megszerzett belépési adatokat használva férhetnek hozzá az érintettek fiókjához, egyszerűen belépve a lopott jelszóval az amúgy rendeltetésszerűen működő rendszerbe.

A módszer ismerős lehet: ugyanez történt december elején a Simple-lel is. A támadók akkor összesen 4300 felhasználó Simple-fiókjába tudtak belépni, de anyagi kárt nem okoztak. „A bűnözők megszereztek egy nagyobb, máshonnan lopott, digitális belépési adatokat tartalmazó adatbázist, és ennek a felhasználásával, robotizált módszerrel megpróbáltak egyszerre minél több Simple-felhasználói fiókba bejutni” – mondta akkor a Telexnek Csányi Péter, az OTP Bank vezérigazgató-helyettese, a bank digitális divíziójának vezetője. De hasonlóan járt el például a DK újpesti szervezetének honlapját feltörő tinédzser is.

Gyakori támadási forma, hogy egy szolgáltatás feltörése után az onnan ellopott adatokkal a hekkerek próba szerencse alapon bepróbálkoznak más szolgáltatásoknál is, abban a tudatban, hogy sok felhasználó kényelmi okokból több helyen is ugyanazt a jelszót használja. Így mondjuk egy online szerencsejátékból kilopott jelszóval adott esetben akár az illető Gmail-fiókjához is hozzáférhetnek a támadók.

Itt azonban a jelek szerint nem ez történt, hanem maguktól a felhasználóktól lophatták el a KRÉTA-jelszavukat akár több másik jelszóval együtt.

Úgy tudjuk, az utóbbi időben itthon is gyakran használt módszer, hogy a hekkerek a felhasználói adatok begyűjtéséhez egy valamilyen közösségi felületen terjesztett info stealert használnak. Ez egy olyan kártevő program, amely az áldozatok gépére települve begyűjti az olyan adataikat, mint a gépen elmentett felhasználónevek és jelszavak. A kártevőt emailben küldve, hirdetésekbe ágyazva, illetve YouTube-videók alatt terjesztik.

Ez utóbbi nemzetközileg is megfigyelhető trend, a Proofpoint nevű amerikai kiberbiztonsági cég épp a napokban tett közzé egy jelentést arról, hogy támadók olyan Youtube-videókat tesznek közzé, amelyek látszólag valamilyen feltört videójáték vagy más kalózszoftver letöltéséhez nyújtanak segédletet, de a videó leírásában elhelyezett linken nem az ígért program, hanem a jelszólopó kártevő töltődik le. A DK honlapját feltörő hekker is arról beszélt a Telexnek, hogy ezzel a módszerrel jutott a felhasználói adatokhoz, és állítása szerint az általa terjesztett info stealert „több tízezer magyar ember megnyitotta már 2024 januárjától”, ami arra enged következtetni, hogy várhatók még hasonló illetéktelen hozzáférési kísérletek más szolgáltatásoknál is.

Azt pontosan nem tudni, hogy a KRÉTA hány felhasználója lehet érintett a mostani esetben. Hallottunk olyan számot, hogy akár 200 ezer KRÉTA-s jelszó is keringhet így a neten, de ezt közvetlenül nem tudtuk megerősíteni. A KRÉTA-nak összesen nagyságrendileg 3,5 millió felhasználója van.

A korábbi hekkerügy után szigorított a KRÉTA fejlesztője

2022 szeptemberében hekkertámadás érte a KRÉTA fejlesztőjét, de ez csak két hónappal később, a cikkünk megjelenése után jutott el a nyilvánosságig és az adatvédelmi hatóságig. Utóbbi akkor vizsgálatot is indított, amely több mint egy év után, tavaly decemberben zárult le. A NAIH határozata február végén jutott el hozzánk, mint akkor kiderült, a hatóság jelentős adatvédelmi bírság, 110 millió forint megfizetésére kötelezte a fejlesztőcéget. Egyúttal megállapították azt is, hogy több mint húszezer ember személyes adatai egészen biztosan illetéktelen kezekbe kerültek, de a fejlesztőcég nem tudta bizonyítani, hogy nem történt meg ugyanez a KRÉTA akár összes felhasználójával.

A határozat lesújtó képet festett a fejlesztőcég biztonsági gyakorlatáról: megállapították, hogy a cégnél eleve nem alkalmaztak alapvető és elvárható technológiai megoldásokat, majd az incidens megtörténte után nem kielégítő módon kezelték azt, és a sorozatos mulasztások vezettek az ügy eszkalálódásához. A vizsgálat hatására azonban számos biztonsági intézkedést bevezettek. Ilyen volt a kéttényezős hitelesítés is, amelynek a lényege, hogy ha be akarunk lépni a fiókunkba, nem elég beírni a jelszót, szükség van egy második azonosítási módra is, amely leggyakrabban egy mobiltelefonos kódgeneráló alkalmazásból kimásolt, rövid ideig érvényes számsor.

A kéttényezős hitelesítést cégen belül már nem sokkal a hekkertámadás nyilvánosságra kerülése után, 2022 novemberében bevezették. Magában a KRÉTA-rendszerben a felhasználóknak 2023 tavaszán kezdték el bevezetni, és 2024 első negyedévében fokozatosan kötelezővé teszik a KRÉTA intézményi adminisztrátorainak, de opcionálisan már bárki beállíthatja magának – ezért is javasolhatta ezt a cikk elején idézett rendszerüzenet –, és aki még nem kapcsolta be, annak érdemes ezt meglépnie.

Érdekesség, hogy a NAIH határozatából derült ki az is, hogy a fejlesztőcég megbízott egy meg nem nevezett „külső állami tulajdonú vállalkozót”, hogy derítse fel a lopott adatok terjesztésére, árulására gyakran használt dark webet, hogy felkerültek-e oda a KRÉTA felhasználóinak adatai. Ennek a munkának a határideje tavaly december vége volt, azaz a NAIH határozatának kiadásakor még nem volt meg az eredménye. A napokban kiküldött rendszerüzenetek szövege azonban arra enged következtetni, hogy ez az időközben lezárult vizsgálat arra juthatott, hogy valóban találhatók kiszivárgott KRÉTA-s belépési adatok a dark weben. Az nem világos, hogy ezek mekkora részben lehetnek a 2022-es támadás során kikerült adatok, illetve mekkora részben az azóta esetleg maguktól a felhasználóktól ellopott jelszavak.

A NAIH egyébként megjegyezte a határozatában, hogy „amennyiben ezen keresés azon eredményre jutna is, hogy a dark weben nem találhatóak meg a KRÉTA rendszer felhasználóinak személyes adatai, az sem lenne bizonyító erejű arra nézve, hogy a támadók nem mentettek ki személyes adatokat a KRÉTA rendszerből, hiszen nem törvényszerű, hogy a támadók a támadás során esetlegesen megszerzett információkat közzé is teszik később.”