- Hétfőn megírtuk, hogy több forrásból megerősített információink szerint még szeptemberben adathalász támadás érte a KRÉTA fejlesztőcégét, az eKRÉTA Informatikai Zrt.-t. A támadó a közoktatás minden intézményében kötelezően használt állami adminisztrációs rendszer szinte minden adatához hozzáférhetett, így diákok személyes adataihoz is, de nemcsak ezeket, hanem a cég más adatbázisait és a forráskódokat, illetve a fejlesztők belső kommunikációját is megszerezték.

- Cikkünk után a támadás mögött álló egyik hekker felvette velünk a kapcsolatot, hogy további részleteket osszon meg velünk. Az általa küldött bizonyítékokból kiderül, hogy a cégen belül már akkoriban tudomást szereztek arról, hogy illetéktelen hozzáférés történt, és egymás között arról beszéltek, hogyan lehetne elkenni a történteket. „Vagy végig igazat kell mondani, vagy végig tagadni, de menet közben nincs módosítási lehetőség” – írta egyikük.

- A hekker a Telexnek azt írta, hogy az akciójukkal a magyar rendszerek rossz állapotát akarták bemutatni, és a támadással tiltakoznak a problémák ellen, de személyes adatokat nem tesznek közzé, mert nem akarnak ártani a diákoknak.

- Egy nekünk nyilatkozó kiberbiztonsági szakértő szerint a nyilvánosságra került információk alapján a fejlesztőcégnél súlyos biztonsági mulasztások merülnek fel. Szerinte ez lehet a GDPR-éra legdurvább adatvédelmi incidense. Az adatvédelmi hatóság első cikkünk megjelenése után hivatalból eljárást indított az ügyben. Az adatvédelmi szakértő szerint súlyosbító körülmény lehet, hogy a cég senkinek nem szólt a történtekről.

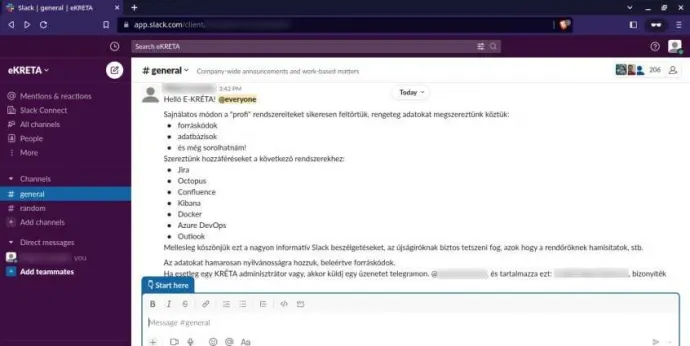

„Helló, eKRÉTA! Sajnálatos módon a »profi« rendszereiteket sikeresen feltörtük, rengeteg adatot megszereztünk, köztük: forráskódok, adatbázisok, és még sorolhatnám! […] Mellesleg köszönjük a nagyon fontos, informatív Slack-beszélgetéseket, az újságíróknak biztos tetszeni fog, hogy a rendőröknek hamisítotok, stb”

– ez az üzenet a KRÉTA közoktatási adminisztrációs rendszert fejlesztő cég, az eKRÉTA Zrt. egy belső kommunikációs felületén köszöntötte a dolgozókat, miután a céget adathalász támadás érte: egy átverős emailben az egyik projektvezető rákattintott egy fertőzött linkre, és a támadók hozzáférést szereztek a rendszereikhez, többek között a KRÉTA által kezelt adatokhoz, illetve a fejlesztői adatbázisokhoz és kódokhoz is.

Ezt onnan tudjuk, hogy az adatszivárgást más forrásokra alapozva nyilvánosságra hozó cikkünk után felvette velünk a kapcsolatot a támadásban részt vevő egyik hekker, hogy további részleteket áruljon el. Beszélgettünk vele arról, kik ők, miért támadták meg a KRÉTA fejlesztőjét, mit szerettek volna elérni ezzel, és mihez fognak kezdeni a megszerzett adatokkal. Minderre a cikk második felében még visszatérünk, de előbb nézzük, hogyan kezelte a bekapott támadást az eKRÉTA Zrt.

A hekkerek üzenetéről egyébként a cégen belülről is eljutott hozzánk egy ehhez hasonló kép, megerősítve az eredetiségét:

Milyen adatokról is lehet szó? Előző cikkünk írásakor megkerestük a KRÉTA korábbi fejlesztési vezetőjét, Kovács Gábort, akinek a konkrét esetről nincs tudomása, magát a rendszer felépítését és a fejlesztési folyamatot viszont ismeri. Többek között azt kérdeztük tőle, hogy mi mindenhez férhetnek hozzá az illetéktelen behatolók, ha egy ilyen adathalász támadásban valóban megszereznek egy projektvezetői jelszót. „Sajnos nagyon sok mindenhez. A KRÉTA a diákok és a tanárok szinte minden adatát tartalmazza valamilyen moduljában, a tajszámok és más személyes adatok vagy a jegyek, intők a triviális kategória” – mondta Kovács Gábor, aki szerint ennél érzékenyebb adatok is elérhetők lehetnek ilyen módon. „Hogy mást ne említsek, ilyen adatok: a diákok fogyatékosságai, magatartászavarai, amelyek minősített adatok; felmentések, igazolások, egészségügyi adatok; pedagógusok és más alkalmazottak HR-adatai; intézmények költségvetése, gazdálkodása; intézmények iktatott dokumentumai.”

A velünk kapcsolatba lépő hekker bizonyítékként a kiszivárgott adatbázisok és kódok könyvtárairól is küldött képernyőképeket (személyes adatokat természetesen nem).

De a legszemléletesebb bizonyíték mégsem ez volt, hanem az, hogy bemásolta azt az emailt, amelyet én küldtem az első cikkünk előtt a Belügyminisztériumnak, hogy erősítsék meg az állami közoktatásban használt rendszer elleni támadást.

(A levelet a cégtől szerezték meg, ahová a minisztérium vagy a Klebelsberg Központ továbbította.)

Balázs tudni sem akar róla

A belső kommunikációról hozzánk eljutott képek és szövegrészletek szerint az illetékesek sokat tanakodhattak arról, hogyan kezeljék a történteket. Egy projektvezetők közötti csetüzenetfolyam tanúsága szerint egyiküknek – a gyanús linkre kattintó, tehát a meghekkelt projektvezetőnek – feltűnt, hogy valaki olyan adminisztrátori hozzáféréssel végzett el egy változtatást, amelyhez vele együtt csak négyen ismerik a jelszót, és mivel négyük közül egyikük sem csinált ilyet, nem értették, mi történhetett. „De legalább csak jelszót módosított, mást nem, de akkor sem értem, és akkor is gáz, hogy mit mondjunk a rendőrségnek” – írta.

(Itt meg kell jegyeznünk, hogy a rendőrségre tett utalás nem magára az eKRÉTA feltörésének az ügyére vonatkozik, hiszen azzal kapcsolatban az előző cikkünk megjelenéséig nem is indult rendőrségi eljárás. Egy másik, attól független ügyről van szó, egy békéscsabai esetről. Az Országos Rendőr-főkapitányság az előző cikkünkben idézett válaszában azt írta, „a KRÉTA rendszert érintően elkövetett bűncselekmények gyanúja miatt” négy bűntetőeljárás indult az elmúlt hónapokban, ezek közül az egyik „tanintézményi bejelentés alapján […] a Békéscsabai Rendőrkapitányságon közveszéllyel fenyegetés bűntett gyanúja miatt”. Úgy tudjuk, az iskolában bombariadó volt, amiről a fenyegető levelet a KRÉTA iskolai üzenetküldési felületén küldték, emiatt kereshette meg a rendőrség a céget.)

„Még gázabb a dolog, mert a kérdéses üzenetek az után jöttek, hogy a Fori megváltoztatta a tanuló jelszavát” – írta később a projektvezető, amikor kezdett számukra kibontakozni, hogy nagyobb problémába futhattak bele. (A „Fori” az említett technikai adminisztrátori fiók, amelyhez a hekkerek hozzáfértek.) „Mi a fasz” – válaszolta erre a beszélgetés másik szereplője. „És az egésszel most mi a szart csinálunk? Balázs tudni sem akar róla – amit megértek…” – írta a projektvezető, feltehetően Szabó Balázsra, az eKRÉTA Zrt. vezérigazgatójára utalva, akit az előző cikkünk megjelenése előtt mi is többször kerestünk, de a cég központi elérhetőségeihez hasonlóan tőle sem érkezett emailben válasz, a telefont pedig nem vette fel.

Egy másik üzenetben az adathalászat áldozatául esett projektvezető ezt írta valamivel később, szeptember végén:

„A csütörtöki megbeszélésünk után maradt bennem rossz érzés, hogy megfelelően járunk-e el. Az egy fontos megállapítás volt részedről, hogy vagy végig igazat kell mondani, vagy végig tagadni, de menet közben nincs módosítási lehetőség. Azt szeretném, hogy tudd, hogy én tényleg nem tudok hazudni, de nem is szeretnék.”

Az adminisztrátori jogokkal bíró fiókról, amelynél felfedezték, hogy valaki hozzáférhetett, ezt írta: „[…] be lehet vállalni, hogy volt ilyen technikai felhasználónk, de az incidens után azonnal megszüntettük, ami teljesen igaz is. (Szeptember 18-án, vasárnap derült fény erre, azonnal jelszót változtattam, majd másnap töröltem az összes felhasználóbelépést – töröltre állítottam.) […] Ha ezt tagadnánk, neki meg lenne erre bizonyítéka (kép, videó, a tőlem letöltött belépési adatok, bármi), akkor kerülnénk abba a helyzetbe, amit mindenképpen el kellene kerülni.”

Ennek az utolsó levélnek a teljes szövegét, néhány képpel együtt, a hekkerek már közzétették hétfő este, azon a Telegram-csatornán, ahol a nekünk nyilatkozó társuk szerint további adatok publikálását tervezik.

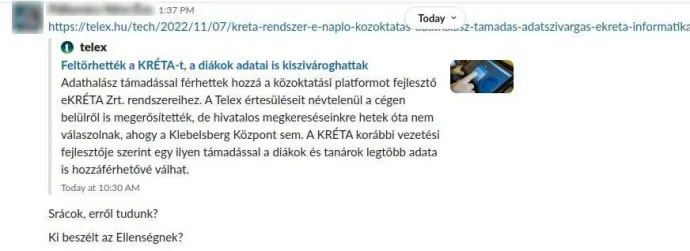

A jelek szerint hétfői cikkünk megjelenése sem kerülte el a cég dolgozóinak figyelmét, mert a belső kommunikációs csatornán aznap ez az üzenet jelent meg:

Az először közel egy hónappal ezelőtt megküldött megkeresésünkre sem a Klebelsberg Központ, sem az eKRÉTA Zrt. nem reagált semmit azóta sem. A cégnek most újabb kérdéseket küldtünk. Azt szerettük volna tőlük megtudni, hogy meg tudják-e erősíteni, hogy a cég vezetése már szeptemberben tisztában volt azzal, hogy illetéktelenek férhettek hozzá a KRÉTA adataihoz; és ha igen, miért döntöttek úgy, hogy nem tesznek feljelentést, illetve nem értesítenek senkit az incidensről. Cikkünk megjelenéséig nem reagáltak, de ha később válaszolnak, beszámolunk róla.

Nem vagyunk olyanok, hogy tessék, itt van minden kiskorú adata

Amikor sikerült beszélnünk a sawarim néven jelentkező hekkerrel, arra kértük, hogy a lehetőségeihez mérten mesélje el, kik ők, és miért döntöttek úgy, hogy támadást indítanak a KRÉTA fejlesztője ellen. Itt a beszélgetésünknek az erről szóló részletei következnek szerkesztett formában:

Hányan vagytok?

Nemzetközileg kb. 110, Magyarországon 4 fő, van köztünk kiskorú is. Magyarországon van csak ez a projekt, globálisan pedig másokon is dolgoznak. A sawarim az egyedi nevünk, jelenleg több csapat is van, csak más nevekkel.

A sawarim név eredete miatt adja magát a kérdés, hogy az Iszlám Állammal szimpatizáltok-e.

Neeeem, csak van egy jó zene, arról koppintottuk.

Mi a közös pont a különböző országok csapatai között, ami összeköt titeket? Valami közös cél?

Hogy minden ember globálisan tudjon normális életet élni, ne legyenek elnyomva a kormány által, és hogy a politika csak arról szól, hogy a top 1 százaléknak legyen jó, az alsó réteg pedig belehal, és ezeket mi digitális támadásokkal próbáljuk meg megoldani.

Ez hasonlóan hangzik ahhoz, mint egy anonymousos üzenet, van hozzájuk közötök, vagy ez független attól?

Független természetesen. Már korábbi próbálkozásokból is rájöttek, hogy politika ellen nem fog működni a békés tiltakozás. Ezért megpróbálkozunk támadásos jellegű tiltakozásokkal.

És miért csináltátok ezt az eKRÉTA elleni támadást, mi a célotok vele?

Mondhatnám, hogy a magyar rendszerek bemutatása, hogy mennyire hanyag és hogy mennyire „fejlett” ez az egész. Meg persze olyat is szerettünk volna, hogy például nem rakjuk ki az adatokat, ha a pedagógusok bérét megnövelik, stb. De ebből semmi sem lett, láthatod. Csak szivárogtatás, és helló.

És miért nem lett?

Zsarolást nem szerettünk volna, mivel a mi részünkről jöhetett volna ki rosszul.

Nem féltek attól, hogy így viszont ártatlan diákoknak, tanároknak árthattok, ha az adataik kikerülnek? Vagy adatokat nem raktok ki, csak más kódokat?

Belépési adatokat nem rakunk ki, maximum forráskódokat, képeket, bizonyítékokat a hamisításokról, stb. Nem terveztünk személyes adatokat kitenni, ez egyértelmű, mert nem vagyunk olyanok, hogy tessék, itt van minden kiskorú és tini adata.

Amit viszont közzé fognak tenni, azt állításuk szerint a napokban publikálják majd az erre létrehozott Telegram-csatornára, ahová néhány dolgot már hétfő este kiraktak.

De hogy jutottak be?

A hekkert arról is kérdeztük, hogyan sikerült bejutniuk az eKRÉTA rendszereibe. Állítása szerint egy általuk írt kártevő programot, egy úgynevezett RAT-ot (remote access trojan, azaz távoli hozzáférést lehetővé tevő trójai program) sikerült bejuttatniuk, méghozzá úgy, hogy az a cég minden vírusirtóján és védelmi szoftverén észrevétlenül átjutott. Ez a kártevőtípus épp arra jó, amire a neve utal: települ a megfertőzött rendszeren, és ezzel bejuttatja a támadókat is: távoli hozzáférést tesz lehetővé, ami jelentheti a rendszer távoli megfigyelését, de akár parancsok futtatását vagy adatok kinyerését is.

A trójait a KRÉTA üzenetküldő rendszerén keresztül terjesztették: kiválasztottak minden adminisztrátort, és egy megtévesztő adathalász (phishing) emailben, magukat másnak kiadva átküldték a kártevő letöltéséhez szükséges linket, olyasminek álcázva, ami felkeltheti a célba vett adminisztrátorok érdeklődését – mint azóta látjuk, egyikőjükét valóban fel is keltette. Az egyik projektvezető még azelőtt kattintott, hogy a cégen belül jelezték volna a dolgozóknak, hogy adathalász levelekről van szó, és ezzel sikerült megszerezniük a jelszavát, amellyel már mindenhez hozzá tudtak férni. „Nem volt kétlépcsős azonosítás, és egy rendszeren fut az egész, tehát ha van a owa.rufusz.hu-hoz hozzáférésed, akkor mindenhez is” – mondta a hekker. (A Rufusz Computer Informatika Zrt. annak a Fauszt Zoltánnak az egyik cége, akinek az érdekkörébe az eKRÉTA Zrt. is tartozik – erről előző cikkünk végén írtunk.)

Szeptember közepén még nem volt hozzáférésük a rendszerekhez, akkor még csak abba a már említett technikai adminisztrátori fiókba jutottak be, amely minden iskolában működött, de már ezzel is bármelyik tanulónak meg tudták nézni a lakcímét és más adatait. „Később jöttünk rá, hogy valójában van hozzáférésünk mindenhez: emailek, forráskódok stb.” A hekker állítása szerint végül tömörítve 238 GB adatot hoztak el a cégtől. A személyes adataikkal érintettek pontos számát nem tudják, de több tízezerről lehet szó.

Az eddigiekből már ki lehet találni, de a hekker meg is erősítette, hogy bár a cég belső kommunikációja alapján az eKRÉTA-nál azt gondolhatták, hogy a támadást végül elhárították, a támadók valójában még most is bent vannak a rendszereikben.

„Jelenleg szeptember óta vagyunk bent, mivel amikor jelszót váltottak, mi még benne voltunk a projektvezető emailjében, nem a KRÉTA-sban, hanem a gmailesben.”

Súlyos hiányosságok lehetnek

Nemcsak laikusként merülhet fel, hogy egy ilyen kiterjedt és ilyen fontos rendszer fejlesztőjét hogyan lehetett ilyen könnyen feltörni. A Telexnek egy kiberbiztonsági szakértő is arról beszélt, hogy a történtek súlyos biztonsági hiányosságokat vethetnek fel.

„A jelenleg nyilvános információk alapján nem lehet pontosan felvázolni, hogyan történhetett meg ez az incidens, mi vezethetett el odáig, hogy a szervezet munkatársát megszemélyesítve a támadók hozzáférhettek az adatokhoz és az alkalmazás forráskódjához. A különféle kommentek talán azt a kérdést feszegetik a legjobban, hogyan fordulhatott az elő, hogy egy projektvezető jogosultságát megszerezve (a projektvezetőt megszemélyesítve) a támadók minden adathoz hozzáférhettek. Ez mindenképpen felvethet olyan hiányosságokat, mint például a kétfaktoros hitelesítés vagy a szofisztikált jogosultságkezelés hiánya” – mondta a szakértő, aki a téma érzékenysége miatt névtelenséget kért.

„Általánosságban egy projektvezetőnek nem lenne szabad ilyen hozzáféréssel rendelkeznie, és a rendszernek nem lenne szabad kétfaktoros hitelesítés nélkül ilyen magas privilégiummal való hozzáférést engedélyeznie. Feltételezhetően a »legszűkebb jogosultság« irányelvet megszegve, az érintett felhasználó olyan többletjogosultságokkal rendelkezhetett, amelyekre a munkaköréből adódóan nem volt szükség. Ilyen szituációk az adminisztrációs könnyítés, a jogosultságkezelési folyamatok bürokratikus egyszerűsítése miatt is előfordulhatnak, amikor a rendszer jogosultságkezelési képessége ugyan megfelelő, de »egyszerűbb« minden jogosultságot odaítélni egy felhasználónak, hogy ne kelljen a jogosultságok megigénylésével és jóváhagyásával vesződni. Előfordulhat, hogy szerepkörhalmozás történt, a projektvezető valamilyen plusz műszaki tevékenységet is végzett, amelyhez szükség volt a magas privilégiumra, de ebben az esetben is felmerül, hogy a szerepkörök és a jogosultságok szétválasztása nem valósult meg, illetve a magas privilégium miatt a kétfaktoros hitelesítés hiánya is felróható lehet.”

Úgy tudjuk, az eKRÉTA Zrt. esetében pontosan ez a szerepkörhalmozás történhetett: a projektvezető support tevékenységet is végez, ezért, hogy ne kelljen naponta egyedileg több iskolához is hozzáféréseket kapnia, egyszerűen csak hozzáfér mindenhez, ha kell.

„A jogosultságok szétválasztása abból a szempontból is kérdéses, hogy milyen hozzáférést szereztek meg a támadók. Ha az érintett felhasználó vállalati informatikai rendszerekhez kapcsolódó hozzáférését szerezték meg, akkor ezzel a jogosultsággal miért lehetett a működtetett, éles kiszolgálói környezethez és az abban tárolt adatokhoz hozzáférni? Feltételezhetően a felhasználói és az adminisztratív privilégium szétválasztásának hiánya mellé társulhatott, hogy a rendszerek (a vállalati informatikai környezet és az éles kiszolgálói környezet) jogosultságainak szétválasztása sem valósult meg, azaz egyetlen felhasználóval lehetséges volt minden rendszerhez hozzáférni.”

„Ha a nyilvánosan rendelkezésre álló információk, illetve a keringő pletykák igaznak bizonyulnak, úgy véleményem szerint a hazai GDPR-éra legdurvább incidense következett be, amely nemcsak az érintettek számossága vagy a kompromittálódott személyes adatok mennyisége, hanem az érintettek személye – gyermekek – miatt is különösen aggasztó”

– mondta a kiberbiztonsági szakértő.

A kontextus kedvéért hozzátette azt is, hogy az interneten már eddig is keringtek KRÉTA-felhasználók belépési adatai: „Összesen 46 238 rekord található, ami 34 635 egyedi felhasználót érint.” Ezeket nem központilag lopták el, hanem maguktól az egyes felhasználóktól gyűjtötték be az eszközeikre települt különféle adatlopó programok, és természetesen ezekkel csak az adott felhasználó adataihoz lehet hozzáférni, a KRÉTA-ban található más adatokhoz nem – és ez sajnos a normális ügymenet, ilyen lopott adatok minden szolgáltatás esetében találhatók az internet erre szakosodott részein.

A NAIH már vizsgálódik

Az adatvédelmi incidenseket az Európai Unió adatvédelmi rendelete, a GDPR értelmében az adatkezelő köteles alapesetben 72 órán belül bejelenteni. A KRÉTA adatkezelési tájékoztatója szerint azonban a közoktatási rendszer tekintetében nem a fejlesztő eKRÉTA Zrt. az adatkezelő, hanem az azt használó intézmények, a fejlesztőcég pedig adatfeldolgozónak számít. (Mivel az adatszivárgás nemcsak a KRÉTA adatait, hanem az eKRÉTA Zrt. belső adatbázisait is érintette, bizonyos tekintetben ők is lehetnek adatkezelők az ügyben, de mi most koncentráljuk a közérdeklődés szempontjából fontosabb KRÉTA-ra.) A jogszabály szerint tehát az eKRÉTA Zrt.-nek a NAIH felé közvetlen bejelentési kötelezettsége a KRÉTA-rendszerrel kapcsolatban nincs, de az adatkezelő intézmények felé értesítési kötelezettsége igen.

„Az adatfeldolgozónak a GDPR alapján közvetlen felelőssége kevés van. De az egyik az, hogy a működése során megfeleljen az adatbiztonsági elvárásoknak, amiket kialakít annak mentén, hogy milyen terméket kínál. Ezért az adatfeldolgozó közvetlenül felel, hogy ezeket megfelelően alakítsa ki és tartsa be, ezt kérheti rajta számon a NAIH” – mondta a Telexnek Ivanics Krisztina adatvédelmi szakértő.

Jogsértés esetén az adatfeldolgozóra kiróható maximális bírság az éves árbevétel 4 százaléka lehet, vagy 20 millió euró (amelyik magasabb). Ahogy az előző cikkünkben is írtuk, az eKRÉTA Zrt. 2021-es éves nettó árbevétele a cégadatbázis szerint 12 milliárd forint volt. Fontos, hogy ez csak a maximum, a hatóság minden esetben mérlegel, és „amikor majd a NAIH megállapítja a jogsértés súlyát, akkor az értesítési kötelezettség elmulasztását is figyelembe veheti mint bírságnövelő tételt” – mondta Ivanics Krisztina.

Első cikkünk megjelenése előtt megkerestük a NAIH-ot, a válaszukból pedig kiderült, hogy „a Hatósághoz nem érkezett bejelentés a KRÉTA közoktatási rendszert, illetve az eKRÉTA Zrt.-t érintő adatvédelmi incidensről”. Vizsgálat azonban akár enélkül is indulhat: „A NAIH-nak nem kell feltétlenül bejelentésre várnia, ahhoz, hogy lépni tudjon, elindulhat saját jogon is. Hatóságként van mozgástere: nemcsak szerződéseket, nyilatkozatokat kérhet, hanem szakembereket is odaküldhet a rendszerek megtekintésére, a naplófájlokba belenézhet, riportokat kérhet, stb. Tehát sok eszköze van arra, hogy ha akar, akkor eljárjon” – jegyezte meg Ivanics Krisztina.

Ez időközben meg is történt: első cikkünk megjelenése után újra megkerestük a NAIH-ot, hogy a nyilvánosságra került információk fényében terveznek-e vizsgálatot indítani az ügyben.

„Megkeresésével kapcsolatban tájékoztatom, hogy az ügyben a Nemzeti Adatvédelmi és Információszabadság Hatóság hivatalból eljárást indított. Az eljárás lezárásáig további információt nem ad a Hatóság”

– válaszolta megkeresésünkre Péterfalvi Attila, a NAIH elnöke.

Korábban a rendőrség is azt válaszolta a megkeresésünkre, hogy nem indult az ügyben büntetőeljárás, de ez is megváltozhat: cikkünk után Tényi István információs rendszer vagy adat megsértése bűntett gyanújával bejelentést tett ismeretlen elkövető ellen.