Itt a jelentés az előválasztás leállásáról: jól ismert külföldi hálózatok támadása egy rosszul felkészített rendszer ellen

Az előválasztás informatikai hátterét biztosító aHang kiadta azt a független szakértői jelentést, amely a rendszer – és így a szavazás – szeptember 18-i leállásának okait tárja fel.

Ahogy arról korábban részletesen írtunk, közvetett információk alapján eddig is szinte biztosra lehetett venni, hogy a rendszert valóban támadás érte, de a rendszer védtelensége is közrejátszhatott a leállásban. A Frész Ferenc kiberbiztonsági szakértő által elvégzett vizsgálat mindezt most minden kétséget kizáróan bebizonyította. A teljes, 79 oldalas jelentés innen tölthető le (kattintásra indul a letöltés), de alább összefoglaljuk a lényeget, amely nagy vonalakban:

- Valóban érte több támadás is az előválasztás informatikai infrastruktúráját.

- A leálláshoz azonban elsősorban az vezetett, hogy ez az infrastruktúra nem volt megfelelően tervezve, és részben védtelen volt, ezért nem bírta el a megnövekedett terhelést.

- A támadások mögött jól ismert számítógépes hálózatok álltak, amelyek például az amerikai választások korábbi támadásában is részt vettek, illetve zsarolóvírusok terjesztésében is szerepük volt.

Üdvözlendő az előválasztási rendszer összeomlása körüli transzparencia, még ha a kezdeti zavaros kommunikáció után várni is kellett rá néhány napot. A szeptember 18-i leállás után néhány nappal azonban az aHang egy azóta is frissülő blogbejegyzésben számol be az azt megelőző és azóta is érkező támadási kísérletekről, a hatósági nyomozás megindulásáról, illetve a külső vizsgálat indításáról. Ez utóbbit végezte el Frész Ferenc, az aHang közleménye szerint ellenszolgáltatás nélkül.

Honnan jött a támadás?

A hétfő délelőtt közzétett jelentésből kiderül, hogy nyolcszoros forgalom érintette a szervereket, ami a hálózati befogadóképességük többszöröse. A rendszerre irányuló forgalom 41 százaléka nem rendeltetésszerű volt, azaz közel a forgalom fele támadói tevékenységnek köszönhető.

Az már az aHang korábbi közléseiből is kiderült, hogy többféle támadói tevékenység történt az előválasztási rendszer ellen. A jelentés szerint a forgalom nagy része nem hálózati túlterhelés, sokkal inkább a rendszert letapogató, sérülékenységeket kereső, támadás-előkészítő próbálkozások voltak.

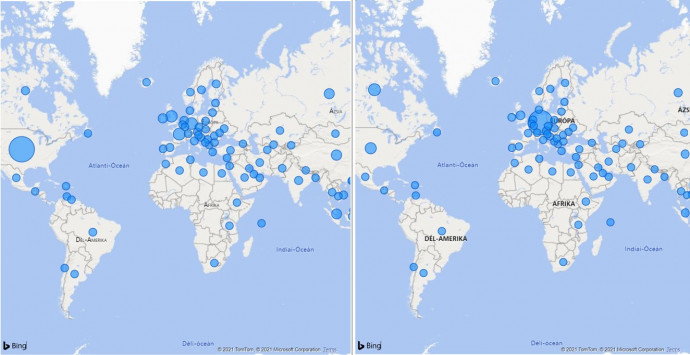

A jelentésben található több térkép és ábra is arról, hogy a rendszerre mely országokból érkezett milyen jellegű támadói forgalom. A terheléses támadásokat tekintve például a legtöbb IP-cím az Egyesült Államokban található, a legnagyobb nem szabványos terhelés viszont Európából érkezett a weboldalra:

A korábbi közlésekkel szemben a jelentés alapján nem arról van szó, hogy egyértelműen kijelenthető, hogy Kínából érkezett támadás az előválasztás ellen, sokkal inkább egy globálisan szétszórt hálózatról, számos országból érkezett nem rendeltetésszerű forgalom.

Ennek mintázata Frész Ferenc elemzése szerint egyértelműen arra utal, hogy a támadás mögött botnet hálózatok álltak.

Ezek olyan zombigépek, amelyek felett már korábban átvették az irányítást, és ezek hálózatba szervezve, bármilyen kívánatos célra felhasználhatók, például kártevők terjesztésére vagy túlterheléses támadások kivitelezésére.

„A távoli bejelentkezést célzó brute-force kérések a jól ismert Cobalt Strike, Trickbot, Locki botnetek forgalma, amik az elmúlt öt évben szerepet játszottak az amerikai és európai választásokat befolyásoló, valamint a legutóbbi zsarolóvírus-támadásokban is. [...] A legtöbb, a rendszer feltörését célzó támadás Brazíliából és Kínából érkezett a rendszer ellen. Ezek mindegyike botnet tevékenységhez és nem célzott, humán támadáshoz köthető” – olvasható a jelentésben.

Miért állt le a rendszer?

A jelentés szerint egyértelműen kijelenthető, hogy a nem tervezett hálózati terhelés miatt, de a leállás oka elsősorban az volt, hogy erre a forgalomra az előválasztási rendszer infrastruktúrája nem volt megfelelően felkészítve. Frész Ferenc szerint ez több, egymással összefüggő tényezőn múlt:

- Konfigurációs hibák találhatók a rendszerben, például hogy az alkalmazást kiszolgáló infrastruktúra alulméretezett, és hálózati szempontból védtelen volt.

- „A menedzsment, a számítógépek közötti szinkronizációt és a beérkező kéréseket ugyanazon csatorna volt hivatott kiszolgálni, így a megnövekedett, túlterhelt forgalom blokkolta a számítógépek közötti, valamint az adminisztrátorok és a kiszolgálók közötti kommunikációt” – írja Frész Ferenc.

- Végső soron a szerverek hálózati kapcsolatának túlterhelése okozta a problémát.

Azt a jelentés is leszögezi, hogy a támadások adatvesztéssel vagy az adatokhoz való jogosulatlan hozzáféréssel nem jártak. Magyarul a cél nem a lopás volt, hanem a szavazás megakasztása.

Az aHang elismeri a felelősségét

„A magunk részéről sokat tanultunk ebből a folyamatból, illetve Frész Ferenc vizsgálatából, és azt is felvállaljuk, hogy lehetett volna jobban készülni ezekre a támadásokra”

– írta a jelentést nyilvánosságra hozó közleményében az aHang.

„Az aHang jó ideje jelen van digitális eszközeivel a legforróbb közéleti témákban (említhetjük a 2019-es előválasztást, vagy a Fudan konzultációt is), és eddig mindig meg tudtuk védeni az infrastruktúránkat. Az is igaz, hogy az elmúlt időszakban elsősorban a szoftverünk véglegesítésére koncentráltunk, hogy elvégezzük a közelmúlt politikai döntései nyomán szükséges változtatásokat/fejlesztéseket, ami szintén nem könnyítette meg a mindenre kiterjedő előkészítést. Végeredményben a jelentésből is látszik, hogy a szerverszoba-szolgáltató infrastruktúráját terhelte túl a támadás, ami ellen más konfigurációval sem tudtunk volna semmit tenni (hiszen a rendelkezésünkre álló – legnagyobb csomag – sávszélességének többszörösét továbbították a szerverek felé), emellett rendszereink eredetileg tervezett kapacitása bőven kiszolgálta volna az előválasztás megvalósítását” – tették hozzá.

A támadás hátteréről, és arról, mi derült ki róla a nyilvánosan elérhető adatok alapján, korábban ebben a cikkben írtunk részletesen.