A kiberhadviselésben a káosz a legveszélyesebb

Milyen az élet a világ egyik leghírhedtebb, izraeli hírszerző egységénél nőként? Mire képes a magyar kiberhaderő? Hogyan végzik a kiberhírszerzést a dark webre beépülő cégek? És hogyan tud lebuktatni egy szál kutató egy egész spamhálózatot? – foteltudósítás egy rendhagyó kiberbiztonsági konferencia legizgalmasabb előadásairól.

Idén 16. alkalommal rendezték meg az ITBN nevű éves budapesti kiberbiztonsági konferenciát, de mint 2020-ban mindent, ezt is alapjaiban forgatta fel a koronavírus-járvány. A kétnapos rendezvény hagyományosan egy nyüzsgő forgatag nagy előadásokkal, kis szakmai beszélgetésekkel, iparági ismerkedéssel és kapcsolatépítéssel. Na, idén a vírust mindezt lenyelte, megrágta, és kiköpött egy teljesen új formátumot.

Rendezvényszervezés a korona idején

A szervezők minden évben választanak a konferenciának egy szlogent. Idén ez így hangzott: „It's getting personal”. Keleti Arthur, az ITBN alapítója a beköszöntőjében azzal magyarázta ezt a választást, hogy mostanra a kiberbiztonság mindenkinek a szívügye lett, a korábbi éveknél sokkal inkább elért az egyén szintjére is a téma és annak jelentősége. De legalább ennyire jól jellemzi ez a mondat magát az eseményt is, hiszen a Groupama Aréna folyosói helyett ezúttal a résztvevők nappalijába költözött be az ITBN. Luigi Rebuffi, az Európai Kiberbiztonsági Szervezet igazgatója például egy kockás függöny előtt ülve jelentkezett be, az izraeli exhírszerző Shira Shamban kutyája pedig a beszélgetés egy pontján feldöntött valamit a háttérben.

Valójában az ITBN még jól is jött ki ebből a koronakáoszból. Míg sok esemény inkább kivár, és az utolsó pillanatban törődik bele, hogy most nem fog menni egy hagyományos tömegrendezvény megtartása, itt a szervezők már a nyáron úgy döntöttek, hogy nem kockáztatnak, és a járványhelyzet napi alakulásától függetlenül, előre átszervezik az egész konferenciát az online térbe. Ezzel egyrészt időt nyertek, hogy technikailag fel tudjanak készülni, másrészt a szokásosnál még színesebb programot is sikerült összerakni annak köszönhetően, hogy nem kellett minden előadónak Budapestre utaznia.

Ez az előrelátás abban is érződött, hogy nem egy offline esemény streamelésével próbálták megúszni az online konferenciát, hanem láthatóan már azzal a tudattal találták ki a koncepciót, hogy minden az interneten keresztül fog zajlani. A végeredmény egy érdekes hibrid lett: egyrészt tévéminőségű műsort raktak össze többkamerás stúdióbeszélgetésekkel és ismert műsorvezetőkkel, másrészt ebbe a professzionális közegbe ágyazták be az otthonukból webkamerával bejelentkezőket. A nézők két csatorna között kapcsolgathattak, az egyiken előadások, a másikon háttérbeszélgetések mentek. A körülményekhez képest sikerült átültetni az eredeti koncepcióból a nyüzsgést is, mert külön platformot építettek arra, hogy a résztvevők online is tudjanak networkingelni a programok között-helyett. Egyedül az előadások végén felhangzó műtapssal tolták túl a dolgot. A tanulság, hogy ha van jó minőségű kép és hang, meg egy végiggondolt koncepció, akkor igenis online is lehet értékelhető eseményt tartani, és az ilyen vásári trükkökre már nincs is semmi szükség hozzá.

Tinédzserből elit hírszerző

Az idei rendezvény egyik sztárelőadója Shira Shamban volt, aki a hírhedt izraeli katonai jelhírszerző ügynökség, a 8200-as egység veteránja. Ma már egy startupot vezet, de mesélt a hírszerző évekről és az izraeli IT-szektor sikerének titkáról is.

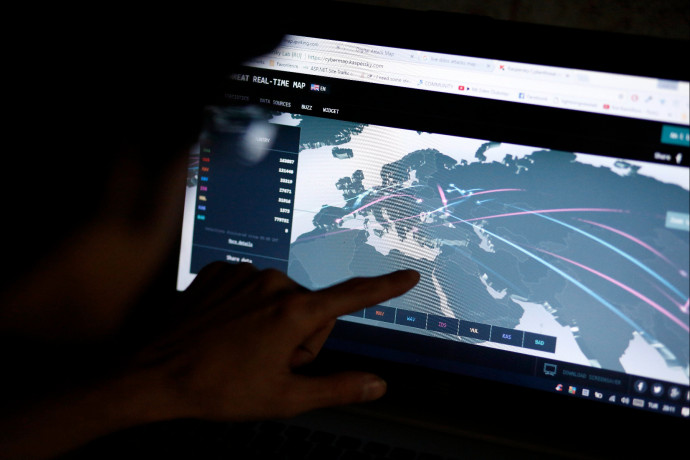

A 8200-as egység olyan, mint a jóval ismertebb nevű amerikai NSA, szintén lehallgatásokban és elektronikai megfigyelésben utazik, és a világ egyik legjobbjának tartják ezen a területen. Részt vehetett például az amerikai-izraeli koprodukcióként elkönyvelt Stuxnet fejlesztésében. Ez a 2010-ben felfedezett kártevő volt felelős az iráni atomprogram megnyomorításáért, és egyben ezt szokás a világ első olyan (ismert) kiberfegyverének tekinteni, amely valódi fizikai kárt okozott. Szintén köze lehetett olyan további ismert kártevők, mint a Duqu létrehozásában is. Feltehetően ez az egység volt az is, amely bejutott a Kaspersky rendszereibe, és tőle származhattak azok az információk, amelyek később az orosz központú biztonsági cég amerikai szankcionálásához vezettek.

Az egység jellegzetessége, hogy a tagjai nagy része a sorkatonai szolgálatból kerül ki, így sok köztük a mindössze 18-21 éves, és viszonylag nagy a rotáció, ezért nagyon rövid idő alatt kell nagy tudású szakembert faragni belőlük. Shamban is így került oda, de a kötelező szolgálata lejárta után úgy döntött, marad, és végül különféle pozíciókban összesen 13 évet töltött el a katonaságnál. Parancsnokként igyekezett segíteni az odaérkező fiatalok beilleszkedését ő volt nekik a rendszer emberi arca.

Shamban szerint az 8200-as egységnek nagyon különleges a légköre más egységekhez képest. Ott is számít a rang, fontos az autoritás és a fegyelem, de ezzel együtt is lazább légkör uralkodik, az egység tagjai szabadabban fejezhetik ki a véleményüket. Mint mondta, talán ezért található ott arányaiban több nő (akikre nézve Izraelben szintén vonatkozik a sorkatonai szolgálat). Saját bevallása szerint az egységnél nem is értette, miről beszélnek az egyenjogúságok követelő nőjogi szervezetek, és csak később, a civil szférában tapasztalta meg a diszkriminációt, amikor az általa vezetett cégnél takarítónőnek nézték.

A hírszerzői munkájáról nyilván nem beszélhet nyíltan, de egy megmosolyogtatóan egyszerű kiskapuval azért ezt is megoldotta. Mint mondta, alkalmanként előfordulnak olyan incidensek, amelyeket a nemzetközi média az egységhez köt, a legismertebb ilyen a Stuxnet.

„Azt állítják, hogy a 8200-nak sok köze volt ahhoz a konkrét művelethez. Én csak annyit tudok mondani, hogy az a művelet nagyon elegáns és jól kivitelezett volt, és megmutatja a kiberműveletek jó oldalát.”

A hadviselés általában nem jó dolog, de ha már elkerülhetetlen, „akkor a tény, hogy vérontás, nagy robbanások, emberi életek elvesztése nélkül lehet hírszerzést folytatni és műveleti célokat elérni, szerintem a kiberbiztonsági eszközök egyik előnye” – mondta.

A leszerelés után Shamban a privát szférában helyezkedett el. Először a Dome9 nevű biztonsági cégnél dolgozott, most pedig a saját alapítású cégét, a felhőbiztonságra szakosodott Solvót vezeti. Ezzel illeszkedik egyrészt a startupnemzet hírében álló izraeli mintába, másrészt abba a trendbe is, hogy a 8200-as veteránok civilben biztonsági cégeknél helyezkednek el vagy újakat alapítanak. Annak, hogy az izraeli startupszcénát az európai Szilícium-völgynek is szokták nevezni, szerinte az az egyik oka, hogy az izraeliek jó problémamegoldók, amiben a sorkatonaságnak is nagy szerepe van. „Nagyon gyorsan képeztek ki minket arra, hogy valami nagyon jót csináljunk, ezért tudjuk, hogyan fogjunk egy bonyolult projektet, bontsuk le részekre és érjük el a céljainkat” – mondta.

Ettől bizonyára nem független a 8200-as veteránok üzleti sikere sem. Izraeli exhírszerzők alapítottak többek között olyan világszerte ismert kiberbiztonsági cégeket, mint a Check Point vagy a Palo Alto Networks, de a legismertebb – és több etikailag ingoványos ügyben is érintett – magán kiberhírszerző vállalatot, az NSO Groupot is.

A kiberhadviselés jövőjéről szólva Shamban azt mondta, ezt is úgy kéne kezelni, mint bármilyen más fegyvernemet. Ahogy a Lockheed Martinhoz se lehet besétálni fegyverért, jó lenne, ha kiberfegyvert se lehetne ilyen könnyen szerezni – csak éppen utóbbi sokkal megfoghatatlanabb, hiszen egy szoftverről van szó, nincsenek radarok a detektálásához, könnyebben beszerezhető vagy akár fejleszthető is, ezért folyamatos a versenyfutás a hekkerek és a védelem között. „A kiber velünk marad, a legjobb, amit tehetünk, hogy megpróbáljuk szabályozni, és próbáljuk edukálni az embereket” – mondta.

„A médiában jelent meg néhány hónappal ezelőtt, úgyhogy fogalmam sincs, hogy igaz-e vagy sem, de állítólag Irán megpróbált meghekkelni izraeli vízrendszereket, és mérgező vegyszereket juttatni a vízbe. Ha igaz, képzeljék el, mi lett volna, ha sikerül nekik”

– mondta. Szerinte az egyik legnagyobb probléma a kiberhadviseléssel a káosz, amit okoz. Az emberek nem tudják, kiben bízhatnak, igaz-e, amit a hírekben olvasnak, biztonságban van-e a pénzük a bankban, iható-e az ivóvíz. „A káosz, a félelem és a bizalmatlanság nagyon veszélyes, és a bizalom visszaállítása nagyon nehéz lesz.”

Akkor is védekezünk, amikor támadunk

Kiberhadereje Magyarországnak is van, még ha nem is olyan hírhedt, mint az izraeli. Az ITBN-en Kovács László dandártábornok beszélt a hazai katonai kibervédelemről.

2019. január 1-jén a Magyar Honvédség irányítása függetlenedett a Honvédelmi Minisztériumtól, és létrejött a Magyar Honvédség Parancsnoksága. Ebben öt Haderőnemi Szemlélőség kapott helyet, amelyek a honvédség különböző egységeit irányítják: a klasszikus szárazföldi és légierő haderőnem mellett megjelent a logisztikai, a különleges műveleti, illetve ötödikként a kibervédelmi terület is. Kovács László ez utóbbit irányítja mint az úgynevezett kibervédelmi haderőnemi szemlélő. A feladata a hazai katonai kibervédelem irányítása és fejlesztése.

„A magyar honvédség feladata Magyarország szuverenitásának védelme, ez ma már nemcsak a szárazföldön, a levegőben kell, hogy megtörténjen, hanem a kibertérben is”

– mondta.

2020 áprilisában adták ki az új nemzeti biztonsági stratégiát, ebben a kiberveszélyekről és az azok elleni fellépés eszközeiről is szó esik. „Ez nemcsak a kibervédelem, hanem a kiberműveletek (offenzív kiberképességek) fejlesztését is jelenti.”

Azonban az offenzív kiberműveleteket is alapvetően védelmi céllal végzik. „Magyarországnak nem szándéka, és nem is fogja megtenni, hogy egy másik országot, egy másik országban lévő gazdasági, kulturális, politikai csoportot megtámadjon. Viszont vannak olyan kibertámadások Magyarországgal szemben, amelyek elhárítása feltételezi, hogy mi beavatkozunk akár prevenciós támadással is. Ennek a nemzetközi jogi környezete kidolgozás alatt van, olyan szürkezónát feszegetünk, amely a világos sehol se tisztázott. Egy biztos: hatékonyan csak akkor lehet a kibertámadásokkal szemben felvenni a versenyt, ha ismerjük, hogyan is követik el ezeket a támadásokat, másrészt idejekorán be tudunk avatkozni egy-egy ilyen támadásba, akár a kulcsfontosságú helyekre történő támadással.”

Kovács László szerint egy-egy ilyen kibertámadás, amely Magyarország ellen, akár civil szolgáltatók, akár a hadsereg ellen irányul, nem egyik napról a másikra történik, hanem alapos előkészület után. Az ilyen akciók információszerzéssel kezdődnek, a gyenge pontok kipuhatolásával. A Magyar Honvédség kiberfelkészültsége természetesen nem mérhető az olyan végtelen erőforrással rendelkező országokéhoz, mint az Egyesült Államok, Oroszország vagy Kína, de Kovács szerint a környező országokétól semmiben nem marad el.

Beépülni a kiberbűnözők közé

Kiberhírszerzéssel nemcsak polgári katonai szolgálatok, hanem magánvállalatok is foglalkoznak. Egy ilyen magyar cég, a CyberIntelMatrix ügyvezetője, Schmid Máté mesélt arról, hogyan merülnek alá a dark web hekkerfórumaiba, hogy az onnan kihalászott információk segítségével védjék meg az ügyfeleiket az esetleges támadásoktól. „Kézzelfoghatóvá tesszük azokat, akik megpróbálnak elbújni” – mondta. Az ügyfeleik nem az IT-szektorból kerülnek ki, a cég kifejezetten az OT-ra (Operational Technology), azaz az ipari környezetben használt rendszerekre összpontosít.

A dark web az internetnek az a része, amelyet a keresőmotorok nem látnak, és csak speciális szoftverrel érhető el. A legismertebb ilyen láthatatlan hálózat a Tor, az itt található oldalak csak a Tor-böngészővel látogathatók. A dark weben többek között lopott adatokkal és sérülékenységekkel is folyik a kereskedelem. Találhatók itt szabadon elérhető csoportok, de vannak zártak is, amelyeknél a bejutás meghíváshoz vagy bizonyos feltételekhez kötött.

„Ez klasszikus hírszerzés, be kell épülni, el kell hitetni velük, hogy te is egy vagy közülük, hasonló a szándékod, az indítékod, hogy megbízzanak benned, beengedjenek”

– mondta Schmid Máté.

A kutatóik a beépüléshez a legutolsó részletig kidolgozott álprofilokat használnak, hogy ha valaki utánuk akarna járni, akkor is egy valósnak tűnő személyt találjon. Van, hogy a bejutáshoz valamilyen lopott adatot kérnek tőlük. Ilyenkor hamis, általuk generált felhasználói adatokat osztanak meg, illetve elrejtenek bennük egyedi azonosítókat, hogy ha később ezeket az adatokat valaki eladja, nyomon tudják követni, és képet kapjanak arról, hogy az adott csoportból milyen úton-módon kerülnek ki az adatok, kiknek a kezén mennek keresztül.

A dark weben nagyjából 80 ezer oldal található, Schmid szerint ennek a 96 százalékát már legyűjtötték, és automatizált módszerekkel, napi frissítési gyakorisággal figyelik. Nemcsak adatokat osztanak meg egymással a kiberbűnözők ezekben a fórumokban, hanem például addig ismeretlen (úgynevezett zero-day) sérülékenységeket is. Ha ezeket időben kiszúrják, már előre el lehet kerülni, hogy ezeket a hibákat a hekkerek kihasználják az ügyfeleiknél.

Egy másik klasszikus kiberhírszerző módszer az úgynevezett honeypotok telepítése, amelyek kifejezetten arra a célra szolgáló rendszerek, hogy a támadókat magukhoz vonzzák, felkínálják magukat meghekkelésre. Ilyenkor a támadók az éles rendszerek helyett ezeket támadják meg, amivel nemcsak a valódi károkozás előzhető meg, hanem értékes információ gyűjthető be a támadókról, az általuk használt eszközökről és módszerekről is.

Egy spamhálózat felgöngyölítése

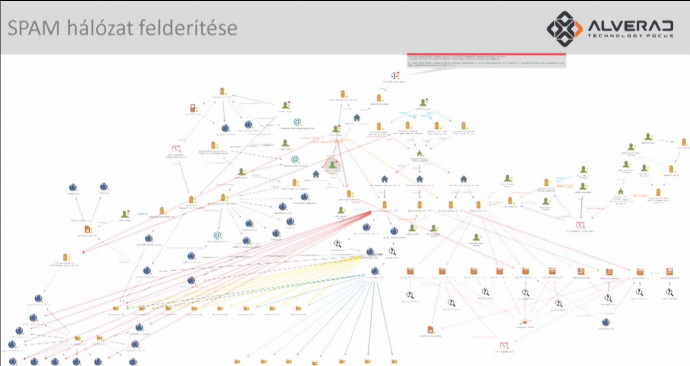

Nemcsak a dark weben, hanem a nyíltan elérhető clear weben, magyarul a hétköznapi interneten is találni érdekes dolgokat. Ezt illusztrálta Kocsis Tamás, az Alverad kiberbiztonsági szakértője, akinek eszébe jutott utánajárni, kik állhatnak az emailfiókjában landoló rengeteg spam mögött, és végül egy egész spamhálózatot leplezett le. A nyomozáshoz kizárólag nyílt forrású hírszerzési eszközöket (open-source intelligence, OSINT) használt, azaz nyilvánosan hozzáférhető információkat gyűjtött be és elemzett, csak persze nem árt tudni, hogy ezeket hol kell keresni, illetve hogyan lehet feldolgozni és értelmezni.

Magukból a spamüzenetekből indult ki. Mint mondta, a feladóval nem is érdemes foglalkozni, mert a levelek általában feltört vagy védtelen emailküldő szerverekről jönnek, és folyamatosan változik is, hogy melyikről. A levélben szereplő linkekből se derül ki túl sok minden, mert a spammerek url-továbbítókat iktatnak közbe, hogy elfedjék a valódi landing oldalnak (azaz a hirdetett termék oldalának) a valódi címét.

Maguk a landing oldalak viszont állandók, ezért ezeket érdemes alaposabban megvizsgálni. Az oldalak mögött Kocsis két IP-címet azonosított, ezekre rákeresve az egyik címen 430 további spamoldalt talált, a magyar mellett cseh, szlovák tartalmakkal – ebből már látszott, hogy nem kispályás játékosba botlott, mert nemzetközi hálózatról lehet szó. A következő lépésben megnézte az oldalakon használt Google Analytics-kódot, mert ha ezek egyeznek, az is az oldalak közötti kapcsolódásra utal. Az egyik címről 525, a másikról 88 további oldalhoz jutott így el.

A kapcsolat nemcsak a motorháztető alatt, de már ránézésre is látszik az oldalak között: látható, hogy azonos sablon alapján rakták össze őket. A megrendelőoldalak sablonja is egyezik, de az egyiken megjelenik a tulajdonos-üzemeltető neve: Best Deals Europe Kft. Ez nem szöveges, hanem képformátumban látható, így magára a képfájlra is lehet keresni, amely megint újabb oldalakkal mutat egyezést.

A pontok összekötögetése után az oldalak mögött három tulajdonost azonosított Kocsis: a Best Deals Europe Kft.-t, a Best Price Holding Kft.-t és a Buysend Europe Kft.-t. Mindegyik már bedőlt cég szerb, ukrán, román, szlovák tulajdonosi háttérrel. Egy közös magyar szereplő is felbukkan: Egy olyan férfi, aki 228 cégben tölt vagy töltött be tulajdonosi vagy kézbesítési megbízotti szerepkört. Róla Kocsis szerint megállapítható, hogy hajléktalan, mert egyrészt feltűnik a neve egy dokumentumban arról, hogy hajléktalansegélyt ítélnek meg neki, másrészt a cégadatbázisban megadott címei hajléktalanszállók és menhelyek.

Mindhárom cég a Meghatalmazott.hu nevű céghelyszolgáltató egy-egy telephelyére volt bejelentve. Ezeket a címeket végignézve azonosítható egy újabb játékos: a Bluebay Market, amely ugyanazt a céghelyet használja, mint a Best Price Holding. Ez önmagában még nem bizonyító erejű, de egy újabb kapcsolódási pont. Ugyanez a kapcsolat azonban tetten érhető máshol is: a Pakoldbe.com nevű webshop tulajdonosa a Best Price Holding, a Diszkontdepo.com mögött pedig a Bluebay Market áll, előbbi azonban szkripteket és képeket tölt be utóbbi oldalról.

Kocsis ezzel nagyjából elérte az OSINT eszközök határát, ezért úgy döntött, hogy egy másik módszerrel folytatja: termékeket rendelt a spammelő cégektől. Amellett, hogy ezzel a minőségükről is megbizonyosodhatott – és az előadása során készségesen ajánlgatta őket megvételre –, azt is megtudta, hogy a különböző oldalakon leadott rendeléseknél ugyanaz volt a számlakibocsátó. Sőt, ugyanonnan is érkeztek a csomagok, de ezt már csak némi social engineeringgel lehetett kideríteni: megkérdezte a futárt, aki elárulta neki, hol vette fel a küldeményeket.

Mindez nyilvánosan hozzáférhető, csak valakinek végig kellett mennie az úton, és felcsipegetnie a kenyérmorzsákat. Kocsis Tamás a begyűjtött információt vizualizálta is, hogy jobban kidomborodjanak a szereplők közötti kapcsolatok. Az azonban már hatósági hatáskör lenne, hogy ezekkel kezdeni is lehessen valamit.