Egy különösen trükkös netes csalás krónikája

A netes csalások elkerüléséről szóló okosító cikkekben rendszeresen előkerül jó tanácsként a kétlépcsős azonosítás és az erős jelszó használata. De még ezek a módszerek sem védenek biztosan a néha egészen rafinált módszerekkel dolgozó hekkerek ellen, és egy apró felhasználói figyelmetlenség is elég a bajhoz. Ez a tanulsága annak a kálváriának, amin egy magyar marketingügynökség egyik dolgozója ment keresztül. Az áldozatnak jó kapcsolata volt az egyik legismertebb kiberbiztonsági céggel, a G Datával, és amikor megtörtént a baj, rögtön jelzett nekik. A cég alaposan utánajárt a történteknek, egyik szakértője pedig a G Data honlapján angolul részletezte az elemzésüket. Emiatt az eset ritka jól dokumentált és a Facebook banális biztonsági résére is fény derül belőle.

A csapda

A Facebook és általában a közösségi média már évek óta természetes terepe a reklámiparnak. A Facebook hirdetésekből él, ezekkel a hirdetésekkel pedig jól célzottan el lehet érni kisebb-nagyobb felhasználói csoportokat. Ebből következően a marketingügynökségek mindennapi eszközként használják a közösségi oldalt, ami azt jelenti, hogy jó eséllyel egy céges bankkártyát is társítottak a céges Facebook-oldalukhoz. Nem kell tehát meglepődni azon, hogy rosszindulatú adathalászok ezeket az ügynökségeket szemelték ki prédaként, és magukat ügyfélként álcázva környékezik meg őket.

Nyáron a csalók az egyik magyar ügynökségnél is bepróbálkoztak több, valóban létező ruhamárka nevében. Azt állították, hogy magyarországi kommunikációs kampányhoz keresnek partnert, és egy üzenetváltás után ehhez tájékoztató anyagokat is küldtek. Részben e-mailben, részben az ügynökség online kapcsolattartó felületén küldték üzeneteiket. Jelentkezéseikben igazából csak az volt gyanús, hogy céges domain sehol nem szerepelt. Az egyik megkeresés például az O My Bag nevű holland táskagyártó cég nevében érkezett – ez a vállalat az omybagamsterdam.com címen van jelen a neten, de a csalók nem innen, hanem egy gmailes címről írtak és az anyagokat OneDrive-ra töltötték fel. De mivel mind a Gmail, mind a OneDrive amúgy sokak által használt, közismert szolgáltatás, az ügynökségi dolgozó, akihez befutottak a megkeresések, nem fogott gyanút.

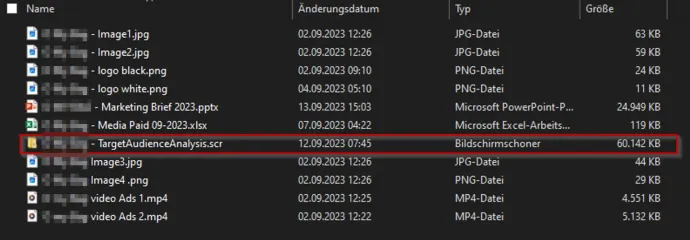

Már csak azért sem, mert a csalók nem csak jó angolsággal megírt levelet küldtek, hanem a OneDrive-on letölthető, Zip formátumú, tömörített fájlban a képek, prezentációk, videók pont olyanok voltak, amilyet egy ilyen ügyfél küldene egy ügynökségnek. A legtöbb vírusirtó a .zip fájlok kitömörítésekor figyeli, hogy nem kerül-e malware (vagyis kártékony szoftver) a gépre. A jelszóval védett állományokkal viszont ezek az őrprogramok nem tudnak mit kezdeni, a csalók pedig ilyet küldtek. És, mint utóbb kiderült, a küldött csomagban a 11 állomány közül csak 10 volt ártalmatlan médiafájl, a 11-ik egy .scr kiterjesztésű malware volt. Ennek a fájlnak az ikonja pontosan úgy nézett ki, mint egy mappáé, hogy szinte provokálja a kattintást. Az ügynökségi kolléga rá is klikkelt, amikor végignézte a kapott anyagokat. Kattintáskor látszólag semmi nem történt (ami egyébként szintén gyanúra ad okot), de a háttérben a kártevő ekkor kezdett el dolgozni.

A betörés

A malware először létrehozott egy indítófájlt a Windows megfelelő könyvtárában, ami biztosította, hogy a kártevő a gép minden újraindításakor elinduljon. A rosszindulatú program az úgynevezett session tokeneket vette célba, ezeket próbálta kinyerni a böngészőből.

A session token egyfajta munkamenet-azonosító, amit a weboldal – ez esetben a Facebook – kezel és a böngészők mentik el. A Facebook például egy ilyen token alapján azonosítja a gépnél ülő felhasználót, és feltételezi, hogy az illető jogosult a saját tartalmai elérésére. Sokan használják a böngészők „emlékezzen a jelszóra” funkcióját, mert kényelmes, amikor az ember felnyitja a laptopot, és a böngészőben ugyanott folytathatja a netezést, ahol abbahagyta. Ez a funkció is a session tokenekre épül, de nem kockázat nélküli.

Ezek a tokenek ugyanis másolhatók és egy másik számítógépről is felhasználhatók. Vagyis aki ismeri egy felhasználó facebookos session tokenjét, az korlátlanul hozzáfér a Facebook-oldalához is. Sőt: ilyen úton az erős jelszóvédelem és a kétlépcsős azonosítás is kijátszható, hiszen pont ezeknek a kihagyására lett kitalálva ez a kényelmi funkció.

A magyar ügynökséget megtámadó malware ellopta az érintett dolgozó Facebook session tokenjét és minden más adatot, amit a jelszót megjegyző böngészőfunkció tárolt. A kártevő még képernyőfotókat is készített, és alapos munkát végzett: minden fontosabb böngészőben kutatott a tokenek után, Chrome, Firefox, Opera, Edge és Brave mellett még arra is fel volt készülve, hogy a Cốc Cốc nevű, elsősorban Vietnamban használt böngésző tokenjeit is kiolvassa. A szoftver a talált tokeneket egy Telegram-csatornára küldte el, ami a hekkerek irányítása alatt áll.

A bűnözők ezután vártak több mint egy hónapot, ami nem szokatlan viselkedés. Ha egy malware indítása után röviddel akcióba lépnek a hekkerek, rögtön kiderül, vagy legalábbis gyanús lesz, hogy melyik program volt a ludas, melyik kapott alkalmazást nem kellett volna elindítani. Viszont ha hosszabb idő telik el, egyre valószínűbb lesz, hogy az áldozat már nem köti össze a támadást azzal, hogy hetekkel korábban rákattintott valamire, ami esetleg egy picit gyanús vagy szokatlan volt. A malware pedig így továbbra is rejtve maradhat. A magyar ügynökségi dolgozó session tokenjeit nyáron lopták el a hekkerek, és negyven nappal később, szeptember végén lendültek akcióba.

A támadás

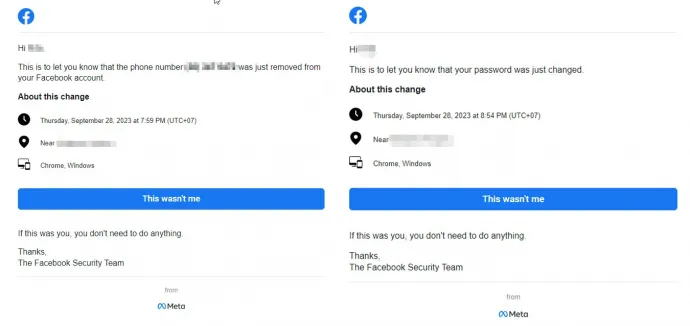

A hekkerek először a dolgozó privát Facebook-fiókjába léptek be. Eltávolították a fiókhoz kapcsolódó és a hitelesítéshez használt telefonszámot, majd a jelszót is megváltoztatták. Mindezt a session token ismeretében meg tudták tenni, hiába volt kétlépcsős azonosítással védve a fiók.

A Facebook ugyanis jelszóváltoztatáskor még kétlépcsős azonosítással védett fióknál sem lépteti ki, majd be a felhasználót, ami komoly biztonsági rés.

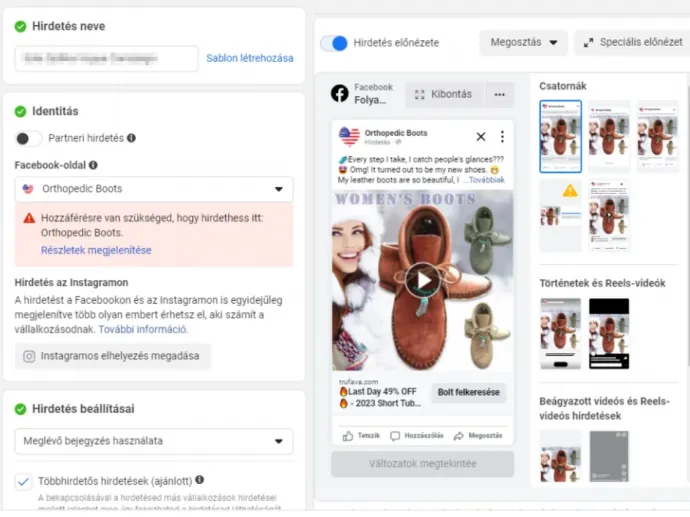

A bűnözők a dolgozó privát fiókjával hozzáférést szereztek az ügynökségi hirdetési Facebook-fiókhoz is, ahol a vállalati kártya meg volt adva fizetőeszközként. Beállítottak egy hirdetési kampányt, majd elköltöttek a kártyáról 300 ezer forintot egy ortopéd cipőket áruló webshop hirdetésére. Azért csak ennyit, mert ennyi volt a napi költési limit a kártyán.

A hekkerek által hirdetett webshop a Trufava, de senkinek sem ajánljuk, hogy innen vásároljon. A Trufava ugyanis a csaló online boltokat monitorozó ScamAdviser oldalon a lehető legrosszabb értékelést kapta, 100-ból 1 pontot. Ami nagy eséllyel azt jelenti, hogy aki ebben a webshopban költi el a pénzét, az nem kap sem ortopéd cipőt, sem más terméket. Vagyis olyan bűnözőkről van szó, akik felépítenek egy online csalást, majd annak hirdetésére felépítenek egy másik csalást, hogy más pénzével tudják reklámozni a gyanús üzletüket.

A kármentés

Az ügynökségi dolgozó persze hamar észrevette, hogy csökkent a bankkártya-egyenlege, és azonnal letiltotta a kártyát a bankjánál. Ezután a Facebookot üzemeltető Metával is felvette a kapcsolatot, majd a G Datának is elküldte a történetét és az érintett fájlokat elemzésre. A kiberbiztonsági cég kérésünkre a Telexnek elküldte az elemzés részletes hátterét, beleértve a Meta ügyintézőjével folytatott csetelést és képernyőképeket a támadásról.

A Meta segítőkésznek bizonyult a céges Facebook-fiók esetében. Ötezer forintnyi költség kivételével visszaadta a 300 ezer forintot és az ügynökség visszakapta a facebookos hirdetési fiókját is. A dolgozó viszont azóta sem fér hozzá a privát Facebook-oldalához, és a Meta ügyintézője egyértelművé tette a beszélgetésben, hogy magánszemélyeknek nem nyújtanak olyan támogatást, mint vállalati felhasználóknak.

A Meta reakciójával kapcsolatban még érdemes szót ejteni egy másik Facebook-fiókról, ami a hekkerekhez köthető. Ez a fiók részt vesz a malware terjesztésében, a G Data szakemberei egyértelműen hamis és káros profilként azonosították, és megtalálták azt az illetőt is, akinek a személyazonosságával visszaéltek a hekkerek (az ő profilképét használták fel). Természetesen jelentették a hamis profilt, de az azóta is elérhető, pedig lassan egy hónap telt el a bejelentés óta.

A G Data egyébként nemcsak elemzést készített, hanem kidolgozott egy védelmet is, ami megelőzi a hasonló eseteket, és már bekerült a cég vírusirtó szoftverébe. Érdemes még megemlíteni azt is, hogy az ügynökségi dolgozó kapcsolatba lépett azokkal a ruhamárkákkal, amiknek a nevében a hekkerek jelentkeztek. Az említett O My Bag válaszában azt írta, hogy tudnak a jelenségről, mert a bűnözők több más európai ügynökséget is megkerestek már a nevükben. Ez azt igazolja, hogy nem egyszeri esetről van szó, hanem egy hekkercsoport célzottan támadja a marketing- és kommunikációs ügynökségeket. A OneDrive-link, amiről a magyar kolléga a kártevőt letöltötte, még mindig aktív, vagyis a bűnözők valószínűleg még mindig használják arra, hogy ügynökségeket csaljanak csapdába.

A megelőzés

Egy ilyen hekkerakció persze akkor is károkat okoz, ha a Meta visszatéríti az eltűnt pénzt. Csorba esik az ügynökség hírnevén, de még azoknak a cégeknek is presztízsveszteséget jelent, amiknek a nevével visszaélnek a bűnözők. A legjobb védekezés az ilyen esetek ellen a megelőzés, amihez az alábbi tanácsokat érdemes megfontolni.

- Ne jelöljük be az „emlékezz erre a böngészőre”, „maradj bejelentkezve”, és hasonló lehetőségeket. Érdemes inkább a kényelmetlenséget vállalni, mint a kockázatot, mert a session tokenek hosszú ideig érvényesek maradnak. Egy session token általában addig aktív, amíg a felhasználó ki nem lép az érintett oldalról vagy ha hosszú ideig – jellemzően 30 napig – nem használja az adott oldalt. Egy egyszerű kijelentkezéssel használhatatlanná lehet tenni egy hekkerek által korábban megszerzett session tokent is.

- Érdemes kerülni a „jelszó megjegyzése” funkciót is, és jelszókezelő szolgáltatást használni helyette.

- Állandó éberséggel és gyanakvással kell fogadni minden kéretlen vagy ismeretlen forrásból származó üzenetet. Hivatalos megkereséseknél különösen gyanús, ha semmilyen egyértelmű online hivatkozás nincs a feladóra.

- Különösen nem javasolt kattintani olyan linkre vagy fájlra, amiről nem tudjuk, mire szolgál.

- Bár a fenti esetben nem segített, nagyon ajánlott a többfaktoros azonosítást használni, ahol csak lehet, mert ha ezt éppen nem is, de számos más jelszólopási módszert hatásosan ki lehet védeni vele.