Nem csitul a vihar a minden idők egyik legsúlyosabbjának tartott kibertámadás után. A SolarWinds-ügyben az Egyesült Államok több minisztériuma és kormányügynöksége áldozat, és prominens techcégeket is meghekkeltek a feltételezések szerint az orosz államhoz köthető hekkerek. Az ügy kirobbanása óta egyre érkeznek a hírek az újabb áldozatokról – legutóbb például a Microsoftról –, és a legalább kilenc hónapja tartó kiberkémkedési kampányról is új részletek derülnek ki. Egy hazai szakértő a lehetséges magyar áldozatokról is beszélt a Telexnek.

Mi is részletesen beszámoltunk róla, hogy az Egyesült Államokat megrengette az a kibertámadás, amely legalább március óta tartott, és lapértesülések szerint az orosz hírszerzéshez köthető, Cozy Bear vagy APT 29 nevű állami hekkercsoport hajthatta végre. (Az amerikai kormány részéről először szombaton ismerte el Mike Pompeo külügyminiszter, hogy orosz érintettséget feltételeznek.) A támadók egy SolarWinds nevű texasi IT-szolgáltató Orion nevű szoftverének frissítéseibe épültek be, így jutottak el a cég akár 18 ezer ügyfeléhez, köztük a fél amerikai kormányzathoz, illetve Amerikában és világszerte telekommunikációs, technológiai és energetikai és más cégek egész sorához. A kémakcióra azután derült fény, hogy a FireEye nevű kiberbiztonsági cég felfedezte, hogy őt is megtámadták, majd a támadást visszafejtve eljutott a SolarWindshez.

Bár a támadók 18 ezer Orion-felhasználó rendszereihez szereztek hozzáférést, de ennek csak töredékével éltek, mert tudatosan a legértékesebbnek ítélt célpontokra összpontosítottak, részben azért, hogy csökkentsék a lebukás esélyét, részben mert minden konkrét célpont megtámadása alapos előkészületet igényelt, és a hekkerek nagyon vigyáztak arra, hogy észrevétlenek maradjanak.

„Nem tudjuk még pontosan, hogy hány áldozat van, de vélhetően bőven ezer alatt marad a számuk”

– mondta Nemes Dániel, a FireEye magyarországi képviselőjének is tekinthető Biztributor elnöke a Telexnek.

Nemes azt mondta, az áldozatok többségéhez már a március-júniusi időszakban bejutottak a támadók, míg a FireEye-hoz csak röviddel azelőtt, hogy ezt múlt héten be is jelentette a cég, így – bár maga a kompromittálódás természetesen kellemetlen – a FireEye-on belül és kívül is sikerként értékelték, hogy a támadást ilyen gyorsan, ráadásul a világon elsőként azonosították.

Újabb áldozatok kerülnek elő

Előző cikkünk megjelenése óta is érkeztek hírek új áldozatokról, kiderült például az energetikai minisztérium, három amerikai állam és a Microsoft érintettsége is, utóbbi pedig nyolc országban több mint negyven célba vett ügyfelét azonosította. (A Politico korábban arról írt, hogy az energetikai minisztérium nukleáris fegyverekért felelős ügynökségét is kompromittálták, ezt a minisztérium cáfolta.)

A vizsgálatok azonban még mindig javában zajlanak, így az áldozatok köre továbbra sem teljes. A bizonytalanságot jellemzi, hogy a Reuters szerint több kormányzati szerv, például az igazságügyi és a védelmi minisztérium, illetve az FBI is úgy döntött, hogy a mindennapos kommunikációjukat is a minősített információknak fenntartott csatornákra terelik, mert jobb híján azt feltételezik, hogy a nem minősített hálózatokra bejárásuk lehet a támadóknak.

A lap azt is megjegyezte, hogy bár több nagy cég közölte, hogy nem találtak bizonyítékot arra, hogy feltörték a rendszereiket, ez nem feltétlenül azt jelenti, hogy ez nem történt meg. A támadók ugyanis nagy hangsúlyt fektettek a nyomaik, azaz a potenciális bizonyítékok eltüntetésére. Ez nagyban megnehezíti a kárfelmérést és az érintettek körének meghatározását is.

„Még mindig csak a jéghegy csúcsát látjuk. Messze a legnagyobb ilyen jellegű támadásról beszélünk, az összes eddigi elbújhat emögött. Nyilván a teljes kiterjedése nem fog kiderülni soha, mert nemzetbiztonsági érdekekről is szó van, és nem is csak Amerika érintett”

– mondta Nemes Dániel.

A Microsoftot is meghekkelték

A Reuters írta meg először, hogy a támadók a Microsoftot is meghekkelték, majd a cég saját termékein keresztül eljuthattak más célpontokhoz is. A lap megjegyezte, hogy az NSA ki is adott egy tájékoztatót [pdf] arról, hogy hekkerek hogyan élhettek vissza a cég egyes felhőszolgáltatásaival. Azt maga a Microsoft is megerősítette, hogy a saját rendszereikben is megtalálták a SolarWinds programjának fertőzött verzióját, de arra utaló jelet nem találtak, hogy a hekkerek az ő rendszereikkel támadtak volna másokat.

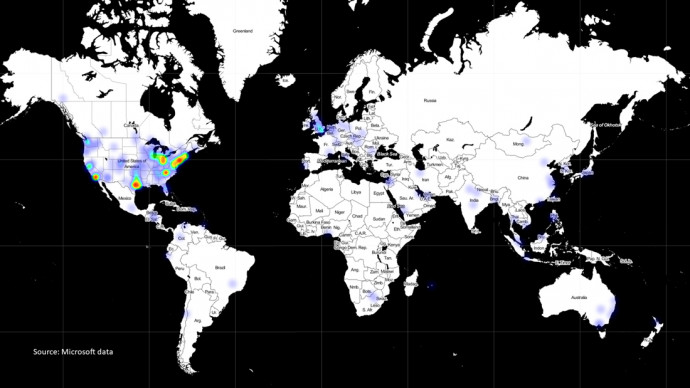

Mindenesetre a Microsoft részleteket is közölt az ügyfélkörében végzett vizsgálatok alapján. Az alábbi térképen azoknak az ügyfeleinek az eloszlása látszik, akik a cég vírusirtóját és valamelyik érintett Orion-verziót is használták. Természetesen csak az összes érintett töredékéről van szó, de így is jól látszik rajta a trend: elsősorban az Egyesült Államokat sújtotta a támadás, illetve Európában számottevő még a hatás, de a világ minden más részén is találni érintetteket – kivéve Oroszországot:

A Microsoft eddig több mint negyven olyan ügyfelét azonosította, amelyeket a támadók konkrétabban is célba vettek, azaz amelyek nem csupán telepítették valamelyik érintett Orion-verziót, hanem valóban be is juthattak a hekkerek a rendszereikre. Nagyjából nyolcvan százalékuk amerikai, de további hét országban is talált a cég áldozatokat: kanadai, mexikói, belga, spanyol, brit, izraeli és egyesült arab emírségekbeli ügyfeleikre is kifejezetten utaztak a hekkerek. A célpontok 44 százaléka az IT-szektorban tevékenykedik, 18 százalékuk kormányzati, további 18 think tank vagy más civil szervezet, és 9 százalék kormányzati beszállító.

Lehetnek magyarországi érintettek is

Nemes Dániel úgy tudja, hogy magyar forrásból senki nem vásárolt Oriont, viszont van több magyarországi felhasználója is a megfertőzött szoftvernek, például német iparvállalatok. De hallani magyar tulajdonú érintettről is, ezt azonban egyelőre nem lehet pontosan tudni. Jó hír viszont, hogy azt elég nagy biztonsággal ki lehet jelenteni, hogy magyar állami vagy kormányzati szerv nem érintett.

Mindez a közvetlen érintettségre vonatkozik, azaz a SolarWinds ügyfeleire. A támadás jellegéből adódóan azonban a hekkerek az ellátási láncon keresztül a megfertőzött cégek ügyfeleihez is bejuthatnak, így másodlagos áldozatok is lehetnek. Nemes szerint van alapjuk azt feltételezni, hogy Magyarországon ilyen másodlagos fertőzés nem történt, de erre egyelőre nem lehet mérget venni.

Újabb hibák, újabb lehetőségek

Az amerikai Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség (CISA) szerint a támadók már eleinte sem csak az Orionon keresztül juthattak be a megfertőzött rendszerekbe, és figyelmeztette a vizsgálódókat, hogy attól még, hogy esetleg az ő szervezetüknél nem használták az érintett Orion-verziókat, ők sem feltétlenül vannak biztonságban. (Bár ez a megállapítás némileg finomodott menet közben: a CISA először azt írta, bizonyítékuk van arra, hogy más belépési pontokon is bejuthattak a hekkerek, ezt aztán frissítették arra, hogy vizsgálnak más ilyen lehetőségeket is.)

Ahogy az előző cikkünkben is írtuk, nemcsak az az érdekes, hogy hogyan jutnak be a hekkerek a kipécézett rendszerekbe, hanem az is, hogy ha már ott vannak, hogyan tudnak ott továbbterjeszkedni. Az egyik ilyen további lehetőség a KrebsOnSecurity értesülése szerint a VMware nevű szoftvervirtualizációs cég termékeinek sebezhetősége lehetett. Az NSA december 7-én – azaz egy nappal a FireEye meghekkelésének bejelentése előtt, illetve egy héttel a SolarWinds-botrány kitörése előtt – figyelmeztetést [pdf] is kiadott arról, hogy a VMware Access és a VMware Identity Manager hibáját kihasználva orosz hekkerek férhetnek hozzá védett adatokhoz az áldozatok hálózatában. A hibát a cég december 3-án javította, miután az NSA felhívta rá a figyelmüket.

A VMware-sebezhetőség önmagában kisebb kockázatot jelent, mert a kihasználásához a támadóknak már kell, hogy legyen hozzáférésük az áldozat hálózatához. A SolarWinds-támadásnak köszönhetően azonban ez a hozzáférés addigra már jó néhány hónapja rendelkezésre állt, így a kémkedéshez és a további hozzáférések biztosításához gond nélkül felhasználhatták az újabb hibát. Akárcsak a több tényezős hitelesítés kikerülésére kidolgozott módszerüket, amelynek a használatát a Volexity nevű biztonsági cég figyelte meg a hekkereknél.

Sokáig fog még tartani a kitakarításuk

„A támadók első dolga az volt, hogy miután bejutottak valahova, másfajta backdoorokat is építsenek a rendszerbe”

– mondta el Nemes Dániel is.

Ahogy korábban írtuk, a FireEye és a Microsoft azonosított egy olyan domaint, amelyen keresztül a támadók a megfertőzött rendszerekkel kommunikáltak, és a biztonsági cégeknek sikerült is átvenniük az irányítást a domain fölött, majd ezt kikapcsológombként – úgynevezett killswitch-ként – használva elvágták a hekkereket az Orionnal bejuttatott kártevőjüktől. Az időközben kiépített további kapcsolataikon azonban továbbra is hozzáférhetnek a kompromittált rendszerekhez.

Nemes Dániel szerint maga a killswitch is pont azért volt beépítve a kártevőbe, hogy miután mindenhova bejutottak vele, ahová akartak, le tudják állítani az egészet, és nyom nélkül eltüntetni, hiszen miután további ajtókat is nyitottak, már nem volt rá szükségük. Mint mondta, ez egy macska-egér játék: lehet, hogy a mostani eszközöket megtalálják, de addigra a támadók már szert tesznek új eszközökre, amelyeket szintén meg kell találni.

Ezért lesz a szakértők szerint nagyon nehéz végleg kigyomlálni a támadást – van, aki szerint soha nem is fog sikerülni. Nemes ennél azért optimistább, szerinte még az ilyen professzionális támadók is követnek el hibát, a rendszerek frissülése, a hibák folyamatos javítása is nehéz helyzetbe hozhatja őket, és jó jel, hogy most mindenhol nagyon oda is figyelnek a védekezésre.

„Az is látszik, hogy példaértékű együttműködés alakult ki a jelentősebb iparági szereplők között, sokkal gyorsabb és jobbnak tűnik az információáramlás, mint amilyen más esetekben lenni szokott, azzal együtt is, hogy ezen a területen azért a versengő cégek máskor is szoktak egymással érdemben beszélni.”

Nemes Dániel szerint a rendszerek nagy részéből pár héten belül sikerülhet eltávolítani a behatolókat, a maradék nagyjából 20 százaléknél fog elhúzódni ez a munka. „Ha nem is heteken belül, de én azt remélem, hogy fél-egy éves távlatban ki lehet takarítani a támadókat”. Addig viszont folytatódhat a kémkedés, még ha messze nem is olyan észrevétlenül és hatékonyan, mint eddig.

Mivel a támadók a SolarWinds frissítési rendszerébe épültek be, és azokat tudták megfertőzni, akik telepítették az Orion érintett frissítéseit, félő, hogy sokan a szoftverfrissítésekre veszélyforrásként fognak tekinteni – kicsit ahhoz hasonlóan, mint amikor az egyébként társadalmi szinten rendkívül hasznos vakcinák egy-egy mellékhatásának bejelentésekor megnő az oltásellenesek száma.

„Ez valóban egy kockázat, és biztos lesznek ilyenek is, vagy olyanok, akik csak lassabban frissítenek, már az is veszélyes. De pont ezért mondja minden szakértő, hogy senki ne vonja le ezt a következetést a történtekből, mert ez egy rossz következtetés” – mondta Nemes Dániel.

Eljött a számvetés ideje

A Microsoft fentebb idézett megállapításairól maga a cég elnöke, Brad Smith számolt be egy blogbejegyzésben, de a konkrét adatokon túl tágabb kontextusban is értelmezte a SolarWinds-történetet. Szerinte eljött a számvetés ideje, szembe kell nézni a növekvő kiberfenyegetésekkel, amihez a kormányzat és a techszektor szintjén is hatékonyabb és együttműködőbb fellépésre van szükség.

Smith szerint az idei év vízválasztó volt a kiberbiztonság terén, három fronton hozott újat 2020:

- Egyre elszántabbak és kifinomultabbak az állami hátterű támadások.

- Az államok egyre nagyobb arányban privatizálják a kibertámadásokat a 21. század zsoldosaiként működő magánvállalatoknak.

- A harmadik nagy kihívás pedig, hogy a kibertámadások a koronavírus-járvány elleni küzdelem élharcosait sem kímélik.

Ha valaki minderről bővebben is olvasna, mindhárom jelenségről részletesebben írtam már korábbi cikkeimben, az egyre fokozódó kiberháborúról itt, a Smith által is példaként említett izraeli NSO Groupról és a kiberhábárú privatizációjáról itt, vakcinafejlesztést megcélzó állami hekkerekről pedig már a Telexen.

Brad Smith szerint a megoldás is három összetevős:

- Sokkal hatékonyabban információmegosztásra és együttműködésre van szükség a kiberhírszerzés terén.

- Szigorúbb nemzetközi szabályokra van szükség, amelyek kizárják a felelőtlen nemzetállami magatartást, és csírájában elfojtják a kibertámadások ökoszisztémájának a kialakulását az állami és a magánszektorban is.

- Lehetővé kell tenni, hogy az államokat valóban felelősségre lehessen vonni a kibertámadásokért.

„Ez nem csak a szokásos kémkedés, még a digitális kor mércéjével mérve sem. Ez egy meggondolatlan tett, amely komoly technológiai sérülékenységet okozott az Egyesült Államoknak és a világnak. Nem csupán bizonyos célpontok elleni támadásról van szó, hanem gyakorlatilag a világ kritikus infrastruktúrájának megbízhatósága és a belé vetett bizalom kikezdéséről, egyetlen nemzet hírszerző ügynökségének a céljai érdekében. Bár a legutóbbi támadás a jelek szerint az Egyesült Államokra és sok más demokráciára fókuszált, arra is erőteljesen emlékeztet, hogy az emberek gyakorlatilag minden országban veszélyben vannak, és védelemre szorulnak, függetlenül attól, hogy milyen kormányok alatt élnek” – írta.

Smith egyébként évek óta sürgeti nagyjából ugyanezeket a lépéseket – például egy digitális genfi egyezmény létrehozását – globális szinten, de érezhetően azt reméli, hogy a nagy vihart kavart SolarWinds-támadás felrázhatja az állóvizet, és a politikai változásokat is lehetőségnek tarthatja a hatékonyabb fellépésére, nyilván nem véletlenül említi az írásában négyszer is Joe Biden nevét. Maga a megválasztott elnök ráállította a tanácsadócsapatát a témára, és közleményben fogadkozott, hogy az elnöksége alatt a kiberbiztonság kérdése meg fogja kapni a neki járó figyelmet, az Egyesült Államok támadói pedig méltó büntetésüket. Már ha észreveszik őket.