Megpróbáljuk közérthetően elmagyarázni a kémszoftverek működését és azt, hogy mit tehet ellenük az átlagos telefonhasználó. (Anélkül hogy bárkit pánikba akarnánk ejteni, sajnos nem sokat.) Előbb az egyik megfigyelt direkt36-os újságíró, Panyi Szabolcs írja le, mit tanult a saját telefonjának átvizsgálásából, majd megosztjuk a Washington Post magyarázatát és tanácsait.

Panyi Szabolcs egyike azoknak a magyar újságíróknak, akiknek bizonyíthatóan feltörték a telefonját a Pegasus nevű izraeli kémszoftverrel. Részleteket a további célpontokról és az ügy hátteréről ebben a cikkben írt a Direkt36. Panyi telefonját az Amnesty International jogvédő szervezet biztonsági stábja vizsgálta át, és így találták meg rajta a kémszoftver nyomait. Az újságíró tanácsokat is kapott a biztonsági szakemberektől arra, hogyan lehet, ha nem is megakadályozni a megfigyeléseket, de legalább valamennyire védekezni ellenük.

Panyi ezeket így foglalta össze: „Nyilván furán hangzik ez a megfogalmazás, de hát végül is abban a szerencsés helyzetben vagyok, hogy a Pegasus kémszoftver egyik volt célpontjaként és áldozataként legalább így utólag talán tudok egy-két praktikus tanácsot adni a védekezéshez. Nem mintha különösebb szakértője lennék a kiberbiztonságnak, főleg nem a nagyon technikai részének, viszont az Amnesty International biztonsági csapata kielemezte a telefonomat, és elmagyarázta, mi és hogyan történt.”

Az egyik legfontosabb tanulság, hogy a Pegasus észrevétlenül, akadály nélkül be tud jutni egy átlagos készülékbe – viszont benne maradni a készülékben már sokkal nehezebb. Az operációs rendszer frissítése, de akár a telefon ki-be kapcsolása is megszakíthatja a kémszoftver háttérfolyamatait. Ez nem azt jelenti, hogy onnantól biztonságban lenne a készülék, csak azt, hogy esetleg egy új behatolás elindítására van szükség. De onnantól, hogy a Pegasust is emberek működtetik, és nekik is megvan a munkaidejük, ráadásul a megfigyelési engedélyek is bizonyos időszakra vonatkoznak csak elvileg, legalább ez is valami. Amíg nem érkezik meg a váltás valamelyik titkosszolgálatnál a Pegasus-terminálhoz, vagy amíg nem jön be a következő miniszteri engedély valakinek a megfigyelésére, talán lehet némi időt nyerni.

A másik, hogy bár csomó applikációnak vannak sérülékenységei, a szoftverek hibáira vadászó és utána azokat a kémszoftverek fejlesztőinek eladó hekkerek, meg persze maguk a kémszoftver fejlesztők is elsősorban a legáltalánosabb applikációkra fókuszálnak. Az olyanokra, mint például a WhatsApp, az iMessage vagy a Facetime, amelyek az iPhone-felhasználók szinte mindegyikének a telefonján fent vannak. Az én esetemben – és számos más, a világ különböző táján megfigyelt újságíró esetében – az iMessage egyik sérülékenységét biztosan kihasználták, de a Facetime is ugyanilyen kockázatos. Ártani nem árthat tehát kikapcsolni és hanyagolni ezeket az applikációkat, még akkor is, ha a hekkerek majd találnak más alkalmazásoknál is kihasználható hibákat. Az már korábban is nagy nyilvánosságot kapott, hogy a Pegasus a WhatsApp egyik sérülékenységét is kihasználta, ami miatt a WhatsApp és az azt tulajdonló Facebook be is perelte a kémszoftvert gyártó NSO-t.

Még ebből következik az a tanács is, hogy ha nagyon fontos valakinek a biztonság, érdemes lehet ezeket az appokat inkább kevésbé elterjedt alternatívákkal helyettesíteni, hiszen kisebb az esélye, hogy akár az NSO, akár más kémszoftvergyártó esetleg már azoknak a gyengeségeit is feltérképezte. Például én bármennyire is szeretem a rendkívül kényelmes Safari böngészőt, az sem épp a legbiztonságosabb, érdemes tehát valami kevésbé népszerűre váltani.

A harmadik tanulság, vagy inkább tanács, a nehezen kimondható kompartmentalizáció, ami annyit jelent, hogy az adataink és üzeneteink lehetőleg ne egy vagy néhány, hanem sok, egymástól független helyen, csatornán, applikáción legyenek. Különböző készülékeken ugyanarra a célra különböző megoldásokat használjunk. Legyen jó sok accountunk más-más jelszóval. Persze ez borzasztóan le tudja rontani a felhasználói élményt, lelassítja a digitális létezésünket – és mondjuk a munkafolyamatokat –, de azt mindenkinek magának kell eldöntenie, hogy mekkora áldozatot szeretne hozni a biztonság érdekében.

A negyedik és legfőbb tanulság azonban mégiscsak az, hogy ahová lehet, ne vigyünk magunkkal telefont vagy bármilyen más, SIM-kártyával ellátott eszközt, és a legbizalmasabb dolgokat kizárólag személyesen beszéljük meg. Ha pedig valamit le kell jegyezni, maradjunk a papírnál. Ha valaki ráadásul hozzám hasonlóan nagyon csúnyán ír, mert teljesen leszokott a kézírásról, az végső soron még extra biztonságot is jelent.

A Pegasus kémszoftverrel történő visszaéléseket feltáró nemzetközi projektnek tagja volt a Washington Post is, amely készített egy egyszerű magyarázó anyagot a Pegasushoz hasonló programokról.

Mi az a kémszoftver, és kik használják?

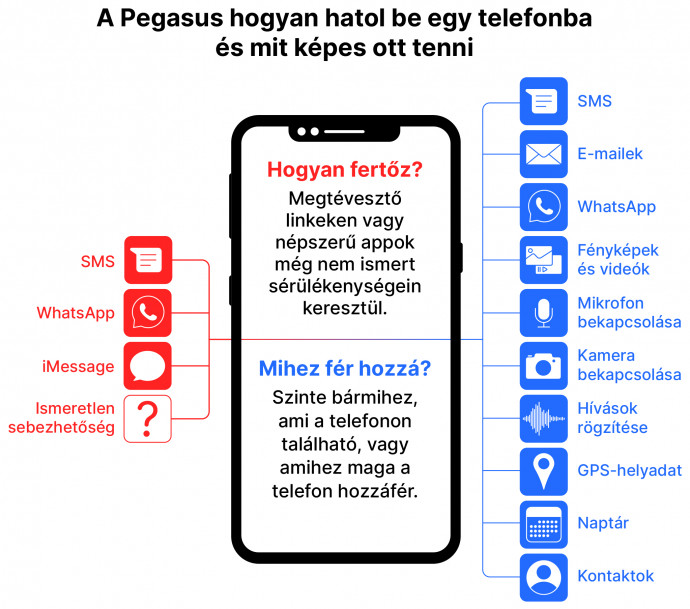

A kémszoftver egy általános elnevezés a malware-ek, vagyis digitális kártevők bizonyos típusára, amely számítógépekről, telefonokról vagy más eszközökről próbál információt gyűjteni. A kémszoftverek lehetnek kifejezetten egyszerűek, amelyek simán csak kihasználják a gyengébben védett eszközök ismertebb biztonsági hiányosságait. De vannak olyanok is, amelyek egészen kifinomultak, és képesek a legújabb biztonsági védettséggel ellátott okostelefonokba is behatolni. A legprofibb kémszoftvereket általában különböző állami hatóságok vagy titkosszolgálatok fejlesztik ki, de emellett vannak magáncégek is, amelyek ajánlanak ilyen termékeket olyan országoknak, amelyek meg tudják ezt engedni maguknak. Valószínűleg terrorista szervezeteknek, szervezett bűnözői csoportoknak is van hozzáférésük ilyesfajta kémszoftverekhez. Épp a múlt héten derültek ki részletek egy másik izraeli cégről, a Candiru kémszoftverének használatáról és állítólagos magyarországi jelenlétéről.

Milyen információkat gyűjtenek a kémszoftverek?

A kifinomult kémszoftverek lényegében bármihez hozzáférhetnek, ami a megtámadott eszközön van. Szinte mindenki ismeri – legalábbis filmekből és tévésorozatokból – a hagyományos lehallgatások módszerét, ami lehetővé teszi, hogy a telefonbeszélgetéseket rögzítsék. A kémszoftverek ennél sokkal többre képesek. Ezekkel nemcsak a beszélgetések hallgathatók le, hanem össze lehet velük gyűjteni az emaileket, közösségi médiás posztokat, híváslistákat és még azokat az üzeneteket is, amelyeket a Signalhoz vagy a WhatsApphoz hasonló titkosított csatornán továbbítottak.

A kémszoftver képes meghatározni a telefon használójának aktuális földrajzi pozícióját és akár azt is, hogy épp milyen irányba mozog. Emellett rögzíteni tudja a telefonon tárolt kontaktlistákat, felhasználóneveket, jelszavakat és egyéb dokumentumokat, illetve fájlokat, fotókat, videókat és hangfelvételeket. A legfejlettebb kémszoftverek arra is képesek, hogy észrevétlenül bekapcsolják a telefon mikrofonját és kameráját, vagy éppen fájlokat továbbítsanak róla más eszközökre. Lényegében a kémszoftver üzemeltetői bármit meg tudnak csinálni a készülékkel, amire a használója is képes.

Miért nem véd ez ellen a titkosítás?

Az utóbbi években elterjedt a végpontok közötti titkosítás módszere, ami az eszközök közötti adatátvitelt védi. Ez alkalmas arra, hogy megakadályozza azt, hogy valaki az adattovábbításba belenyúlva ismerje meg az adatainkat. A továbbított üzenet ugyanis titkosítással van védve, tehát ha menet közben el is csípi valaki, akkor sem tudja feltörni, és megismerni a tartalmát. Ez a fajta titkosítás különösen azután vált széles körben elterjedtté a kereskedelmi forgalomban is, hogy Edward Snowden nyilvánosságra hozta az amerikai National Security Agency információgyűjtési módszereit 2013-ban. Ezzel nehezebbé vált azoknak a kormányok dolga, amelyek az interneten zajló kommunikációt akarják tömegesen megfigyelni.

A végpontok közötti titkosítás ugyanakkor nem sokat ér akkor, hogyha a támadás valamelyik végpontot (vagyis az egymással kommunikáló emberek konkrét készülékét) éri. Amint ugyanis a titkosított üzenet eléri a készüléket, az dekódolja azt (máshogy nem is tudnánk elolvasni vagy meghallgatni/megnézni). És onnantól, hogy mi meg tudjuk ismerni az üzenetet, a kémszoftver is képes rá.

Mi az az NSO?

Az NSO egy izraeli székhelyű magáncég, amely az egyik meghatározó szereplője a kémszoftverek piacának. A legismertebb terméke a Pegasus, amelyet iPhone-ok és androidos készülékek feltörésére terveztek. A 2010-ben alapított cégnek saját bevallása szerint 60 kormányzati ügyfele van 40 országban. A bulgáriai és ciprusi irodákkal is rendelkező cégnek a sajtóhírek szerint 750 alkalmazottja van, és tavaly több mint 240 millió dollárnyi bevétele volt (kb. 72 milliárd forint) a Moody’s hitelminősítő jelentése szerint. A többségi tulajdonosa egy Novalpina Capital nevű londoni központú befektetőcég.

Kik az NSO ügyfelei?

A cég ezt nem árulja el. Az NSO tevékenységét közelről követő kanadai kutatócsoport, a Citizen Lab ugyanakkor 45 országban találta meg a Pegasus nyomait, például Algériában, Görögországban, Magyarországon, Szaúd-Arábiában és Zambiában. Az NSO régóta állítja azt, hogy nem engedi amerikai és izraeli telefonok feltörését.

Meg tudom valahogy állapítani, hogy a készülékemet feltörték?

Nagy valószínűséggel nem. Az ilyen típusú malware-eket úgy tervezik meg, hogy észrevétlenül működjenek, és eltüntessék a nyomokat maguk után. Ezért a legjobb, ha az ember megpróbál a behatolás ellen védekezni.

Az én készülékemet is feltörhetik?

Szinte bárkinek az okostelefonját fel lehet törni, bár vannak gyakorlati korlátjai annak, hogy az NSO egyszerre hány készüléket tud célba venni. A legtöbb ember valószínűleg nem válik célponttá, de a Pegasus-projekt kutatásai azt mutatják, hogy bizonyos szektorok képviselői veszélyeztetebbek. Ezek közé tartoznak az újságírók, jogvédők, politikusok, diplomaták, kormányzati tisztviselők, üzleti vezetők és akár ezeknek a hozzátartozói is. Vannak különlegesen megtervezett – és ezért nagyon drága – telefonok, amelyek a megfelelő biztonsági óvintézkedések betartása mellett vélhetően ellen tudnak állni a Pegasusnak és más kémszoftvereknek, de igazából ezt sem lehet biztosan tudni.

Mit tehetek a saját biztonságom érdekében?

Vannak olyan alapvető kiberbiztonsági tennivalók, amelyek növelhetik valamennyire a biztonságot. Fontos a készülékeink szoftverét folyamatosan frissíteni, a legjobb talán beállítani az operációs rendszer és az applikációk automatikus frissítését. Az öt évnél régebbi eszközök – főleg, ha elavult operációs rendszert használnak – különösen sérülékenyek. Minden készülékre és általunk látogatott weboldalra vagy applikációra egyedi, nehezen kitalálható jelszót állítsunk be, és kerüljük a könnyen kitalálható kódokat (születésnap, telefonszám, háziállatok neve stb.). Segíthetnek ebben a különböző jelszókezelő programok, mint például a LastPass, 1Password és a KeePassX. Érdemes mindenhol beállítani a kétlépcsős azonosítást, tehát hogy csak úgy tudjunk belépni, mondjuk, a levelezőprogramunkba, hogy a jelszó megadása után be kell írnunk egy másik kódot egy ilyen célt szolgáló applikációból (például Google Authenticator vagy Duo Mobile). Emellett ügyeljünk arra, hogy ne klikkeljünk gyanús linkekre, és az üzenetküldő programokban állítsuk be azt, hogy az üzenetek törlődjenek automatikusan egy bizonyos idő után.

Ki más tud segíteni az adataim védelmében?

A legtöbbet az olyan nagy technológiai cégek tudnák tenni a kémszoftverek ellen, mint például az Apple vagy a Google. Bár ők folyamatosan fejlesztik az okostelefonokon futó operációs rendszerek biztonságát, ez mégsem bizonyult eddig elégnek a Pegasus és az egyéb digitális kártevők ellen. Emellett sokat tehetnek a biztonságért az olyan nagy felhőszolgáltató cégek, mint a Microsoft vagy az Amazon. Ők lépéseket tehetnek az ellen, hogy a megfékezzék a kártevőknek ezeken a rendszereken való terjedését.